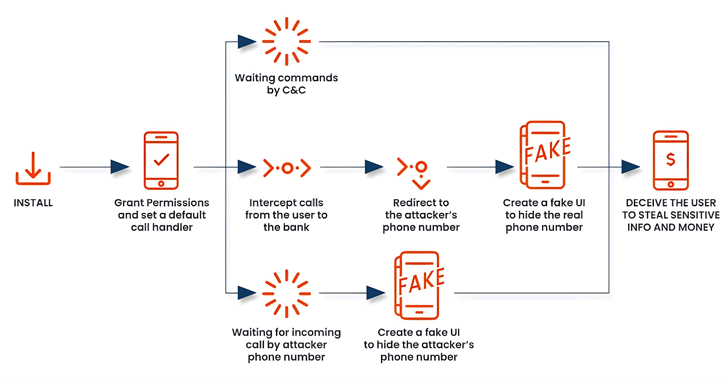

사이버 보안 연구원들이 잘 알려진 Android 악성코드 계열의 새로운 버전을 발견했습니다. 가짜 전화 보이스피싱(일명 비싱) 기술을 사용하여 사용자를 속여 개인정보를 빼내는 악성코드입니다.

Zimperium 연구원인 Fernando Ortega는 지난주 발표된 보고서에서 “FakeCall은 악성 코드를 활용하여 수신 및 발신 전화 차단을 포함하여 모바일 장치를 거의 완벽하게 제어하는 매우 정교한 Vishing 공격입니다.”라고 밝혔습니다.

“피해자들은 공격자가 관리하는 사기성 전화번호로 전화를 걸어 기기의 일반적인 사용자 경험을 흉내 내도록 속입니다.”

FakeCalls 및 Letscall이라는 이름으로도 추적되는 FakeCall은 2022년 4월 출현 이후 Kaspersky, Check Point 및 ThreatFabric에서 여러 분석의 대상이 되어 왔습니다. 이전 공격은 주로 한국의 모바일 사용자를 대상으로 했습니다.

악성코드를 포함하는 악성 패키지 이름, 즉 드로퍼 앱의 이름은 다음과 같습니다.

- com.qaz123789.serviceone

- com.sbbqcfnvd.skgkkvba

- com.securegroup.assistant

- com.seplatmsm.skfplzbh

- eugmx.xjrhry.eroreqxo

- gqcvctl.msthh.swxgkyv

- ouyudz.wqrecg.blxal

- plnfexcq.fehlwuggm.kyxvb

- xkeqoi.iochvm.vmyab

접근성 서비스 API를 악용하여 장치 제어권을 장악하고 악의적인 작업을 수행하는 것으로 알려진 다른 Android 뱅킹 악성 코드군과 마찬가지로 FakeCall은 이를 사용하여 화면에 표시된 정보를 캡처하고 필요에 따라 추가 권한을 부여합니다.

다른 스파이 기능으로는 SMS 메시지, 연락처 목록, 위치, 설치된 앱과 같은 광범위한 정보 캡처, 사진 촬영, 후면 및 전면 카메라에서 라이브 스트림 녹화, 연락처 추가 및 삭제 등이 있습니다. , 오디오 조각 가져오기, 이미지 업로드, MediaProjection API를 사용하여 기기의 모든 작업에 대한 비디오 스트림 모방 등이 있습니다.

최신 버전은 Bluetooth 상태와 장치 화면 상태를 모니터링하도록 설계되었습니다. 그러나 이 악성코드를 더욱 위험하게 만드는 것은 사용자에게 앱을 기본 다이얼러로 설정하도록 지시하여 모든 수신 및 발신 전화를 감시할 수 있는 기능을 제공한다는 것입니다.

이를 통해 FakeCall은 통화를 가로채고 하이재킹할 수 있을 뿐만 아니라 은행 전화번호와 같이 전화를 건 번호를 자신이 통제하는 악성 번호로 수정하고 피해자가 의도하지 않은 작업을 수행하도록 유인할 수 있습니다.

이와 대조적으로, FakeCall의 이전 변종은 더 낮은 이자율의 대출 제안을 가장하여 다양한 금융 기관을 모방하는 악성 앱 내에서 사용자가 은행에 전화하도록 유도하는 것으로 나타났습니다.

오르테가는 “피해자가 금융 기관에 연락을 시도하면 악성코드는 공격자가 통제하는 사기 전화번호로 통화를 리디렉션한다”고 말했다.

“악성 앱은 실제 은행의 전화번호를 표시하는 합법적인 Android의 통화 인터페이스인 것처럼 보이는 설득력 있는 가짜 UI를 표시하여 사용자를 속일 것입니다. 악성 코드의 가짜 UI는 실제 은행 경험을 모방하므로 피해자는 조작을 알지 못할 것입니다. , 공격자는 민감한 정보를 추출하거나 피해자의 금융 계좌에 무단으로 접근할 수 있습니다.”

새롭고 정교한 미싱(모바일 피싱이라고도 함) 전략의 출현은 향상된 보안 방어에 대한 대응과 의심스러운 번호를 표시하고 사용자에게 잠재적인 스팸에 대해 경고할 수 있는 발신자 식별 애플리케이션의 널리 사용을 강조합니다.

최근 몇 달 동안 Google은 싱가포르, 태국, 브라질 및 인도 전역에서 접근성 서비스를 요청하는 앱을 포함하여 잠재적으로 안전하지 않은 Android 앱의 사이드로드를 자동으로 차단하는 보안 이니셔티브를 실험해 왔습니다.