CyberPanel 개발자의 정보와 무료 암호 해독기에 대한 정보를 추가하기 위해 기사가 업데이트되었습니다.

중요한 RCE(원격 코드 실행) 취약점에 온라인으로 노출된 22,000개 이상의 CyberPanel 인스턴스가 PSAUX 랜섬웨어 공격의 대규모 표적이 되어 거의 모든 인스턴스가 오프라인 상태가 되었습니다.

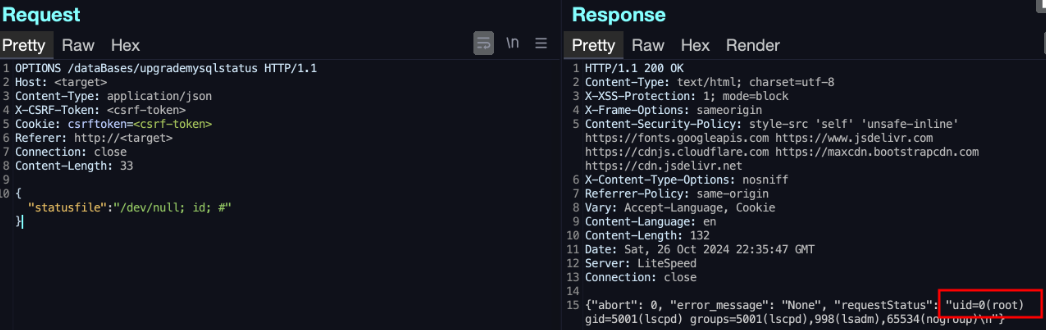

이번 주 보안 연구원인 DreyAnd는 CyberPanel 2.3.6(및 2.3.7일 가능성이 높음)이 인증 없이 인증되지 않은 원격 루트 액세스를 허용하는 악용을 초래할 수 있는 세 가지 뚜렷한 보안 문제를 겪고 있다고 밝혔습니다.

특히 연구원은 CyberPanel 버전 2.3.6에서 다음과 같은 문제를 발견했습니다.

- 결함이 있는 인증: CyberPanel은 중앙 시스템을 사용하는 대신 각 페이지에서 별도로 사용자 인증(로그인)을 확인하여 ‘upgrademysqlstatus’와 같은 특정 페이지나 경로를 무단 액세스로부터 보호하지 않습니다.

- 명령 주입: 보호되지 않은 페이지의 사용자 입력은 적절하게 삭제되지 않아 공격자가 임의의 시스템 명령을 주입하고 실행할 수 있습니다.

- 보안 필터 우회: 보안 미들웨어는 POST 요청만 필터링하므로 공격자가 OPTIONS 또는 PUT과 같은 다른 HTTP 방법을 사용하여 이를 우회할 수 있습니다.

출처: DreyAnd

연구원인 DreyAnd는 서버에서 루트 수준 원격 명령 실행을 보여 주는 개념 증명 익스플로잇을 개발하여 서버를 완전히 제어할 수 있게 되었습니다.

DreyAnd는 당시 2.3.7 버전에 액세스할 수 없었기 때문에 버전 2.3.6에서만 익스플로잇을 테스트할 수 있었다고 BleepingComputer에 말했습니다. 하지만 2.3.7은 버그가 발견되기 전인 9월 19일에 출시되었기 때문에 버그도 영향을 받았을 가능성이 높습니다.

연구원은 2024년 10월 23일 CyberPanel 개발자에게 결함을 공개했으며 인증 문제에 대한 수정 사항은 그날 저녁 GitHub에 제출되었다고 말했습니다.

이 이야기가 게시된 후 CyberPanel 제작자 Usman Nasir는 BleepingComputer에 버전 2.3.8이 출시되었으며 보안 공개를 받은 후 30분 이내에 버그가 수정되었다고 말했습니다.

Nasir는 자신의 팀이 사람들의 업그레이드 및 침해 문제를 도우느라 바빴기 때문에 아직 변경 로그를 준비할 수 없었다고 말했습니다.

개발자는 BleepingComputer에 CyberPanel을 최신 버전으로 업그레이드하는 권장 방법을 이 지원 문서에서 찾을 수 있다고 말했습니다.

CyberPanel은 또한 사용자가 시스템을 보호해야 하는 방법에 대한 단계와 함께 악용 및 지속적인 공격에 대한 보안 권고를 발표했습니다.

PSAUX 랜섬웨어 공격의 표적

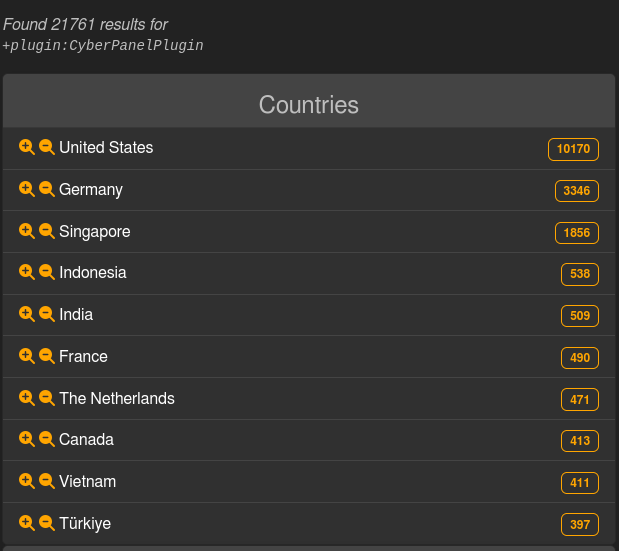

어제 위협 인텔 검색 엔진 LeakIX는 21,761개의 취약한 CyberPanel 인스턴스가 온라인에 노출되었으며 거의 절반(10,170개)이 미국에 있다고 보고했습니다.

출처: LeakIX | 엑스

그러나 하룻밤 사이에 인스턴스 수는 이상하게도 약 400개로 줄어들었고 LeakIX는 영향을 받은 서버에 더 이상 액세스할 수 없다고 BleepingComputer에 알렸습니다.

사이버 보안 연구원 Gi7w0rm은 X에서 이러한 인스턴스가 152,000개 이상의 도메인과 데이터베이스를 관리했으며 CyberPanel이 중앙 액세스 및 관리 시스템 역할을 했다고 트윗했습니다.

LeakIX는 위협 행위자들이 PSAUX 랜섬웨어를 설치하기 위해 노출된 CyberPanel 서버를 대량으로 악용했다고 BleepingComputer에 밝혔습니다.

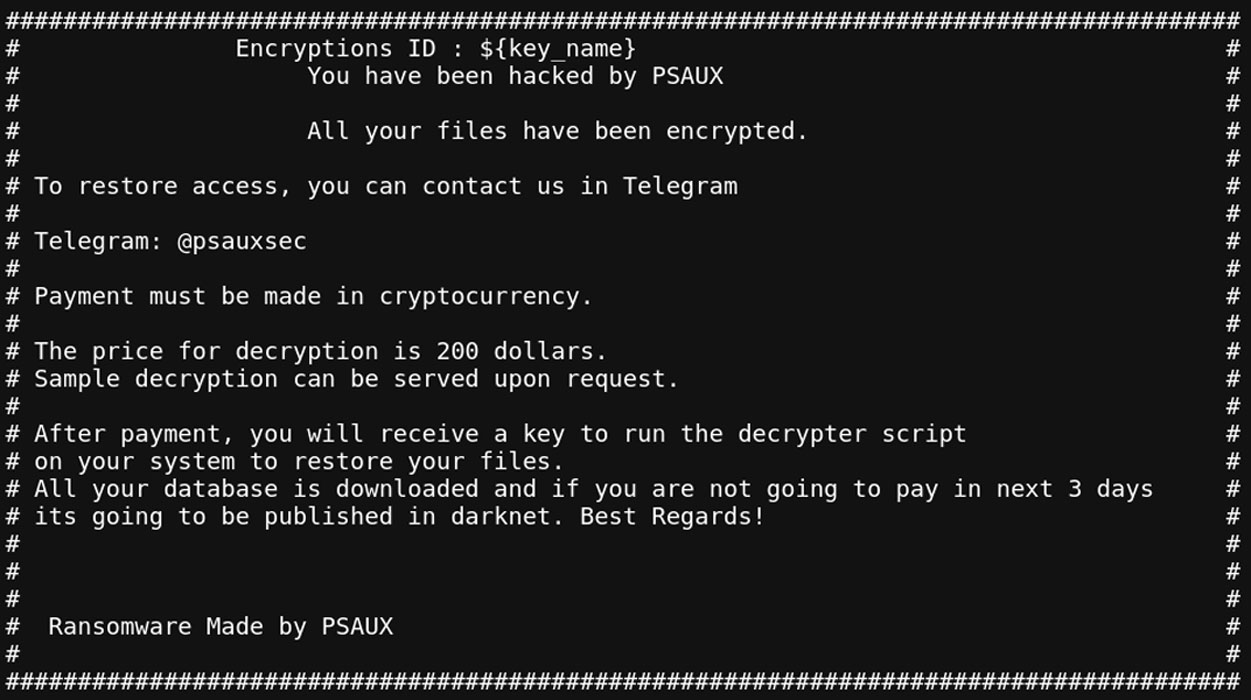

PSAUX 랜섬웨어 작전은 2024년 6월부터 시작되었으며 취약점과 잘못된 구성을 통해 노출된 웹 서버를 표적으로 삼습니다.

출처: LeakIX

서버에서 실행되면 랜섬웨어는 고유한 AES 키와 IV를 생성하고 이를 사용하여 서버의 파일을 암호화합니다. 암호화된 파일에는 파일 이름에 .psaux 확장자가 추가됩니다.

또한 랜섬웨어는 모든 폴더에 index.html이라는 랜섬 노트를 생성하고 랜섬 노트를 /etc/motd에 복사하여 사용자가 장치에 로그인할 때 표시되도록 합니다.

완료되면 AES 키와 IV는 동봉된 RSA 키를 사용하여 암호화되어 다음과 같이 저장됩니다. /var/key.enc 그리고 /var/iv.enc.

LeakIX와 Chocapikk은 이 공격에 사용된 스크립트를 얻었습니다. ak47.py CyberPanel 취약점을 악용하기 위한 스크립트와 실제로.sh 파일을 암호화합니다.

PSAUX 랜섬웨어가 파일을 암호화하는 방식의 결함으로 인해 LeakIX가 만든 암호 해독기를 사용하여 무료로 파일을 해독할 수 있습니다.

위협 행위자가 다른 암호화 키를 사용한 경우 잘못된 키로 암호를 해독하면 데이터가 손상될 수 있다는 점에 유의해야 합니다. 따라서 이 암호 해독기를 사용하여 먼저 작동하는지 테스트하기 전에 데이터를 백업해 두십시오.

우리의 이야기가 게시된 후 LeakIX는 크립토마이너가 PSAUX 랜섬웨어와 함께 설치되었으며 두 가지 다른 랜섬웨어 작업도 결함을 표적으로 삼았으며 이러한 변종은 암호화된 파일 이름에 .locked 또는 .encrypted 확장자를 추가했다는 사실을 확인했습니다.

CyberPanel 결함이 활발하게 악용되고 있으므로 사용자는 가능한 한 빨리 GitHub에서 최신 버전으로 업그레이드하는 것이 좋습니다.

업데이트 10/29/24: 해독기에 대한 정보가 추가되었습니다.

업데이트 10/30/24: CyberPanel 개발자의 통합 정보. CyberPanel의 보안 권고가 추가되었습니다.

업데이트 10/30/24: CyberPanel 결함 및 크립토마이너를 표적으로 하는 기타 랜섬웨어 작업에 대한 정보가 추가되었습니다.