Google Mandiant 보안 분석가는 위협 행위자가 소프트웨어의 제로데이 취약점을 발견하고 악용할 수 있는 더 나은 기능을 보여주는 걱정스러운 새로운 추세에 대해 경고합니다.

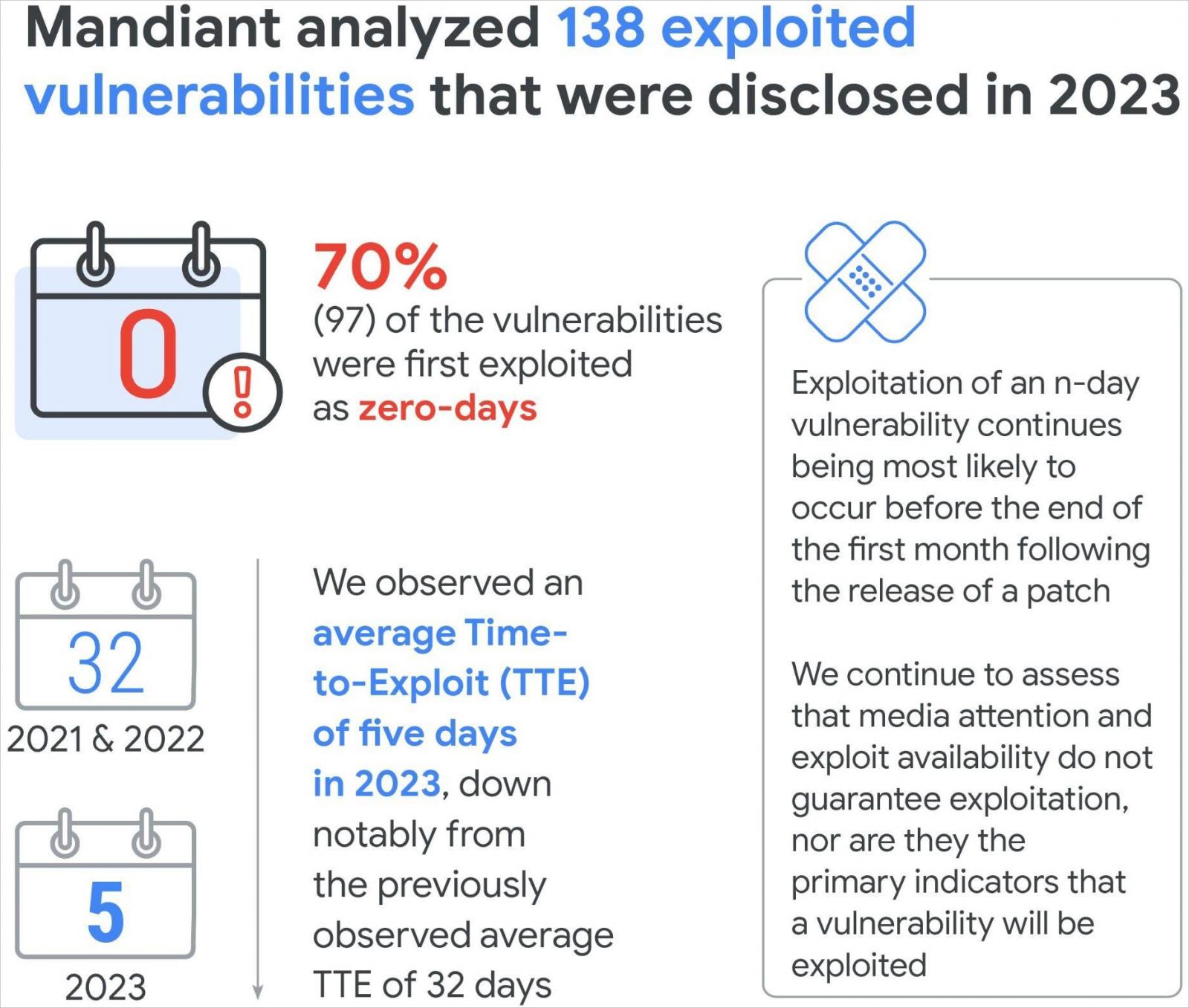

구체적으로 Mandiant는 2023년에 적극적으로 악용된 것으로 공개된 138개 취약점 중 97개(70.3%)가 제로데이로 활용되었다고 밝혔습니다.

이는 영향을 받은 공급업체가 버그 존재를 인지하거나 버그를 패치할 수 있기 전에 위협 행위자가 공격의 결함을 악용했음을 의미합니다.

2020년부터 2022년까지 n일(수정된 결함)과 제로데이(수정 가능 없음) 간의 비율은 4:6으로 비교적 안정적으로 유지되었지만, 2023년에는 비율이 3:7로 변경되었습니다.

구글은 이는 야생에서 악용되는 n일 수가 감소한 것이 아니라 제로데이 악용이 증가하고 이를 탐지하는 보안 공급업체의 능력이 향상되었기 때문이라고 설명합니다.

이렇게 증가한 악의적인 활동과 대상 제품의 다양화는 적극적으로 악용된 결함의 영향을 받는 공급업체의 수에도 반영됩니다. 이는 2022년 44개에서 2023년 56개로 증가했으며, 2021년 48개 공급업체의 이전 기록보다 더 높습니다.

점점 더 짧아지는 응답 시간

새로 공개된(n-일 또는 0-일) 결함을 악용하는 데 걸리는 시간(TTE)과 관련하여 또 다른 중요한 추세가 기록되었으며, 이는 현재 단 5일로 단축되었습니다.

비교를 위해 2018~2019년에는 TTE가 63일이었고, 2021~2022년에는 TTE가 32일이었습니다. 이를 통해 시스템 관리자는 패치 적용을 계획하거나 영향을 받는 시스템을 보호하기 위한 완화 조치를 구현할 수 있는 충분한 시간을 갖게 되었습니다.

그러나 이제 TTE가 5일로 단축되면서 네트워크 분할, 실시간 감지, 긴급 패치 우선순위 지정과 같은 전략이 훨씬 더 중요해졌습니다.

관련 메모에서 Google은 익스플로잇 공개와 TTE 사이의 상관 관계를 확인하지 못했습니다.

2023년에는 익스플로잇의 75%가 실제 악용이 시작되기 전에 공개되었고, 25%는 해커가 이미 결함을 활용한 후에 공개되었습니다.

공개 악용 가능성과 악성 활동 사이에 일관된 관계가 없음을 보여주기 위해 보고서에서 강조된 두 가지 예는 CVE-2023-28121(WordPress 플러그인) 및 CVE-2023-27997(Fortinet FortiOS)입니다.

.jpg)

출처: 구글

첫 번째 경우에는 공개 후 3개월, 개념 증명이 게시된 지 10일 후에 악용이 시작되었습니다.

FortiOS의 경우 공개 익스플로잇에서 결함이 거의 즉시 무기화되었지만 첫 번째 악의적인 익스플로잇 이벤트는 4개월 후에 기록되었습니다.

Google에 따르면 악용의 어려움, 위협 행위자 동기, 목표 값 및 전반적인 공격 복잡성이 모두 TTE에서 중요한 역할을 하며 PoC 가용성과의 직접적이거나 고립된 상관 관계에는 결함이 있습니다.