사이버 보안 연구원들은 C&C(명령 및 제어) 프레임워크가 위노스 설치 도구, 속도 부스터 및 최적화 유틸리티와 같은 게임 관련 응용 프로그램 내에 배포되고 있습니다.

Fortinet FortiGuard Labs는 The Hacker News와 공유한 보고서에서 “Winos 4.0은 추가 작업을 실행하기 위해 포괄적인 기능, 안정적인 아키텍처 및 수많은 온라인 엔드포인트에 대한 효율적인 제어를 제공하는 고급 악성 프레임워크입니다.”라고 밝혔습니다. “Gh0st RAT에서 재구축되었으며 각각 고유한 기능을 처리하는 여러 모듈식 구성 요소가 포함되어 있습니다.”

Winos 4.0 배포 캠페인은 지난 6월 Trend Micro와 KnownSec 404 팀에 의해 문서화되었습니다. 사이버 보안 회사는 Void Arachne 및 Silver Fox라는 이름으로 활동 클러스터를 추적하고 있습니다.

이러한 공격은 검은 모자 SEO(검색 엔진 최적화) 전술, 소셜 미디어, Telegram과 같은 메시징 플랫폼을 활용하여 악성 코드를 배포하는 중국어 사용자를 표적으로 삼는 것으로 관찰되었습니다.

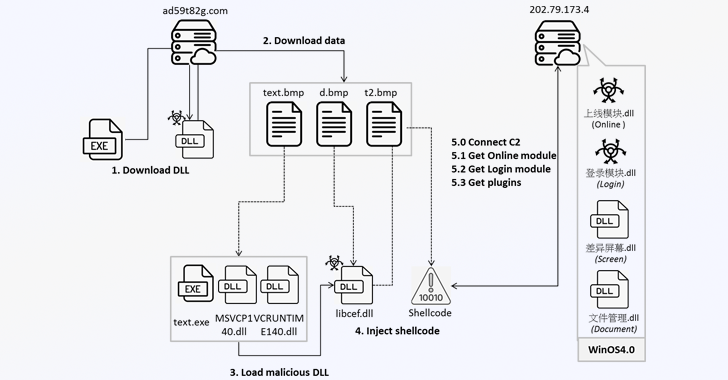

Fortinet의 최신 분석에 따르면 악성 게임 관련 애플리케이션을 실행하게 된 사용자는 원격 서버(“ad59t82g(.)com”)에서 가짜 BMP 파일을 검색하는 것으로 시작하여 동적 BMP로 디코딩되는 다단계 감염 프로세스를 시작하는 것으로 나타났습니다. -링크 라이브러리(DLL).

DLL 파일은 동일한 서버에서 세 개의 파일(t3d.tmp, t4d.tmp 및 t5d.tmp)을 다운로드하여 실행 환경을 설정합니다. 이 중 처음 두 개는 이후에 압축을 풀어 실행 파일을 구성하는 다음 페이로드 세트를 얻습니다. (“u72kOdQ.exe”) 및 “libcef.dll”을 포함한 3개의 DLL 파일.

포티넷은 “DLL의 이름은 ‘학생 등록 시스템’을 의미하는 ‘school籍系统’로, 위협 행위자가 교육 기관을 표적으로 삼을 가능성이 있음을 시사한다”고 말했다.

다음 단계에서는 바이너리를 사용하여 “libcef.dll”을 로드한 다음 t5d.tmp에서 2단계 쉘코드를 추출하고 실행합니다. 악성코드는 TCP 프로토콜을 사용하여 명령 및 제어(C2) 서버(“202.79.173(.)4”)와 연결을 설정하고 다른 DLL(“上线模块.dll”)을 검색합니다.

Winos 4.0의 일부인 3단계 DLL은 시스템 정보 수집, 클립보드 콘텐츠 복사, OKX와 같은 암호화폐 지갑 확장에서 데이터 수집을 담당하는 새로운 DLL 모듈(“登录模块.dll”)인 C2 서버에서 인코딩된 데이터를 다운로드합니다. Wallet 및 MetaMask를 사용하고 서버의 추가 명령을 기다려 백도어 기능을 촉진합니다.

또한 Winos 4.0은 C2 서버에서 추가 플러그인을 제공하여 스크린샷을 캡처하고 손상된 시스템에서 중요한 문서를 업로드할 수 있도록 합니다.

“Winos 4.0은 Cobalt Strike 및 Sliver와 유사한 강력한 프레임워크로, 다양한 기능을 지원하고 손상된 시스템을 쉽게 제어할 수 있습니다.”라고 Fortinet은 말했습니다. “위협 캠페인은 게임 관련 애플리케이션을 활용하여 피해자가 주의 없이 악성 코드를 다운로드 및 실행하도록 유인하고 시스템에 대한 심층적인 제어를 성공적으로 배포합니다.”