위협 행위자들이 사용자를 속여 맬웨어를 다운로드하게 하는 새로운 방법을 항상 찾고 있다는 또 다른 신호로, Stack Exchange라는 질문과 답변(Q&A) 플랫폼이 무심코 개발자들을 암호화폐 지갑을 고갈시킬 수 있는 가짜 Python 패키지로 유도하는 데 악용되고 있다는 사실이 드러났습니다.

Checkmarx 연구원 Yehuda Gelb와 Tzachi Zornstain은 The Hacker News에 공유한 보고서에서 “설치 시 이 코드가 자동으로 실행되어 피해자의 시스템을 손상시키고 제어하는 일련의 이벤트를 시작하면서 동시에 데이터를 빼내고 암호화폐 지갑을 비웁니다.”라고 밝혔습니다.

2024년 6월 25일에 시작된 이 캠페인은 특히 Raydium과 Solana에 연루된 암호화폐 사용자를 골라냈습니다. 이 활동의 일부로 밝혀진 악성 패키지 목록은 아래와 같습니다.

패키지는 총 2,082회 다운로드되었습니다. 더 이상 Python Package Index(PyPI) 저장소에서 다운로드할 수 없습니다.

패키지에 숨겨진 맬웨어는 웹 브라우저 비밀번호, 쿠키, 신용카드 정보, 암호화폐 지갑, Telegram, Signal, Session과 같은 메시징 앱과 관련된 정보 등 광범위한 데이터 망을 구축하여 본격적인 정보 유출 도구 역할을 했습니다.

또한 시스템 스크린샷을 캡처하고 GitHub 복구 코드와 BitLocker 키가 포함된 파일을 검색하는 기능도 포함했습니다. 수집된 정보는 압축되어 위협 행위자가 관리하는 두 개의 다른 Telegram 봇으로 유출되었습니다.

또한, 맬웨어에 존재하는 백도어 구성 요소는 공격자에게 피해자의 컴퓨터에 대한 지속적인 원격 액세스 권한을 부여하여 향후 악용 및 장기적 손상이 발생할 가능성이 있습니다.

공격 체인은 여러 단계로 구성되어 있으며, “raydium” 패키지는 악의적인 동작을 숨기고 사용자에게 합법적인 동작이라는 인상을 주기 위해 “spl-types”를 종속성으로 나열합니다.

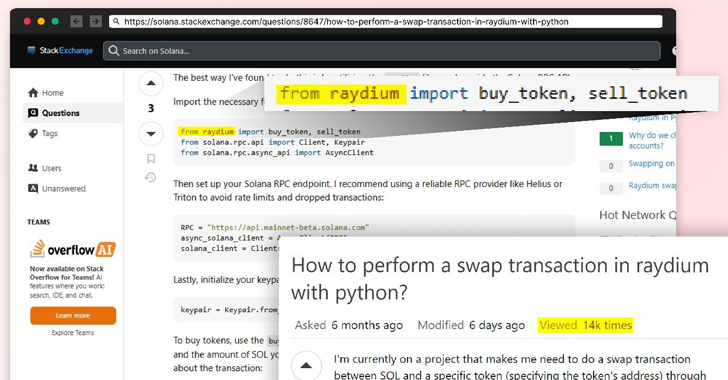

캠페인의 주목할 만한 측면은 Python을 사용하여 Raydium에서 스왑 거래를 수행하는 것과 관련된 개발자 질문에 해당 패키지를 참조하여 표면적으로 도움이 되는 답변을 게시하여 채택을 촉진하는 매개체로 Stack Exchange를 사용한다는 것입니다.

연구원들은 “공격자는 가시성이 높은 스레드를 선택하여 수천 건의 조회수를 기록함으로써 잠재적 도달 범위를 극대화했습니다.”라고 말하며, “이 패키지에 신뢰성을 부여하고 광범위한 채택을 보장하기 위해” 그렇게 했다고 덧붙였습니다.

Stack Exchange에 더 이상 답변이 없지만 The Hacker News는 2024년 7월 9일 Q&A 사이트에 게시된 또 다른 답변이 없는 질문에서 “raydium”에 대한 언급을 발견했습니다. 한 사용자는 “python 3.10.2를 설치하고 solana, solders, Raydium을 실행하여 solana 네트워크에서 스왑을 얻기 위해 밤새도록 고생했지만 작동시킬 수 없습니다.”라고 말했습니다.

“raydium-sdk”에 대한 언급은 2024년 6월 29일 소셜 퍼블리싱 플랫폼 Medium에서 SolanaScribe라는 사용자가 공유한 “Python을 사용하여 Raydium에서 토큰을 사고 파는 방법: 단계별 Solana 가이드”라는 제목의 게시물에서도 나타났습니다.

현재 PyPI에서 패키지가 제거된 시점은 명확하지 않습니다. 다른 두 사용자가 Medium 게시물에 응답하여 “raydium-sdk” 설치에 대한 도움을 요청한 지 불과 6일 전입니다. Checkmarx는 The Hacker News에 게시물이 위협 행위자의 작업이 아니라고 말했습니다.

악의적인 행위자들이 이런 맬웨어 배포 방법을 사용한 것은 이번이 처음이 아니다. 올해 5월 초, Sonatype은 pytoileur라는 패키지가 Stack Overflow라는 또 다른 Q&A 서비스를 통해 암호화폐 도난을 용이하게 하기 위해 홍보되었다고 밝혔다.

사실, 이러한 개발은 공격자가 이러한 커뮤니티 중심 플랫폼에 대한 신뢰를 이용하여 맬웨어를 침투시키고 대규모 공급망 공격으로 이어진다는 증거입니다.

“침해된 개발자 한 명이 실수로 회사 전체의 소프트웨어 생태계에 취약점을 도입하여 전체 기업 네트워크에 영향을 미칠 수 있습니다.” 연구원들은 말했습니다. “이 공격은 개인과 조직 모두에게 보안 전략을 재평가하라는 경종 역할을 합니다.”

Fortinet FortiGuard Labs에서 zlibxjson이라는 악성 PyPI 패키지를 자세히 설명하면서 개발이 이루어졌는데, 여기에는 Discord 토큰, Google Chrome, Mozilla Firefox, Brave, Opera에 저장된 쿠키, 브라우저에서 저장된 비밀번호와 같은 민감한 정보를 훔치는 기능이 들어 있습니다. 이 라이브러리는 PyPI에서 삭제되기 전까지 총 602회 다운로드되었습니다.

보안 연구원 제나 왕은 “이러한 활동으로 인해 사용자 계정에 대한 무단 액세스와 개인 정보 유출이 발생할 수 있으므로 해당 소프트웨어는 악성으로 분류될 가능성이 큽니다.”라고 말했습니다.