이전에 오픈소스 네트워크 매핑 도구를 사용하여 발견된 위협 행위자가 1,500명 이상의 피해자를 감염시키는 등 활동을 크게 확대했습니다.

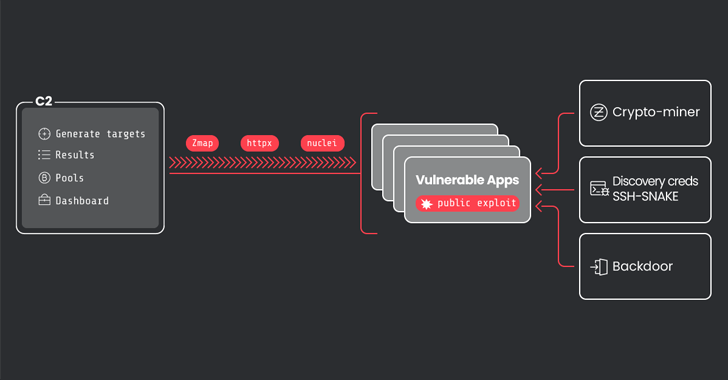

CRYSTALRAY라는 이름으로 클러스터를 추적하고 있는 Sysdig는 활동이 10배나 급증했으며, 여기에는 “대량 스캐닝, 여러 취약점 악용, 여러 (오픈소스 소프트웨어) 보안 도구를 사용하여 백도어 설치”가 포함된다고 덧붙였습니다.

공격의 주요 목적은 자격 증명을 수집하고 판매하고, 암호화폐 채굴자를 배치하고, 피해자 환경에서 지속성을 유지하는 것입니다. 대부분의 감염은 미국, 중국, 싱가포르, 러시아, 프랑스, 일본, 인도 등에 집중되어 있습니다.

위협 행위자가 사용하는 오픈소스 프로그램 중 눈에 띄는 것은 2024년 1월에 처음 출시된 SSH-Snake입니다. 이 프로그램은 시스템에서 발견된 SSH 개인 키를 사용하여 자동으로 네트워크를 탐색하는 도구로 설명되었습니다.

CRYSTALRAY가 소프트웨어를 남용한 사실은 올해 2월 초에 사이버 보안 회사에 의해 기록되었으며, 해당 도구는 공개된 Apache ActiveMQ와 Atlassian Confluence 인스턴스의 알려진 보안 결함을 악용한 후 측면 이동에 사용되었습니다.

SSH-Snake의 개발자인 Joshua Rogers는 당시 The Hacker News에 해당 도구는 수동 단계만 자동화할 뿐이며, 회사들에게 “존재하는 공격 경로를 발견하고 수정하라”고 촉구했습니다.

공격자가 사용하는 다른 도구로는 asn, zmap, httpx, nuclei 등이 있으며, 이를 통해 도메인이 활성화되어 있는지 확인하고 Apache ActiveMQ, Apache RocketMQ, Atlassian Confluence, Laravel, Metabase, Openfire, Oracle WebLogic Server, Solr과 같은 취약한 서비스를 스캔합니다.

CRYSTALRAY는 또한 SSH를 통해 액세스할 수 있는 서버 간 이동을 넘어서는 광범위한 자격 증명 검색 프로세스를 수행하기 위해 초기 발판을 무기화합니다. 손상된 환경에 대한 지속적인 액세스는 Sliver라는 합법적인 명령 및 제어(C2) 프레임워크와 Platypus라는 코드명의 역방향 셸 관리자를 통해 달성됩니다.

감염된 자산에서 금전적 가치를 얻기 위한 추가적인 노력의 일환으로, 암호화폐 채굴자 페이로드가 전달되어 재정적 이득을 위해 피해자의 리소스를 불법적으로 사용하면서, 동시에 해당 머신에서 이미 실행 중일 수 있는 경쟁 채굴자를 종료하기 위한 조치를 취합니다.

“CRYSTALRAY는 취약한 시스템에서 자격 증명을 발견하고 추출할 수 있으며, 이는 수천 달러에 암시장에서 판매됩니다.” Sysdig 연구원 Miguel Hernández가 말했습니다. “판매되는 자격 증명에는 클라우드 서비스 공급자와 SaaS 이메일 공급자를 포함한 다양한 서비스가 포함됩니다.”