다크 웹에 공개된 정보 유출 맬웨어 로그를 분석한 결과, 수천 명의 아동 성적 학대 콘텐츠(CSAM) 소비자가 발견되었으며, 이러한 정보가 심각한 범죄와 싸우는 데 어떻게 사용될 수 있는지 보여줍니다.

Recorded Future는 지난주에 발표한 개념 증명(PoC) 보고서에서 “약 3,300명의 고유 사용자가 알려진 CSAM 출처에 계정을 가지고 있는 것으로 밝혀졌습니다.”라고 밝혔습니다. “4.2%가 여러 출처에 대한 자격 증명을 가지고 있어 범죄 행위 가능성이 더 높음을 시사합니다.”

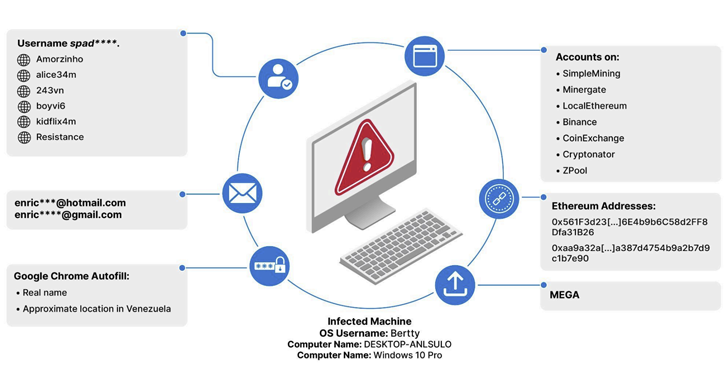

지난 몇 년 동안 기성형 정보 유출 변종은 널리 퍼진 위협으로 자리 잡았으며, 자격 증명, 암호화폐 지갑, 지불 카드 데이터, 스크린샷과 같은 민감한 정보를 빼돌리려는 목적으로 다양한 운영 체제를 표적으로 삼고 있습니다.

이는 Kematian Stealer, Neptune Stealer, 0bj3ctivity, Poseidon(이전 명칭 RodStealer), Satanstealer, StrelaStealer와 같은 새로운 스틸러 맬웨어 종류의 증가에서 입증됩니다.

피싱, 스팸 캠페인, 해킹된 소프트웨어, 가짜 업데이트 웹사이트, SEO 포이즈닝, 멀버타이징 등을 통해 배포되는 이러한 프로그램을 사용하여 수집된 데이터는 일반적으로 스틸러 로그 형태로 다크 웹으로 유입되고, 다른 사이버 범죄자가 이를 구매하여 계획을 추진합니다.

플레어는 작년 7월 보고서에서 “직원들이 정기적으로 개인 기기에 회사 자격 증명을 저장하거나 조직 기기에서 개인 리소스에 액세스하기 때문에 감염 위험이 커진다”고 언급했습니다.

“악성코드 서비스(MaaS) 공급업체가 불법 텔레그램 채널을 통해 정보 유출 악성코드를 판매하고, 위협 행위자가 가짜 크랙 소프트웨어나 피싱 이메일을 통해 이를 배포한 후, 감염된 장치 로그를 전문 다크웹 마켓플레이스에서 판매하는 복잡한 생태계가 존재합니다.”

Recorded Future의 Insikt Group은 2021년 2월부터 2024년 2월 사이에 알려진 CSAM 도메인에 접속하는 데 사용된 고유 자격 증명 3,324개를 식별했으며, 이를 사용해 최소 4개 이상의 웹사이트에 계정을 유지하는 것으로 밝혀진 3명의 개인을 색출했다고 밝혔습니다.

스틸러 로그에 암호화폐 지갑 주소도 포함되어 있다는 사실은 해당 주소가 CSAM 및 기타 유해 자료를 조달하는 데 사용되었는지 여부를 판단하는 데 사용될 수 있다는 것을 의미합니다.

게다가 브라질, 인도, 미국과 같은 국가는 알려진 CSAM 커뮤니티에 대한 자격 증명을 가진 사용자의 수가 가장 많았지만, 회사 측은 이는 “데이터 세트 소싱으로 인한 과대 표현” 때문일 수 있다고 밝혔습니다.

보고서는 “정보 도용 맬웨어와 도난된 자격 증명은 타깃에 대한 초기 접근을 원하는 위협 행위자들의 높은 수요로 인해 사이버 범죄 경제의 초석으로 남을 것으로 예상된다”며, 조사 결과를 법 집행 기관과 공유했다고 덧붙였다.

“정보 도난 로그는 조사관과 법 집행 기관 파트너가 다크 웹에서 아동 착취를 추적하고 특히 추적하기 어려운 다크 웹의 일부에 대한 통찰력을 제공하는 데 사용할 수 있습니다.”