우크라이나 컴퓨터 비상 대응팀(CERT-UA)은 악성 소프트웨어를 이용해 기기를 감염시키려는 새로운 피싱 공격에 대해 경고했습니다.

이 활동은 UAC-0020으로 추적하는 위협 클러스터에 기인한 것으로, Vermin이라고도 알려져 있습니다. 공격의 정확한 규모와 범위는 현재 알려지지 않았습니다.

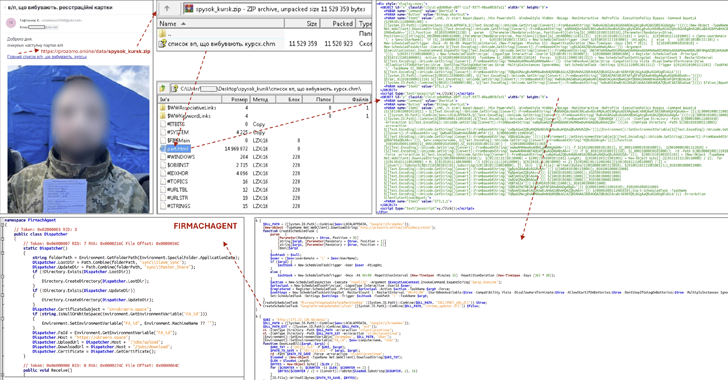

공격 체인은 쿠르스크 지역의 전쟁포로로 추정되는 사람들의 사진이 담긴 피싱 메시지로 시작되며, 수신자에게 ZIP 아카이브를 가리키는 링크를 클릭하도록 촉구합니다.

ZIP 파일에는 난독화된 PowerShell 스크립트를 실행하는 JavaScript 코드가 내장된 Microsoft 컴파일된 HTML 도움말(CHM) 파일이 포함되어 있습니다.

CERT-UA는 “파일을 열면 알려진 스파이웨어 SPECTR의 구성 요소와 FIRMACHAGENT라는 새로운 맬웨어가 설치됩니다.”라고 말했습니다. “FIRMACHAGENT의 목적은 SPECTR가 훔친 데이터를 검색하여 원격 관리 서버로 보내는 것입니다.”

SPECTR는 2019년부터 Vermin과 연결되어 있는 것으로 알려진 맬웨어입니다. 이 그룹은 루한스크 인민 공화국(LPR)의 보안 기관과 연결되어 있는 것으로 평가됩니다.

올해 6월 초, CERT-UA는 Vermin 요원들이 조직한 SickSync라는 또 다른 캠페인에 대해 자세히 설명했습니다. 이 캠페인은 SPECTR를 이용해 해당 국가의 방위군을 표적으로 삼았습니다.

SPECTR는 Element, Signal, Skype, Telegram 등 다양한 인스턴트 메시징 앱에서 파일, 스크린샷, 자격 증명 및 데이터를 포함한 광범위한 정보를 수집하도록 설계된 모든 기능을 갖춘 도구입니다.