Sekoia의 조사 결과에 따르면, FakeBat으로 알려진 로더형 서비스(LaaS)가 올해 드라이브바이 다운로드 기술을 사용하여 배포된 가장 널리 퍼진 로더 맬웨어 제품군 중 하나가 됐습니다.

“FakeBat은 주로 IcedID, Lumma, RedLine, SmokeLoader, SectopRAT, Ursnif와 같은 다음 단계 페이로드를 다운로드하고 실행하는 것을 목표로 합니다.” 해당 회사는 화요일 분석에서 밝혔습니다.

드라이브 바이 공격은 검색 엔진 최적화(SEO) 포이즈닝, 멀버타이징, 침해된 사이트에 불법적인 코드 주입과 같은 방법을 사용하여 사용자가 가짜 소프트웨어 설치 프로그램이나 브라우저 업데이트를 다운로드하도록 유도하는 것입니다.

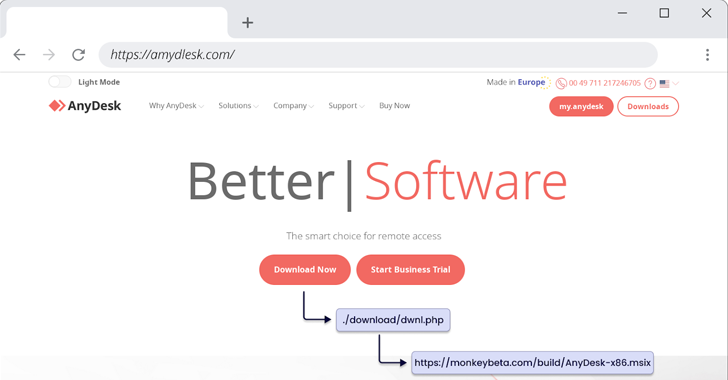

지난 몇 년 동안 맬웨어 로더의 사용은 합법적인 소프트웨어 웹사이트를 합법적인 설치 프로그램으로 가장하여 가장하는 랜딩 페이지의 사용이 증가하는 것과 맞물려 있습니다. 이는 피싱과 소셜 엔지니어링이 위협 행위자가 초기 접근을 얻는 주요 방법 중 하나로 남아 있다는 더 큰 측면과 관련이 있습니다.

FakeBat은 EugenLoader 및 PaykLoader로도 알려져 있으며, 적어도 2022년 12월부터 Eugenfest(일명 Payk_34)라는 러시아어를 구사하는 위협 행위자에 의해 지하 포럼에서 LaaS 구독 모델로 다른 사이버 범죄자들에게 제공되어 왔습니다.

이 로더는 보안 메커니즘을 우회하도록 설계되었으며, 고객에게 템플릿을 사용하여 빌드를 생성하고 합법적인 소프트웨어를 트로이 목마화하는 옵션을 제공하고, 관리자 패널을 통해 시간 경과에 따른 설치를 모니터링할 수 있습니다.

이전 버전에서는 맬웨어 빌드에 MSI 형식을 사용했지만, 2023년 9월 이후 관찰된 최근 버전에서는 MSIX 형식으로 전환하고 Microsoft SmartScreen 보호를 우회하기 위해 유효한 인증서가 있는 디지털 서명을 설치 프로그램에 추가했습니다.

이 맬웨어는 MSI 형식의 경우 주당 1,000달러, 월 2,500달러, MSIX 형식의 경우 주당 1,500달러, 월 4,000달러, MSI와 시그니처 패키지를 합친 경우 주당 1,800달러, 월 5,000달러에 판매됩니다.

세코이아는 세 가지 주요 접근 방식을 통해 FakeBat을 유포하는 다양한 활동 클러스터를 감지했다고 밝혔습니다. 악성 Google 광고를 통한 인기 소프트웨어 사칭, 손상된 사이트를 통한 가짜 웹 브라우저 업데이트, 소셜 네트워크에서의 소셜 엔지니어링 계획입니다. 여기에는 FIN7 그룹, Nitrogen, BATLOADER와 관련이 있을 가능성이 있는 캠페인이 포함됩니다.

“페이로드를 호스팅하는 것 외에도 FakeBat(명령 및 제어) 서버는 User-Agent 값, IP 주소, 위치와 같은 특성을 기반으로 트래픽을 필터링할 가능성이 높습니다.”라고 Sekoia는 말했습니다. “이를 통해 특정 대상에게 맬웨어를 배포할 수 있습니다.”

AhnLab 보안정보센터(ASEC)에서 송장을 주제로 한 피싱 이메일을 통해 DBatLoader(일명 ModiLoader 및 NatsoLoader)라는 또 다른 로더를 배포하는 맬웨어 캠페인에 대한 자세한 내용을 공개한 데 이어 이 사실이 밝혀졌습니다.

또한 불법 영화 다운로드 사이트를 통해 Hijack Loader(일명 DOILoader 및 IDAT Loader)를 전파하는 감염 사슬이 발견되어 궁극적으로 Lumma 정보 도용 바이러스를 배포합니다.

“이 IDAT 로더 캠페인은 혁신적인 수법과 함께 여러 겹의 직접 코드 기반 난독화를 포함한 복잡한 감염 체인을 사용하여 코드의 악의성을 더욱 숨기고 있습니다.” Kroll 연구원인 Dave Truman이 말했습니다.

“감염은 PGP 비밀 키로 위장한 특수 제작 파일 내에 깊이 묻힌 코드를 실행하기 위해 Microsoft의 mshta.exe를 활용하는 것을 중심으로 이루어졌습니다. 이 캠페인은 일반적인 기술의 새로운 변형과 강력한 난독화를 사용하여 악성 코드를 감지하지 못하도록 숨겼습니다.”

피싱 캠페인에서는 Remcos RAT가 추가로 발견되었으며, 동유럽의 새로운 위협 요소인 Unfurling Hemlock이 로더와 이메일을 활용하여 “클러스터 폭탄” 역할을 하는 바이너리 파일을 유포하여 여러 맬웨어 변종을 동시에 퍼뜨립니다.

Outpost24 연구원 헥터 가르시아는 “이 기술을 사용하여 배포되는 맬웨어는 대부분 RedLine, RisePro, Mystic Stealer와 같은 스틸러와 Amadey, SmokeLoader와 같은 로더로 구성되어 있습니다.”라고 말했습니다.

“첫 번째 단계의 대부분은 이메일을 통해 다른 회사로 전송되거나 외부 로더가 연락한 외부 사이트에서 삭제된 것으로 감지되었습니다.”