해커들이 산업, 의료, 비즈니스 컨퍼런스, 정부 및 법정 환경에서 사용되는 PTZOptics 팬-틸트-줌(PTZ) 라이브 스트리밍 카메라에 있는 두 가지 제로데이 취약점을 악용하려고 시도하고 있습니다.

2024년 4월, GreyNoise는 AI 기반 위협 탐지 도구인 Sift가 허니팟 네트워크에서 알려진 위협과 일치하지 않는 비정상적인 활동을 탐지한 후 CVE-2024-8956 및 CVE-2024-8957을 발견했습니다.

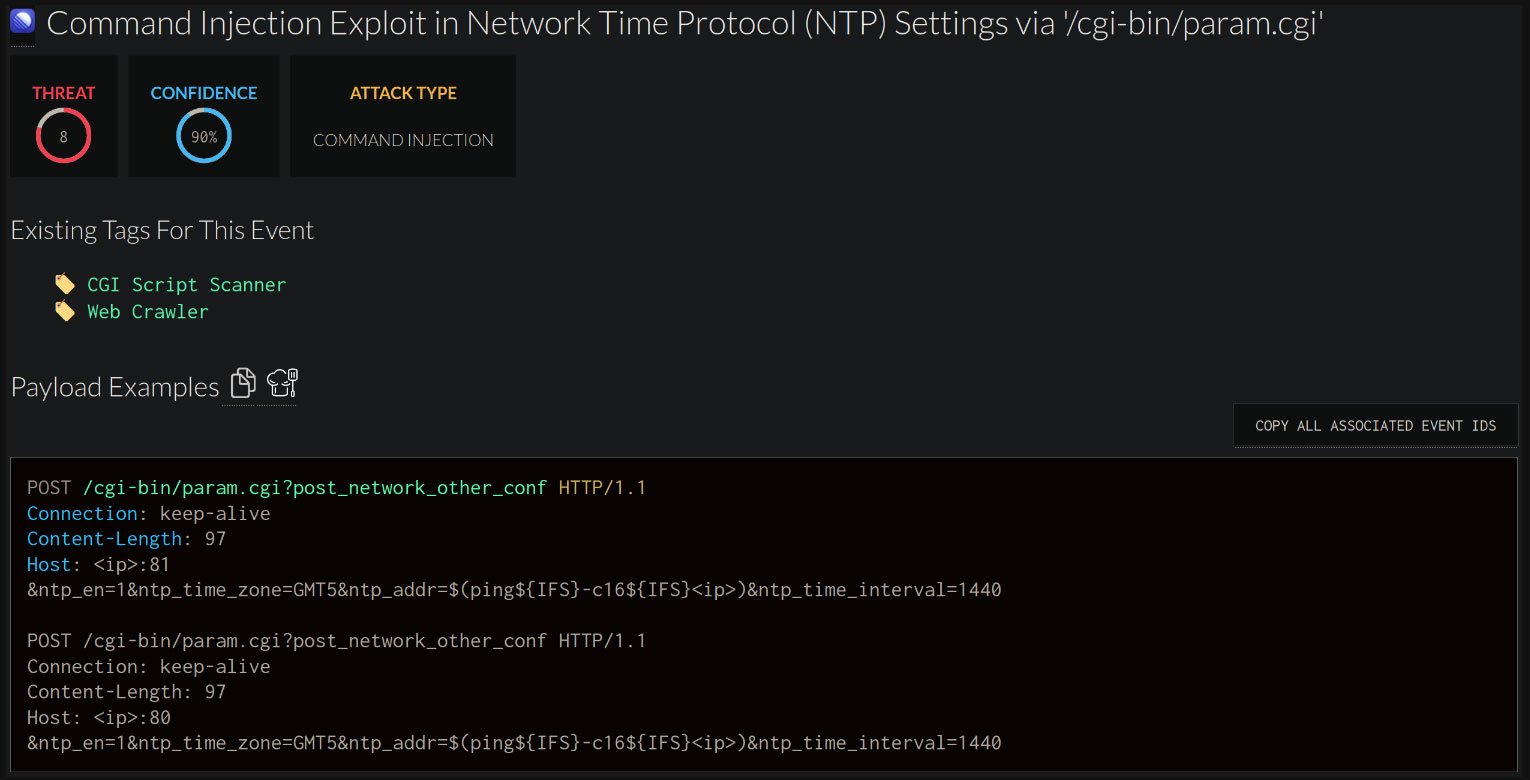

경고를 조사한 결과 GreyNoise 연구원들은 카메라의 CGI 기반 API를 표적으로 삼고 명령 주입을 목표로 하는 ‘ntp_client’를 내장한 공격 시도를 발견했습니다.

GreyNoise 연구원 Konstantin Lazarev의 기술 심층 분석은 두 가지 결함에 대한 자세한 정보를 제공합니다.

CVE-2024-8956은 카메라의 ‘lighthttpd’ 웹 서버에 있는 약한 인증 문제로, 권한 없는 사용자가 사용자 이름, MD5 비밀번호 해시 및 네트워크 구성을 노출하는 인증 헤더 없이 CGI API에 액세스할 수 있도록 허용합니다.

CVE-2024-8957은 ‘ntp.dll’에서 입력 삭제가 충분하지 않아 발생합니다. addr’ 필드가 ‘ntp_client’ 바이너리에 의해 처리되어 공격자가 특별히 제작된 페이로드를 사용하여 원격 코드 실행을 위한 명령을 삽입할 수 있습니다.

Greynoise는 이 두 가지 결함을 악용하면 카메라 전체를 탈취하거나 봇에 감염되거나 동일한 네트워크에 연결된 다른 장치로 전환하거나 비디오 피드가 중단될 수 있다고 지적합니다.

사이버 보안 회사는 허니팟 공격 직후 초기 활동의 소스가 침묵했지만 6월에는 wget을 사용하여 리버스 셸 액세스를 위한 셸 스크립트를 다운로드하려는 별도의 시도가 관찰되었다고 보고했습니다.

공개 및 수정 현황

CVE-2024-8956 및 CVE-2024-8957을 발견한 GreyNoise는 VulnCheck와 협력하여 영향을 받은 공급업체에 책임 있는 정보를 공개했습니다.

출처: 그레이노이즈

두 가지 결함의 영향을 받는 장치는 6.3.40 이전의 VHD PTZ 카메라 펌웨어 버전을 실행하는 Hisilicon Hi3516A V600 SoC V60, V61 및 V63 기반 NDI 지원 카메라입니다.

여기에는 PTZOptics, Multicam Systems SAS 카메라 및 SMTAV Corporation 장치의 여러 모델이 포함됩니다.

PTZOptics는 9월 17일에 보안 업데이트를 출시했지만 PT20X-NDI-G2 및 PT12X-NDI-G2와 같은 모델은 수명이 종료되어 펌웨어 업데이트를 받지 못했습니다.

나중에 GreyNoise는 패치를 받지 못한 최소 두 가지 최신 모델인 PT20X-SE-NDI-G3 및 PT30X-SE-NDI-G3도 영향을 받았다는 사실을 발견했습니다.

PTZOptics는 10월 25일 VulnCheck를 통해 범위 확장에 대한 통보를 받았지만 이 모델에 대한 수정 사항은 현재까지 출시되지 않았습니다.

GreyNoise는 BleepingComputer에 이 결함이 광범위한 카메라 모델에 영향을 미칠 가능성이 있다고 말했습니다.

GreyNoise는 BleepingComputer에 “우리는 더 넓은 범위의 장치가 영향을 받는다고 강력하게 믿습니다. 이는 실제 범인이 제조업체(ValueHD/VHD Corporation)가 사용하는 SDK 내에 있음을 나타낼 가능성이 있음을 나타냅니다.”라고 말했습니다.

즉, 사용자는 장치 공급업체에 문의하여 CVE-2024-8956 및 CVE-2024-8957에 대한 수정 사항이 장치에 사용 가능한 최신 펌웨어 업데이트에 통합되었는지 확인해야 합니다.