소프트웨어 개발자를 표적으로 하는 지속적인 악성 코드 캠페인의 배후에 있는 위협 행위자들은 새로운 악성 코드와 전략을 보여주며, 그 초점을 Windows, Linux, macOS 시스템으로 확대했습니다.

활동 클러스터는 다음과 같이 명명됩니다. 개발자#포퍼 북한과 연관이 있는 것으로 밝혀졌으며, 한국, 북미, 유럽, 중동 전역에서 피해자가 발생한 것으로 나타났습니다.

“이러한 공격 형태는 개인을 조종하여 기밀 정보를 누설하거나 일반적으로 하지 않는 행동을 하도록 하기 위해 고안된 고급 사회 공학 형태입니다.” Securonix 연구원인 Den Iuzvyk과 Tim Peck이 The Hacker News와 공유한 새로운 보고서에서 밝혔습니다.

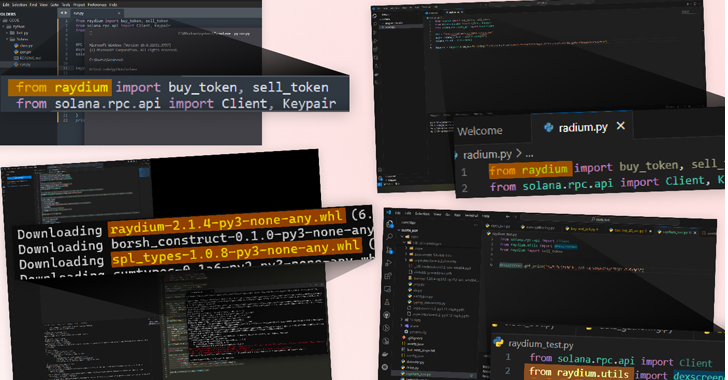

DEV#POPPER는 소프트웨어 개발자를 속여 GitHub에 호스팅된 함정 소프트웨어를 구직 면접이라는 명목으로 다운로드하게 하는 활성 맬웨어 캠페인에 할당된 별명입니다. Palo Alto Networks Unit 42에서 추적한 Contagious Interview라는 이름의 캠페인과 겹칩니다.

캠페인이 더 광범위하고 여러 플랫폼을 망라한다는 징후는 이번 달 초에 연구자들이 Windows와 macOS를 모두 타겟으로 하는 아티팩트를 발견하면서 나타났으며, 이 아티팩트는 BeaverTail이라는 맬웨어의 업데이트된 버전을 전달했습니다.

Securonix의 공격 체인 문서는 위협 행위자가 개발자 직책의 면접관인 척하고 지원자에게 코딩 과제를 위해 ZIP 아카이브 파일을 다운로드하도록 촉구한다는 점에서 어느 정도 일관성이 있습니다.

보관소에는 npm 모듈이 들어 있으며, 이 모듈을 설치하면 난독화된 JavaScript(예: BeaverTail)가 실행되어 실행 중인 운영 체제를 확인하고 원격 서버와 연결을 설정하여 관심 있는 데이터를 빼냅니다.

또한 InvisibleFerret이라는 Python 백도어를 포함한 다음 단계 페이로드를 다운로드할 수도 있습니다. 이 백도어는 자세한 시스템 메타데이터 수집, 웹 브라우저에 저장된 쿠키 액세스, 명령 실행, 파일 업로드/다운로드, 키 입력 및 클립보드 내용 기록 등을 목적으로 설계되었습니다.

최근 샘플에 추가된 새로운 기능으로는 향상된 난독화, 지속성을 위한 AnyDesk 원격 모니터링 및 관리(RMM) 소프트웨어, 데이터 유출에 사용되는 FTP 메커니즘 개선 등이 있습니다.

게다가 Python 스크립트는 여러 운영 체제에서 Google Chrome, Opera, Brave 등 다양한 웹 브라우저에서 민감한 정보를 훔치는 보조 스크립트를 실행하기 위한 매개체 역할을 합니다.

연구원들은 “원래 DEV#POPPER 캠페인에 대한 이 정교한 확장 기능은 피해자의 민감한 정보를 빼내는 데 중점을 둔 다단계 공격을 실행하기 위해 Python 스크립트를 계속 활용하지만, 이제는 훨씬 더 강력한 기능을 갖추고 있습니다.”라고 말했습니다.

Recorded Future에서 밝힌 바에 따르면 북한 주민들은 엄격한 제재에도 불구하고 Apple, Samsung, Huawei, Xiaomi 기기와 Facebook, X, Instagram, WeChat, LINE, QQ와 같은 다양한 소셜 미디어 플랫폼과 같은 외국 기술을 사용하여 인터넷에 접속하고 있습니다.

인터넷 사용자 행동에서 나타난 또 다른 중요한 변화는 검열과 감시를 피하기 위해 가상 사설망(VPN)과 프록시를 사용하고 McAfee의 바이러스 백신 소프트웨어를 활용하는 것입니다. 이는 이 국가가 알려진 것만큼 고립되어 있지 않다는 것을 보여줍니다.

“제재에도 불구하고 북한은 중국과 러시아와의 무역 관계를 통해 외국 기술을 계속 수입하고 있습니다.”라고 이 회사는 말했습니다. “이것은 정권의 탐지를 피하고자 하는 사용자들 사이에서 더 큰 운영 보안 인식으로의 전환을 의미합니다.”