Censys는 150만 개가 넘는 Exim 메일 전송 에이전트(MTA) 인스턴스에 보안 필터를 우회할 수 있는 위협 요인에 대한 심각한 취약점이 패치되지 않았다고 경고했습니다.

CVE-2024-39929로 추적되고 수요일에 Exim 개발자들이 패치한 이 보안 결함은 Exim 릴리스 버전 4.97.1 이하에 영향을 미칩니다.

이 취약점은 다중 라인 RFC2231 헤더 파일 이름의 잘못된 구문 분석으로 인해 발생하며, 원격 공격자가 이를 우회하여 악성 실행 파일 첨부 파일을 최종 사용자의 사서함에 전달할 수 있습니다. $mime_파일 이름 확장 차단 보호 메커니즘.

Censys는 “사용자가 이러한 악성 파일 중 하나를 다운로드하거나 실행하면 시스템이 손상될 수 있습니다.”라고 경고하면서 “PoC는 제공되지만 아직 활성적인 악용 사례는 알려지지 않았습니다.”라고 덧붙였습니다.

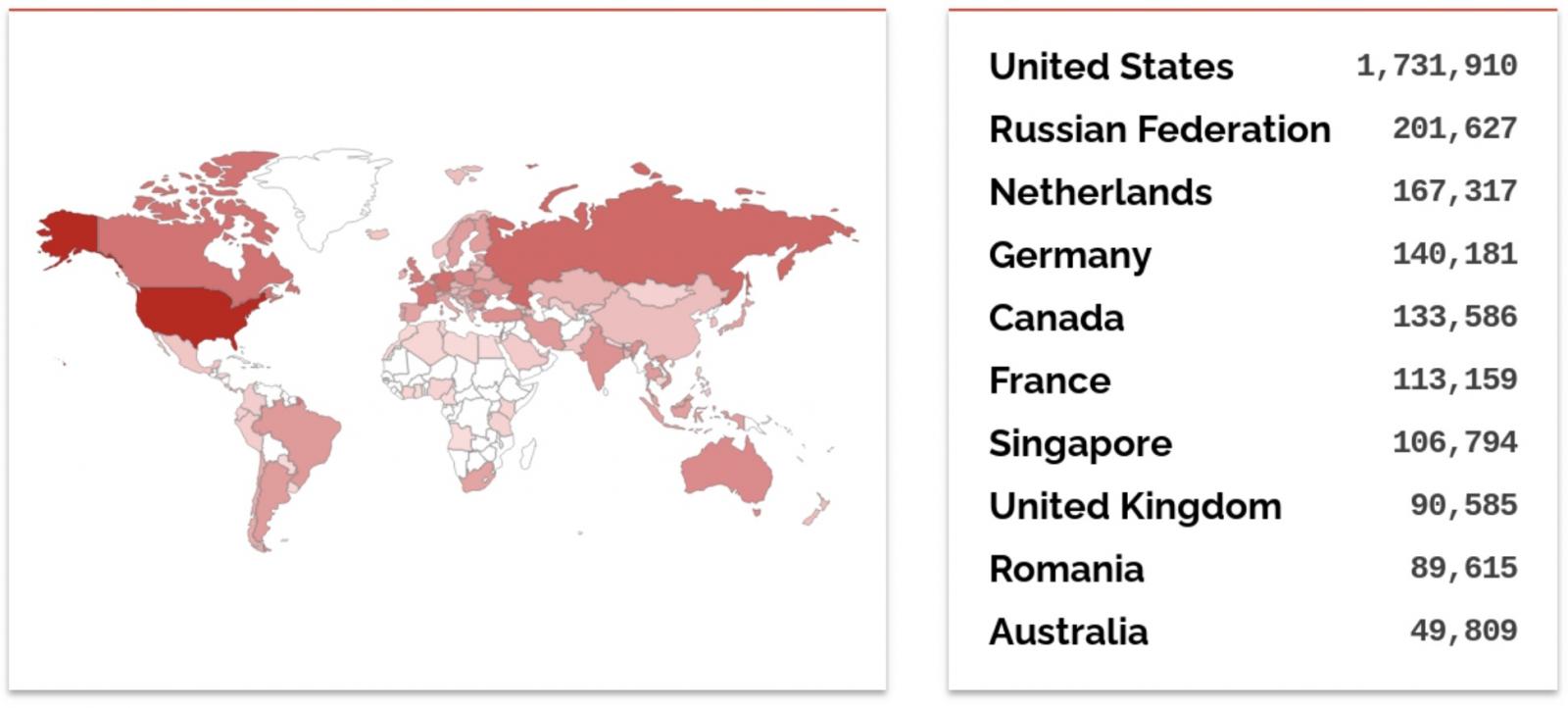

“Censys는 2024년 7월 10일 기준으로 잠재적으로 취약한 버전(4.97.1 또는 이전 버전)을 실행하는 1,567,109개의 공개적으로 노출된 Exim 서버를 관찰했으며, 이는 주로 미국, 러시아, 캐나다에 집중되어 있습니다.”라고 회사는 덧붙였습니다.

이메일 수신자는 여전히 영향을 받기 위해 악성 첨부 파일을 실행해야 하지만, 이 결함은 위협 행위자가 파일 확장자를 기반으로 하는 보안 검사를 우회할 수 있게 해줍니다. 이를 통해 실행 파일과 같이 일반적으로 차단되는 위험한 파일을 대상의 사서함으로 전달할 수 있습니다.

Exim을 바로 업그레이드할 수 없는 관리자는 인터넷에서 서버에 대한 원격 액세스를 제한하여 악용 시도를 차단하는 것이 좋습니다.

수백만 대의 서버가 온라인에 노출됨

Exim과 같은 MTA 서버는 거의 항상 인터넷을 통해 접근할 수 있기 때문에 공격 대상이 되는 경우가 많습니다. 이로 인해 대상 네트워크로 침입할 수 있는 잠재적인 진입점을 쉽게 찾을 수 있습니다.

Exim은 또한 기본 Debian Linux MTA이며, 이번 달 초에 실시한 메일 서버 설문 조사에 따르면 세계에서 가장 인기 있는 MTA 소프트웨어입니다.

조사에 따르면, 조사 기간 동안 인터넷에서 접속 가능한 409,255개 메일 서버 중 59% 이상이 Exim을 실행하고 있었으며, 이는 241,000개가 넘는 Exim 인스턴스에 해당합니다.

또한 Shodan 검색에 따르면 현재 330만 대 이상의 Exim 서버가 온라인에 노출되어 있으며, 대부분은 미국에 있고, 그 다음은 러시아와 네덜란드입니다. Censys는 6,540,044개의 공개 메일 서버가 온라인에 있고, 4,830,719개(약 74%)가 Exim을 실행하고 있다는 것을 발견했습니다.

국가안보국(NSA)은 2020년 5월에 악명 높은 러시아 군사 해킹 그룹인 샌드웜이 적어도 2019년 8월부터 심각한 CVE-2019-10149 Exim 결함(일명 ‘WIZard의 귀환’)을 악용해 왔다고 밝혔습니다.

최근인 10월에 Exim 개발자들은 Trend Micro의 Zero Day Initiative(ZDI)를 통해 공개된 3개의 제로데이 취약점을 패치했습니다. 그 중 하나(CVE-2023-42115)는 수백만 대의 인터넷에 노출된 Exim 서버를 사전 인증 RCE 공격에 노출시켰습니다.