CVE-2024-29849로 추적되는 Veeam Backup Enterprise Manager 인증 우회 결함에 대한 개념 증명(PoC) 익스플로잇이 이제 공개적으로 사용 가능해져 관리자는 시급히 최신 보안 업데이트를 적용해야 합니다.

Veeam Backup Enterprise Manager(VBEM)는 웹 콘솔을 통해 Veeam Backup & Replication 설치를 관리하기 위한 웹 기반 플랫폼입니다. 조직의 백업 인프라와 대규모 배포에서 백업 작업을 제어하고 복원 작업을 수행하는 데 도움이 됩니다.

Veeam은 5월 21일에 중대한 결함에 대한 보안 공지를 발표하여 원격의 인증되지 않은 공격자가 모든 사용자로 VBEM의 웹 인터페이스에 로그인할 수 있는 중대한 취약점에 대해 경고했습니다.

공급업체는 고객에게 VBEM 버전 12.1.2.172로 업그레이드하여 문제를 해결하도록 촉구하는 한편, 업데이트를 즉시 적용할 수 없는 사람들을 위한 완화 팁도 공유했습니다.

공격 세부 정보

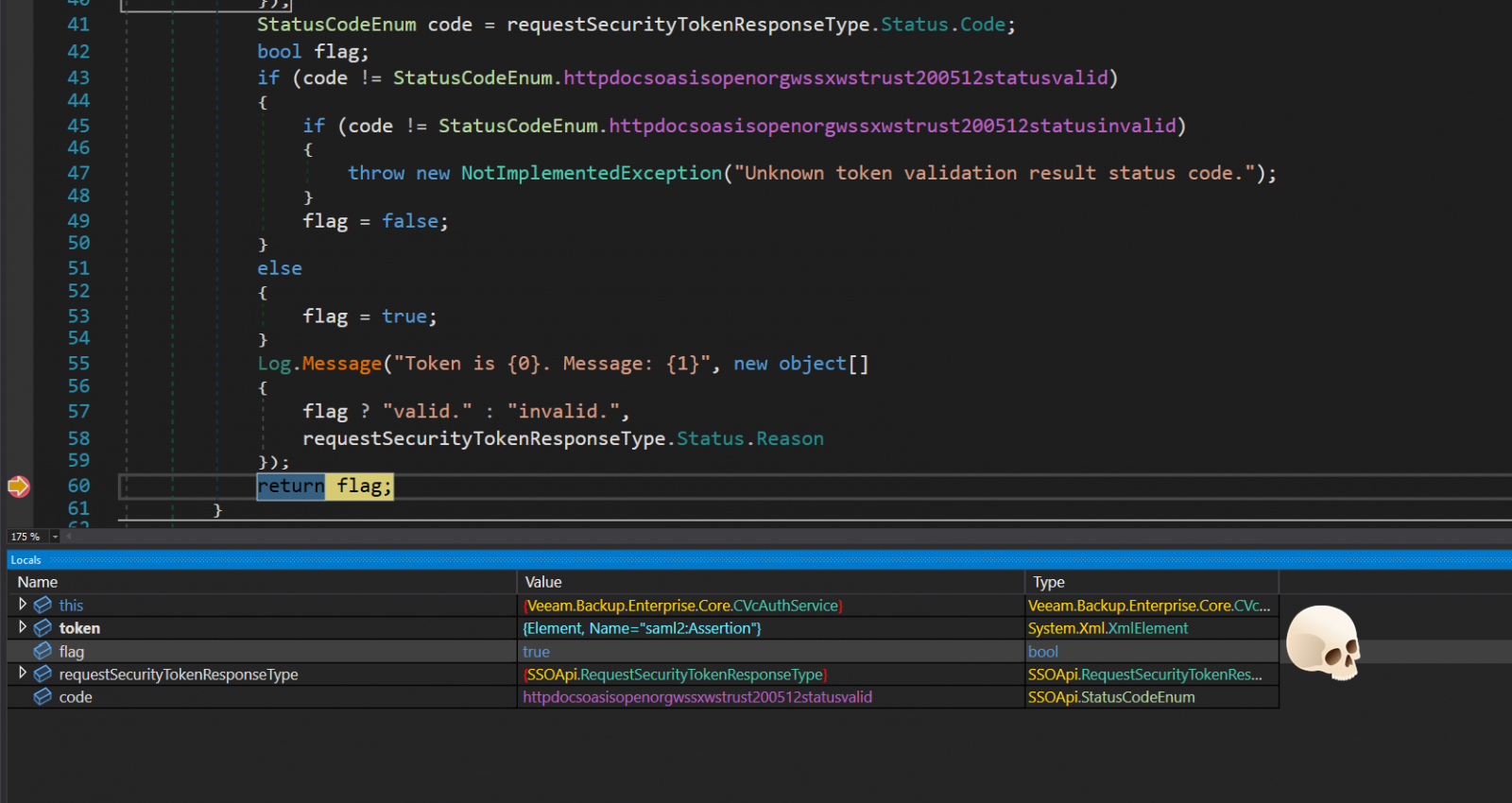

사이버 보안 연구원인 Sina Kheirkha가 작성한 기술 문서에서, 이 결함은 ‘Veeam.Backup.Enterprise.RestAPIService.exe’ 서비스에 존재한다고 설명했습니다. 이 서비스는 TCP 포트 9398에서 수신 대기하며 주요 웹 애플리케이션에 대한 REST API 서버 역할을 합니다.

이 공격에는 Veeam API를 사용하여 특별히 제작된 VMware Single-Sign-On(SSO) 토큰을 취약한 서비스로 보내는 것이 포함됩니다.

토큰에는 관리자 사용자를 가장하는 인증 요청과 Veeam이 확인하지 않는 SSO 서비스 URL이 포함되어 있습니다.

base64로 인코딩된 SSO 토큰은 XML 형태로 디코딩되고 해석되어 공격자가 제어하는 URL에 대한 SOAP 요청을 통해 유효성을 검증합니다.

공격자가 설치한 악성 서버는 검증 요청에 긍정적으로 응답하므로 Veeam은 인증 요청을 수락하고 공격자에게 관리자 액세스 권한을 부여합니다.

출처: summoning.team

제공된 익스플로잇은 콜백 서버 설정, 제작된 토큰 전송, 성공적인 익스플로잇의 증거로 파일 서버 목록 검색을 포함하여 취약점을 익스플로잇하는 모든 단계를 보여줍니다.

위험 해결

CVE-2024-29849의 야생에서의 악용 사례는 아직 보고되지 않았지만, 작동하는 악용 사례가 공개되면 단시간 내에 상황이 바뀔 수 있습니다. 따라서 가능한 한 빨리 버전 12.1.2.172 이상으로 업데이트하는 것이 중요합니다.

패치가 불가능한 경우 다음 권장 사항을 따르세요.

- 신뢰할 수 있는 IP 주소에만 네트워크 액세스를 제한하여 VBEM 웹 인터페이스에 대한 액세스를 제한합니다.

- Veeam 서비스에서 사용하는 포트(예: REST API의 경우 포트 9398)에 대한 무단 액세스를 차단하는 방화벽 규칙을 구현합니다.

- VBEM에 액세스하는 모든 계정에 대해 다중 요소 인증을 활성화합니다.

- VBEM을 타겟으로 하는 악성 요청을 탐지하고 차단하는 데 도움이 되는 웹 애플리케이션 방화벽을 구축합니다.

- 의심스럽거나 승인되지 않은 접근 시도가 있는지 접근 로그를 정기적으로 모니터링하고 감사하며, 신뢰할 수 없는 IP 주소에서 로그인 시도가 발생하면 알림을 설정합니다.

- 네트워크 내의 다른 중요 시스템으로부터 VBEM 서버를 격리하여 측면 이동 위험을 억제합니다.