연구원들은 가정 사용자와 소규모 기업 사이에서 인기가 많은 저렴한 라우터인 Netgear WNR614 N300에서 다양한 심각도를 지닌 6개의 취약점을 발견했습니다.

이 장치는 수명이 다했으며(EoL) 더 이상 Netgear에서 지원되지 않지만 안정성, 사용 편의성, 성능 덕분에 많은 환경에서 여전히 사용되고 있습니다.

RedFox Security의 연구원들은 라우터에서 인증 우회, 취약한 암호 정책, 일반 텍스트로 암호 저장, Wi-Fi 보호 설정(WPS) PIN 노출에 이르기까지 다양한 취약점 6개를 발견했습니다.

CVE-2024-36787: 공격자가 인증을 우회하고 지정되지 않은 벡터를 통해 관리 인터페이스에 액세스할 수 있도록 합니다. 이 결함은 라우터 설정에 대한 무단 액세스를 가능하게 하여 네트워크 보안과 민감한 사용자 데이터에 심각한 위협을 가합니다.

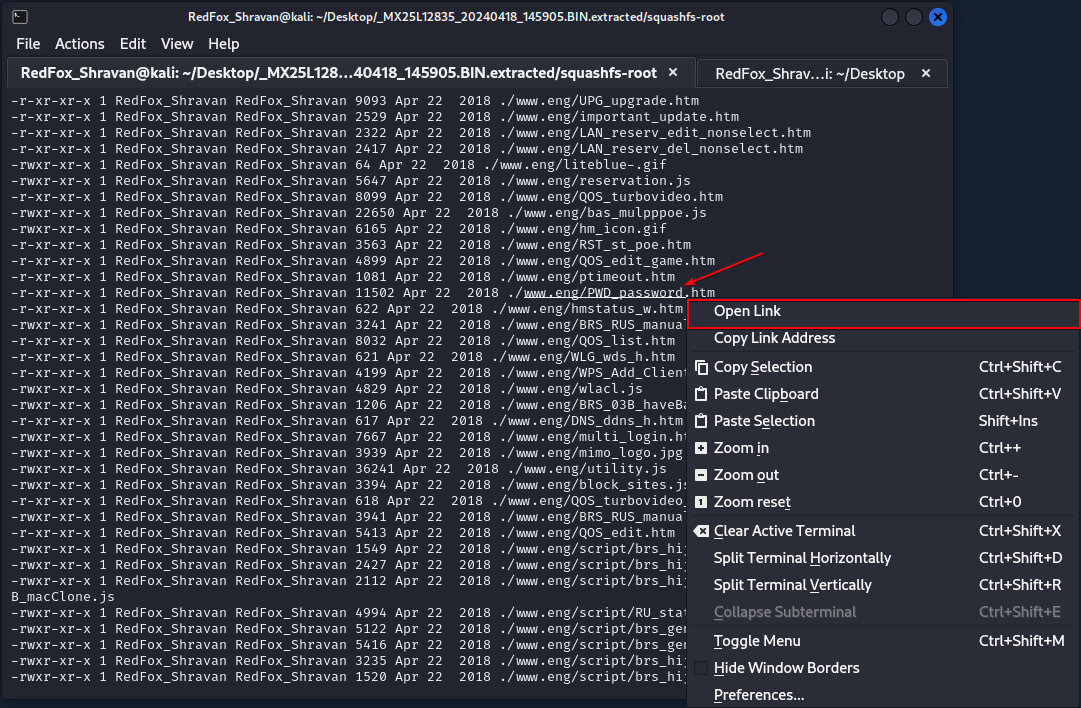

출처: RedFox

CVE-2024-36788: 라우터가 쿠키에 대한 HTTPOnly 플래그를 부적절하게 설정했습니다. 공격자는 이 취약성을 이용하여 라우터와 라우터에 연결된 장치 간의 민감한 통신을 가로채고 액세스할 수 있습니다.

CVE-2024-36789: 공격자가 적절한 보안 표준을 준수하지 않는 비밀번호를 생성하고 관리자 계정의 비밀번호로 단일 문자를 허용할 수 있습니다. 이는 무단 액세스, 네트워크 조작 및 잠재적인 데이터 노출로 이어질 수 있습니다.

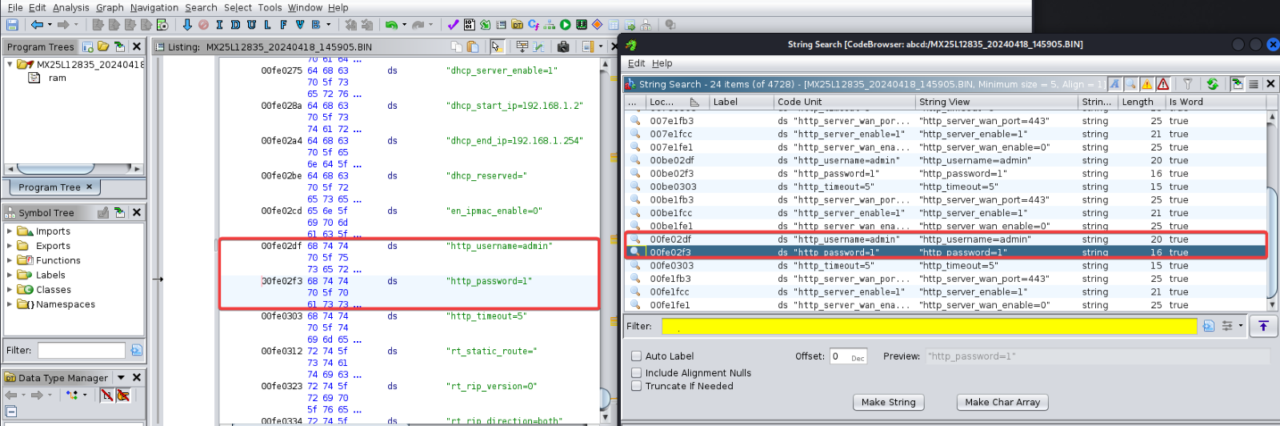

CVE-2024-36790: 라우터는 자격 증명을 일반 텍스트로 저장하므로 공격자가 무단으로 접근하여 라우터를 조작하고 중요한 데이터를 노출하기가 쉽습니다.

출처: RedFox

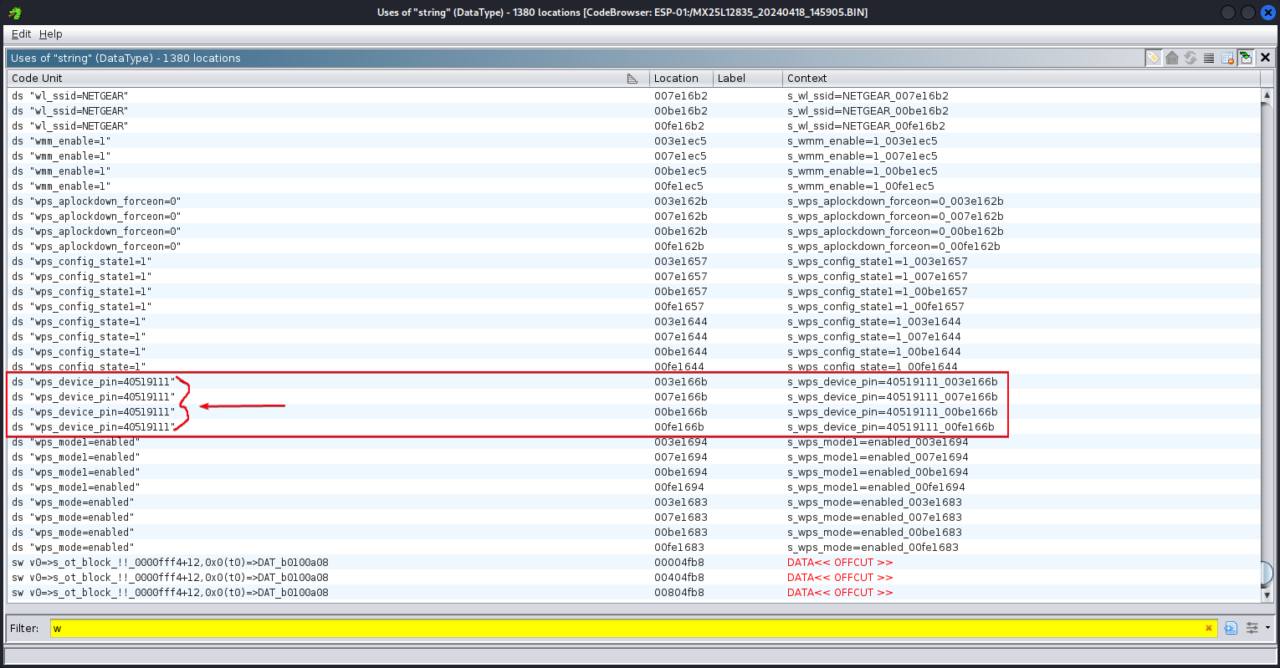

CVE-2024-36792: WPS Wi-Fi 기능을 구현하면 공격자가 라우터의 PIN에 액세스할 수 있습니다. 이를 통해 라우터가 잠재적으로 무단 액세스 및 조작에 노출됩니다.

출처: RedFox

CVE-2024-36795: 공격자가 라우터 펌웨어에 내장된 URL과 디렉토리에 액세스할 수 있도록 하는 안전하지 않은 권한입니다. 이는 무단 네트워크 액세스 및 제어의 위험을 높입니다.

라우터가 EoL에 도달했기 때문에 Netgear는 취약점에 대한 보안 업데이트를 출시하지 않을 것으로 예상됩니다. 현재 장치를 교체하는 것이 옵션이 아닌 경우 사용자는 공격을 방지하는 데 도움이 될 수 있는 완화책을 적용하는 것이 좋습니다.

- 무단 액세스 위험을 줄이려면 원격 관리 기능을 끄세요.

- 복잡하고 긴 비밀번호를 사용하고 정기적으로 변경하세요.

- 잠재적인 침해의 영향을 제한하기 위해 네트워크 내의 중요 시스템에서 라우터를 분리합니다.

- 라우터가 HTTPS를 사용하고, HTTPS를 적용하는 브라우저 설정을 사용해 모든 통신을 보안하고 가로채기를 방지하세요.

- 공격자가 이 기능을 악용하여 무단으로 액세스하는 것을 방지하려면 WPS를 끄세요.

- 이전 프로토콜보다 보안을 강화하려면 WPA3로 전환하세요.

- 라우터의 관리 인터페이스에 대한 액세스를 제한합니다.

하지만 여전히 Netgear WNR614를 사용하고 있는 사용자는 제조업체에서 적극적으로 지원하고 보안이 더 나은 모델로 교체하는 것을 고려해야 합니다.