알려지지 않은 위협 행위자들이 Microsoft MSHTML의 현재 패치된 보안 결함을 악용하여 감시 도구를 제공하는 것으로 관찰되었습니다. 브랜드Spy 주로 캐나다, 인도, 폴란드 및 미국 사용자를 타겟으로 하는 캠페인의 일환으로

“MerkSpy는 사용자 활동을 비밀리에 모니터링하고, 민감한 정보를 수집하고, 손상된 시스템에 지속성을 확립하도록 설계되었습니다.” Fortinet FortiGuard Labs 연구원인 Cara Lin은 지난주에 발표한 보고서에서 이렇게 말했습니다.

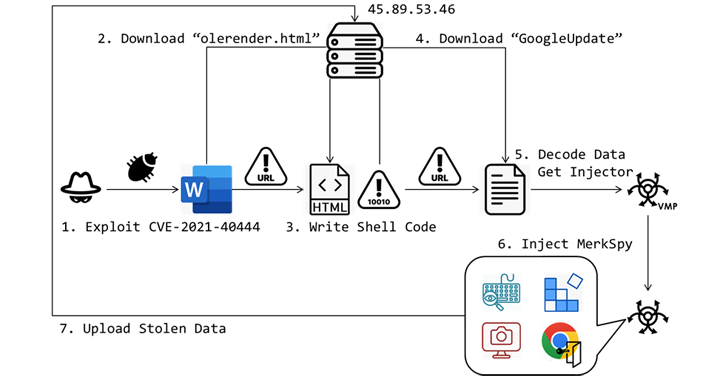

공격 체인의 시작점은 표면적으로 소프트웨어 엔지니어 역할에 대한 직무 설명이 포함된 Microsoft Word 문서입니다.

하지만 파일을 열면 MSHTML의 심각한 결함인 CVE-2021-40444가 악용되어 사용자 상호 작용 없이도 원격 코드 실행이 발생할 수 있습니다. Microsoft에서 2021년 9월에 출시된 Patch Tuesday 업데이트의 일부로 해결했습니다.

이 경우 원격 서버에서 HTML 파일(“olerender.html”)을 다운로드하고, 해당 파일은 운영 체제 버전을 확인한 후 내장된 셸코드를 실행합니다.

“Olerender.html”은 “‘VirtualProtect’를 활용해 메모리 권한을 수정하고, 디코딩된 셸코드가 안전하게 메모리에 기록될 수 있도록 합니다.”라고 Lin은 설명했습니다.

“이어서 ‘CreateThread’는 주입된 셸코드를 실행하여 공격자의 서버에서 다음 페이로드를 다운로드하고 실행하기 위한 무대를 마련합니다. 이 프로세스는 악성 코드가 원활하게 실행되도록 보장하여 추가 악용을 용이하게 합니다.”

셸코드는 “GoogleUpdate”라는 기만적인 제목을 가진 파일의 다운로더 역할을 하지만, 실제로는 보안 소프트웨어의 감지를 피하고 MerkSpy를 메모리에 로드하는 인젝터 페이로드를 담고 있습니다.

이 스파이웨어는 Windows 레지스트리 변경을 통해 호스트에 지속성을 확립하여 시스템 시작 시 자동으로 실행됩니다. 또한 민감한 정보를 비밀리에 캡처하고, 사용자 활동을 모니터링하고, 위협 행위자의 통제 하에 외부 서버로 데이터를 빼내는 기능도 제공합니다.

여기에는 스크린샷, 키 입력, Google Chrome에 저장된 로그인 자격 증명 및 MetaMask 브라우저 확장 프로그램의 데이터가 포함됩니다. 이 모든 정보는 URL “45.89.53(.)46/google/update(.)php”로 전송됩니다.

시만텍은 미국 사용자를 대상으로 Apple에서 보낸 것처럼 가장한 모호한 SMS 메시지를 보내는 스미싱 캠페인에 대해 자세히 설명하면서, 서비스를 계속 사용하려면 가짜 자격 증명 수집 페이지(“signin.authen-connexion(.)info/icloud”)를 클릭하도록 속이는 것이 목표라고 밝혔습니다.

Broadcom 소유의 회사는 “악성 웹사이트는 데스크톱과 모바일 브라우저에서 모두 접근할 수 있습니다.”라고 말했습니다. “인지된 합법성의 계층을 추가하기 위해 사용자가 완료해야 하는 CAPTCHA를 구현했습니다. 그 후 사용자는 오래된 iCloud 로그인 템플릿을 모방한 웹페이지로 이동됩니다.”