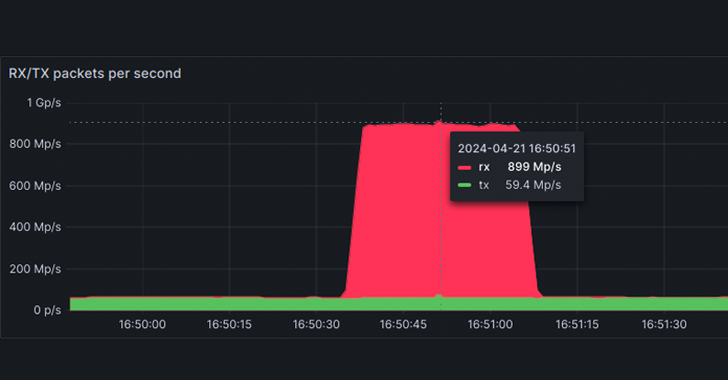

프랑스 클라우드 컴퓨팅 회사 OVHcloud는 2024년 4월에 초당 8억 4천만 패킷(Mpps)에 달하는 패킷 전송률에 달한 기록적인 분산 서비스 거부(DDoS) 공격을 완화했다고 밝혔습니다.

이는 Akamai가 2020년 6월에 대형 유럽 은행을 대상으로 보고한 8억 900만 Mpps의 이전 기록을 약간 웃도는 수치입니다.

840Mpps DDoS 공격은 5,000개의 소스 IP에서 발생한 TCP ACK 플러드와 약 15,000개의 DNS 서버를 활용하여 트래픽을 증폭시키는 DNS 반사 공격이 결합된 것으로 알려졌습니다.

“공격이 전 세계적으로 분산되었지만, 전체 패킷의 2/3는 미국에 위치한 4개의 (존재 지점)에서만 유입되었으며, 그 중 3개는 서부 해안에 있었습니다.” OVHcloud가 언급했습니다. “이것은 적대자가 몇 개의 피어링만 통해 엄청난 패킷 속도를 보낼 수 있는 능력을 강조하는데, 이는 매우 문제가 될 수 있습니다.”

해당 회사는 2023년부터 빈도와 강도 측면에서 DDoS 공격이 크게 증가하는 것을 관찰했으며, 초당 1테라비트(Tbps)를 넘는 공격이 정기적으로 발생하고 있다고 밝혔습니다.

OVHcloud의 세바스티앙 메리엇은 “지난 18개월 동안 1+ Tbps 공격이 매우 드물던 것이 주간에서 거의 매일(1주일 평균)로 바뀌었습니다.”라고 말했습니다. “그 기간 동안 우리가 관찰한 최고 비트 전송률은 ~2.5 Tbps였습니다.”

사용 가능한 대역폭을 고갈시키기 위해 대상에게 대량의 쓰레기 트래픽을 보내는 일반적인 DDoS 공격과 달리, 패킷 속도 공격은 로드 밸런서와 같이 대상과 가까운 네트워크 장치의 패킷 처리 엔진에 과부하를 일으키는 방식으로 작동합니다.

회사에서 수집한 데이터에 따르면 100Mpps 이상의 패킷 속도를 활용하는 DDoS 공격이 같은 기간 동안 급격히 증가했으며, 그 중 많은 공격이 손상된 MikroTik Cloud Core Router(CCR) 장치에서 발생했습니다. 인터넷을 통해 최대 99,382개의 MikroTik 라우터에 액세스할 수 있습니다.

이러한 라우터는 관리 인터페이스를 노출하는 것 외에도 오래된 버전의 운영 체제에서 실행되므로 RouterOS의 알려진 보안 취약성에 취약합니다. 위협 행위자가 공격을 수행하기 위해 운영 체제의 대역폭 테스트 기능을 무기화하고 있을 가능성이 있다고 의심됩니다.

노출된 기기의 1%만 DDoS 봇넷에 하이재킹해도 이론적으로는 적대 세력이 초당 22억 8천만 패킷(Gpps)에 달하는 7계층 공격을 감행할 수 있는 역량을 갖추게 될 것으로 추정됩니다.

이 시점에서 주목할 점은 MikroTik 라우터가 Mēris와 같은 강력한 봇넷을 구축하는 데 활용되었거나 심지어 봇넷 서비스형 운영을 시작하는 데 사용되었다는 것입니다.

“침해된 기기의 수와 실제 기능에 따라 패킷 속도 공격의 새로운 시대가 열릴 수 있습니다. 봇넷이 초당 수십억 개의 패킷을 발행할 수 있기 때문에 DDoS 방지 인프라를 구축하고 확장하는 방법에 심각한 문제가 될 수 있습니다.”라고 Meriot은 말했습니다.