GitHub Enterprise Server의 여러 버전에 영향을 미치는 심각한 취약점을 악용하면 인증을 우회하고 공격자가 해당 컴퓨터에서 관리자 권한을 얻을 수 있습니다.

보안 문제는 CVE-2024-6800으로 식별되었으며 CVSS 4.0 표준에 따라 심각도 9.5를 받았습니다. 특정 ID 공급자와 함께 SAML(Security Assertion Markup Language) 인증 표준을 사용할 때 발생하는 XML 서명 래핑 문제로 설명됩니다.

GitHub Enterprise Server(GHES)는 퍼블릭 클라우드 작업 경험이 부족하거나 액세스 및 보안 제어를 관리하려는 기업을 위한 GitHub의 로컬 버전입니다.

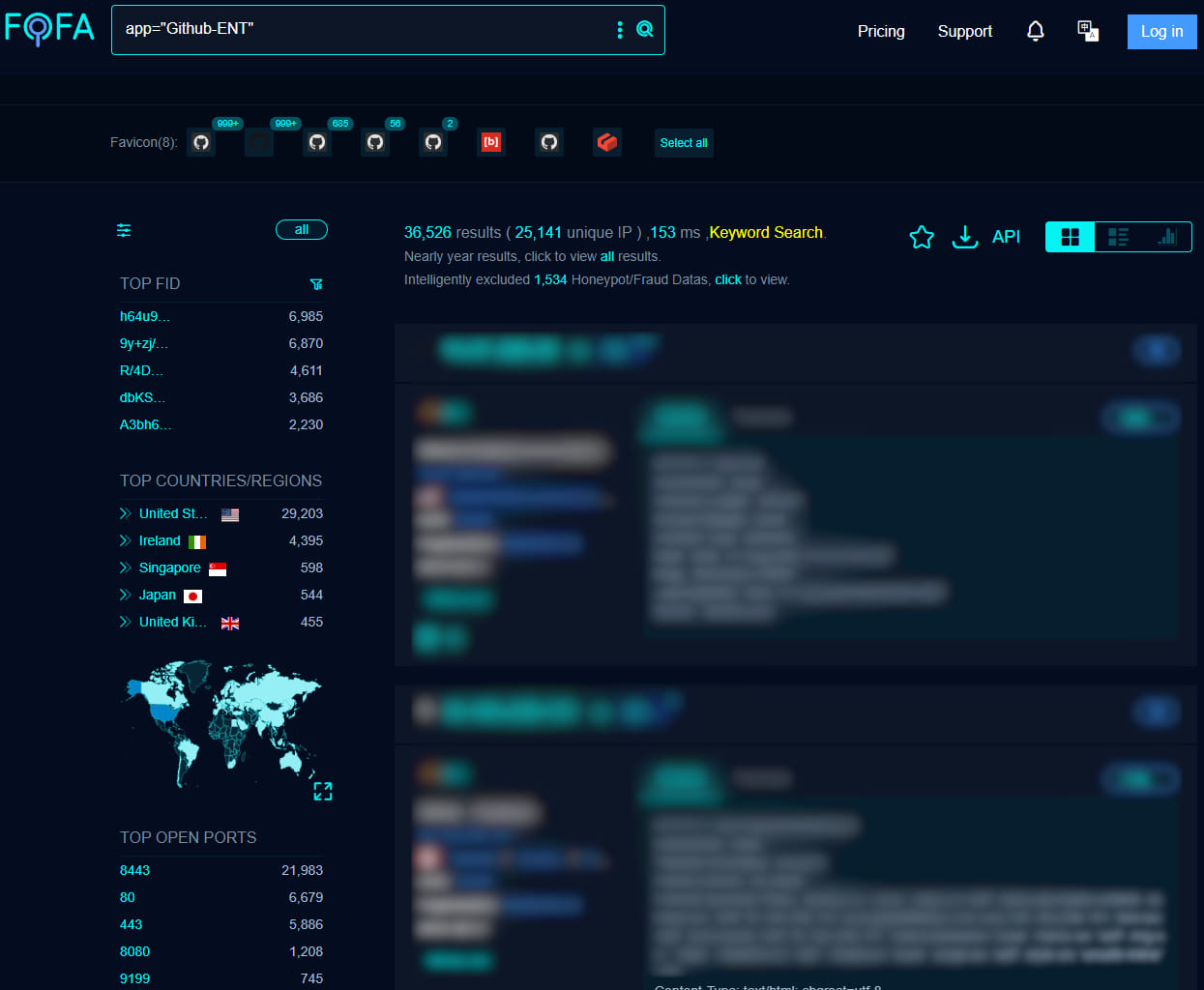

공개 웹에 노출된 네트워크 자산에 대한 FOFA 검색 엔진에 따르면, 인터넷을 통해 액세스할 수 있는 GHES 인스턴스는 36,500개가 넘으며, 그 중 대부분(29,200개)은 미국에 있습니다.

하지만 노출된 GHES 기계 중에서 얼마나 많은 수가 취약한 버전의 제품을 실행하고 있는지는 불확실합니다.

출처: BleepingComputer

GitHub에서는 GHES 버전 3.13.3, 3.12.8, 3.11.14, 3.10.16에서 이 문제를 해결했습니다.

새로운 GHES 릴리스에는 중간 심각도 점수를 가진 두 가지 다른 취약성에 대한 수정 사항도 포함되어 있습니다.

- CVE-2024-7711: 공격자가 공개 저장소의 문제를 수정할 수 있음

- CVE-2024-6337: 개인 저장소에서 문제 콘텐츠를 공개하는 것과 관련됨

세 가지 보안 문제는 모두 HackerOne 플랫폼의 GitHub 버그 바운티 프로그램을 통해 보고되었습니다.

GitHub에서는 보안 업데이트를 적용한 후 일부 서비스에서 구성 과정에서 오류가 발생할 수 있지만 인스턴스는 여전히 올바르게 시작되어야 한다고 경고합니다.

해당 공지에는 또한 특정 작업 중에 발생하는 로그 항목, 메모리 사용률, 서비스 중단과 관련된 여러 가지 문제가 언급되어 있으므로 시스템 관리자는 업데이트를 적용하기 전에 ‘알려진 문제’ 섹션을 확인하는 것이 좋습니다.