사이버보안 연구원들은 인터넷에 노출된 Selenium Grid 서비스를 이용해 불법적인 암호화폐 채굴을 하는 진행 중인 캠페인에 대해 경고하고 있습니다.

클라우드 보안 회사 Wiz는 이 활동을 이름으로 추적하고 있습니다. 셀레늄 탐욕. Selenium의 이전 버전(3.141.59 및 이전 버전)을 타겟으로 하는 이 캠페인은 적어도 2023년 4월부터 진행 중인 것으로 추정됩니다.

“대부분 사용자는 모르지만 Selenium WebDriver API는 파일 읽기와 다운로드, 원격 명령 실행을 포함하여 기기 자체와의 완전한 상호작용을 가능하게 합니다.” Wiz 연구원인 Avigayil Mechtinger, Gili Tikochinski, Dor Laska가 말했습니다.

“기본적으로 이 서비스에 대한 인증은 활성화되어 있지 않습니다. 즉, 공개적으로 액세스 가능한 많은 인스턴스가 잘못 구성되어 누구나 액세스하여 악의적인 목적으로 남용될 수 있습니다.”

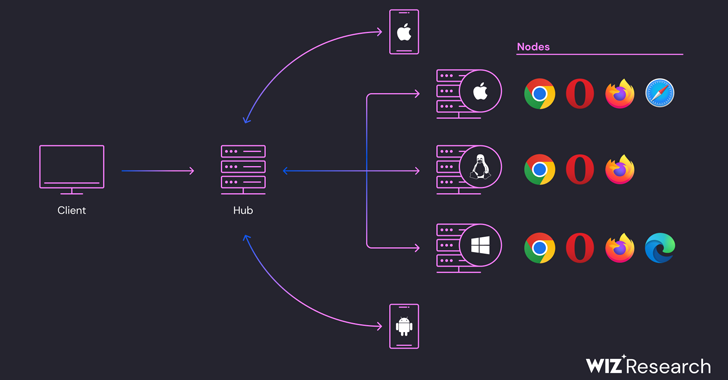

Selenium 자동화 테스트 프레임워크의 일부인 Selenium Grid를 사용하면 여러 워크로드, 다양한 브라우저 및 다양한 브라우저 버전에서 테스트를 병렬로 실행할 수 있습니다.

프로젝트 관리자는 지원 문서에서 “Selenium Grid는 적절한 방화벽 권한을 사용하여 외부 액세스로부터 보호되어야 합니다.”라고 경고하며, 그렇지 않으면 타사가 임의의 바이너리를 실행하고 내부 웹 애플리케이션 및 파일에 액세스할 수 있다고 명시하고 있습니다.

공격 캠페인의 배후에 누가 있는지는 현재 알 수 없습니다. 그러나 여기에는 위협 행위자가 Selenium Grid의 공개적으로 노출된 인스턴스를 타겟팅하고 WebDriver API를 사용하여 XMRig 마이너를 다운로드하고 실행하는 Python 코드를 실행하는 것이 포함됩니다.

공격은 먼저 적대자가 취약한 Selenium Grid 허브에 요청을 보내며, 그 목적은 Base64로 인코딩된 페이로드가 포함된 Python 프로그램을 실행하여 공격자가 제어하는 서버(“164.90.149(.)104”)로 역방향 셸을 생성하는 것입니다. 그 결과 오픈소스 XMRig 마이너의 수정된 버전인 최종 페이로드를 가져옵니다.

“광부 구성에서 풀 IP를 하드코딩하는 대신, 그들은 런타임에 동적으로 생성합니다.” 연구원들은 설명했습니다. “그들은 또한 추가된 코드(및 구성) 내에 XMRig의 TLS 지문 기능을 설정하여 광부가 위협 행위자가 제어하는 서버와만 통신하도록 보장합니다.”

문제의 IP 주소는 위협 행위자에 의해 침해된 합법적 서비스에 속하는 것으로 알려졌으며, 공개적으로 노출된 Selenium Grid 인스턴스를 호스팅하는 것으로도 밝혀졌습니다.

Wiz는 Selenium의 최신 버전에서 원격 명령을 실행하는 것이 가능하며, 원격 명령 실행에 노출된 인스턴스가 30,000개 이상임을 확인했으며, 이는 사용자가 잘못된 구성을 닫기 위한 조치를 취하는 것이 필수적임을 의미합니다.

“Selenium Grid는 인터넷에 노출되도록 설계되지 않았으며 기본 구성에는 인증이 활성화되어 있지 않아 허브에 대한 네트워크 액세스 권한이 있는 모든 사용자는 API를 통해 노드와 상호 작용할 수 있습니다.”라고 연구자들은 말했습니다.

“이 서비스가 방화벽 정책이 부적절한 공용 IP가 있는 시스템에 배포되는 경우 심각한 보안 위험이 발생합니다.”