위협 요인들은 공개적으로 이용 가능한 익스플로잇을 사용하여 ServiceNow의 취약점을 연결하여 정부 기관과 민간 기업의 데이터를 유출시키는 공격을 감행하고 있습니다.

이러한 악성 활동은 Resecurity에 의해 보고되었습니다. 이 회사는 일주일 동안 이를 모니터링한 후 정부 기관, 데이터 센터, 에너지 공급업체, 소프트웨어 개발 회사 등 다수의 피해자를 확인했습니다.

해당 공급업체가 2024년 7월 10일에 해당 결함에 대한 보안 업데이트를 출시했지만 수만 대의 시스템이 여전히 공격에 취약할 가능성이 있습니다.

착취 세부 정보

ServiceNow는 기업이 기업 운영을 위한 디지털 워크플로를 관리하는 데 도움이 되는 클라우드 기반 플랫폼입니다.

공공 부문 조직, 의료, 금융 기관, 대기업을 포함한 다양한 산업에서 널리 채택되었습니다. FOFA 인터넷 검사는 약 300,000건의 인터넷 노출 사례를 반환하여 제품의 인기를 반영합니다.

2024년 7월 10일, ServiceNow는 인증되지 않은 사용자가 여러 버전의 Now Platform에서 원격 코드 실행을 수행할 수 있도록 하는 심각한(CVSS 점수: 9.3) 입력 검증 결함인 CVE-2024-4879에 대한 핫픽스를 공개했습니다.

다음날인 7월 11일에 이 결함을 발견한 Assetnote 연구원들은 ServiceNow에 존재하는 CVE-2024-4879와 전체 데이터베이스 접근을 위해 체인 방식으로 연결할 수 있는 두 가지 다른 결함(CVE-2024-5178 및 CVE-2024-5217)에 대한 자세한 내용을 발표했습니다.

Resecurity에 따르면, 곧 GitHub은 CVE-2024-4879에 대한 보고와 대량 네트워크 스캐너를 기반으로 한 효과적인 익스플로잇으로 넘쳐났고, 위협 행위자들은 이를 즉시 활용하여 취약한 인스턴스를 찾았다고 합니다.

Resecurity에서 확인한 현재 진행 중인 악용은 서버 응답에서 특정 결과를 확인하기 위해 페이로드 주입을 사용한 다음, 데이터베이스 내용을 확인하는 2단계 페이로드를 사용합니다.

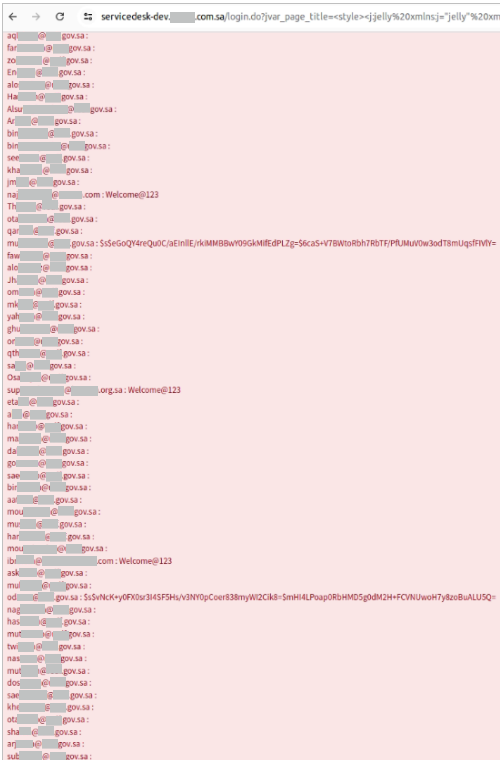

성공하면 공격자는 사용자 목록과 계정 자격 증명을 덤프합니다. Resecurity는 대부분의 경우 이것들이 해시되었지만 침해된 인스턴스 중 일부는 일반 텍스트 자격 증명을 노출했다고 말합니다.

출처: Resecurity

Resecurity에서는 지하 포럼에서 ServiceNow의 취약점에 대한 논의가 크게 늘었으며, 특히 IT 서비스 데스크와 기업 포털에 접근하려는 사용자들 사이에서 이 문제에 대한 관심이 높아지고 있습니다. 이는 사이버범죄 커뮤니티가 이에 대해 높은 관심을 가지고 있음을 보여줍니다.

ServiceNow는 이번 달 초에 CVE-2024-4879, CVE-2024-5178, CVE-2024-5217에 대한 별도의 보안 공지를 통해 세 가지 취약점에 대한 수정 사항을 공개했습니다.

사용자는 공지에 표시된 수정된 버전을 확인하고 모든 인스턴스에 패치를 적용했는지 확인하거나, 아직 적용하지 않은 경우 최대한 빨리 패치를 적용하는 것이 좋습니다.