위협 행위자들은 2023년 8월에 시작되어 현재 진행 중인 캠페인의 일환으로 NuGet 패키지 관리자에 새로운 악성 패키지를 게시하는 것으로 관찰되었으며, 감지를 피하기 위한 새로운 은밀한 계층도 추가했습니다.

소프트웨어 공급망 보안 회사인 ReversingLabs에 따르면, 약 60개가 넘는 신규 패키지가 290개 버전으로 출시되었으며, 이는 2023년 10월에 발견된 기존 패키지보다 더욱 발전된 접근 방식을 보여준다고 합니다.

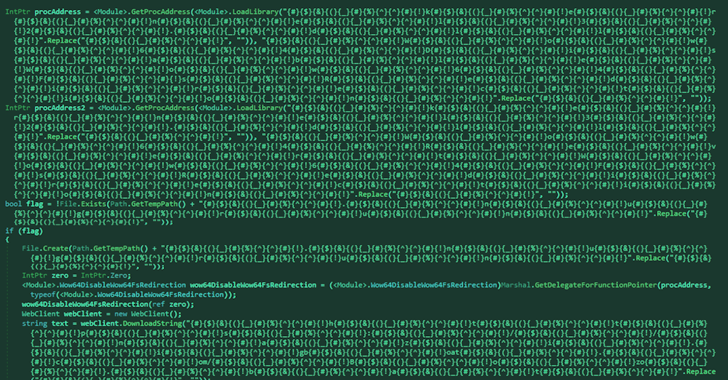

보안 연구원인 Karlo Zanki에 따르면, 공격자는 NuGet의 MSBuild 통합을 사용하는 것에서 “컴파일 후 애플리케이션의 코드를 수정하는 .NET 프로그래밍 기술인 Intermediary Language(IL) Weaving을 사용하여 합법적인 PE 바이너리 파일에 삽입되는 간단하고 난독화된 다운로더를 사용하는 전략”으로 전환했습니다.

오래된 것과 새로운 것 모두 위조 패키지의 최종 목표는 SeroXen RAT라는 기성품 원격 액세스 트로이 목마를 전달하는 것입니다. 식별된 모든 패키지는 그 이후로 삭제되었습니다.

최신 패키지 컬렉션은 IL 위빙이라는 새로운 기술을 사용한다는 점이 특징인데, 이를 통해 합법적인 NuGet 패키지에서 가져온 합법적인 Portable Executable(PE) .NET 바이너리에 악성 기능을 주입하는 것이 가능합니다.

여기에는 Guna.UI2.WinForms와 같은 인기 있는 오픈소스 패키지를 가져와서 앞서 언급한 방법으로 패치하여 “Gսոa.UI3.Wіnfօrms”라는 이름의 사기 패키지를 만드는 것이 포함됩니다. 이 패키지는 동형 문자를 사용하여 “u,” “n,” “i,” 및 “o” 문자를 해당 문자 “ս”(u057D), “ո”(u0578), “і”(u0456) 및 “օ”(u0585)로 대체합니다.

Zanki는 “위협 행위자들은 민감한 데이터를 추출하거나 공격자에게 IT 자산에 대한 제어권을 제공하는 데 사용되는 악성 코드로 피해자를 손상시키고 감염시키는 데 사용하는 방법과 전술을 끊임없이 발전시키고 있습니다.”라고 말했습니다.

“이 최신 캠페인은 악의적인 행위자들이 개발자와 보안 팀을 속여 NuGet과 같은 인기 있는 오픈소스 패키지 관리자에서 악성 또는 변조된 패키지를 다운로드하고 사용하도록 하는 새로운 방법을 강조합니다.”