Veeam Backup & Replication 소프트웨어의 최근 패치된 보안 결함이 EstateRansomware라는 신생 랜섬웨어 작전에 악용되고 있습니다.

2024년 4월 초에 위협 행위자를 발견한 싱가포르에 본사를 둔 Group-IB는 악성 활동을 실행하기 위해 CVE-2023-27532(CVSS 점수: 7.5)를 악용하는 방식이 작동했다고 밝혔습니다.

초기 목표 환경에 대한 접근은 휴면 계정을 사용하는 Fortinet FortiGate 방화벽 SSL VPN 어플라이언스를 통해 이루어졌다고 합니다.

보안 연구원인 요지웨이(Yeo Zi Wei)는 오늘 발표된 분석에서 “위협 행위자는 FortiGate 방화벽에서 SSL VPN 서비스를 거쳐 페일오버 서버에 접근했습니다.”라고 밝혔습니다.

“랜섬웨어 공격 전에 2024년 4월에 ‘Acc1’로 식별된 휴면 계정을 사용하여 VPN 무차별 대입 시도가 기록되었습니다. 며칠 후 ‘Acc1’을 사용하여 성공적인 VPN 로그인이 원격 IP 주소 149.28.106(.)252로 추적되었습니다.”

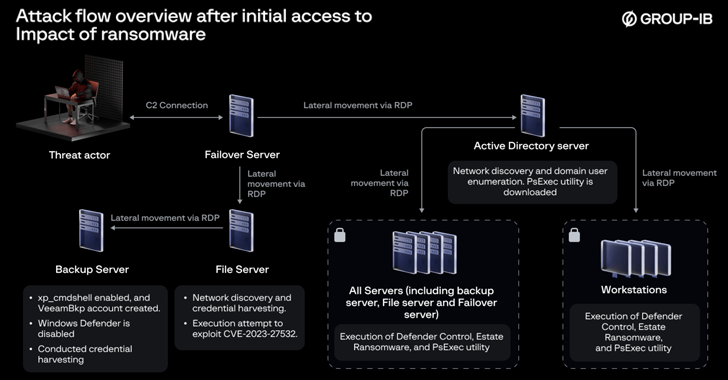

다음으로, 위협 행위자는 방화벽에서 장애 조치 서버로 RDP 연결을 설정한 다음, 예약된 작업을 통해 매일 실행되는 “svchost.exe”라는 지속적인 백도어를 배포했습니다.

네트워크에 대한 후속 액세스는 탐지를 피하기 위해 백도어를 사용하여 수행되었습니다. 백도어의 주요 책임은 HTTP를 통해 명령 및 제어(C2) 서버에 연결하고 공격자가 발행한 임의의 명령을 실행하는 것입니다.

Group-IB는 공격자가 Veeam의 결함 CVE-2023-27532를 악용해 백업 서버에서 xp_cmdshell을 활성화하고 “VeeamBkp”라는 악성 사용자 계정을 생성하고, NetScan, AdFind, NitSoft와 같은 도구를 사용하여 네트워크 검색, 열거 및 자격 증명 수집 활동을 수행하고 새로 생성된 계정을 사용하는 것을 관찰했다고 밝혔습니다.

“이러한 악용에는 백업 서버에 설치된 취약한 버전의 Veeam Backup & Replication 소프트웨어에 대한 VeeamHax 폴더에서 시작된 공격이 잠재적으로 포함되었을 가능성이 있습니다.” Zi Wei는 가설을 세웠습니다.

“이 활동은 xp_cmdshell 저장 프로시저의 활성화와 그에 따른 ‘VeeamBkp’ 계정 생성을 용이하게 했습니다.”

이 공격은 랜섬웨어 배포로 정점을 찍었지만, 그 전에 방어를 약화시키고 손상된 도메인 계정을 이용하여 AD 서버에서 다른 모든 서버와 워크스테이션으로 측면적으로 이동하기 위한 조치를 취했습니다.

Group-IB는 “DC.exe(Defender Control)를 사용하여 Windows Defender를 영구적으로 비활성화한 다음 PsExec.exe를 사용하여 랜섬웨어를 배포하고 실행했습니다.”라고 밝혔습니다.

Cisco Talos는 대부분의 랜섬웨어 갱단이 공개 애플리케이션의 보안 결함을 이용하고, 피싱 첨부 파일을 사용하거나, 유효한 계정을 침해하고, 공격 체인의 방어망을 우회하는 것을 우선시한다는 사실을 공개했습니다.

파일을 암호화하기 전에 데이터를 빼내는 이중 협박 모델은 공격자가 개발한 맞춤형 도구(예: Exmatter, Exbyte, StealBit)의 탄생으로 이어졌으며, 이를 통해 기밀 정보를 적대자가 제어하는 인프라로 전송할 수 있게 되었습니다.

이를 위해서는 이러한 전자범죄 조직이 네트워크 구조를 이해하고, 공격을 지원할 수 있는 리소스를 찾고, 권한을 상승시키거나 침투할 수 있는 환경을 탐색하고, 훔칠 수 있는 가치 있는 데이터를 식별하기 위해 장기적인 접근 권한을 확보해야 합니다.

Talos는 “지난해 우리는 여러 새로운 랜섬웨어 그룹의 등장으로 랜섬웨어 분야에서 큰 변화를 목격했습니다. 각 그룹은 고유한 목표, 운영 구조 및 피해자 유형을 보였습니다.”라고 말했습니다.

“다각화는 Hunters International, Cactus, Akira와 같은 그룹이 특정 틈새 시장을 개척하고, 뚜렷한 운영 목표와 스타일 선택에 집중하여 차별화를 꾀함에 따라, 부티크를 타깃으로 한 사이버 범죄 활동으로의 전환을 강조합니다.”