‘EvilVideo’라 불리는 Android용 Telegram의 제로데이 취약점을 악용해 공격자는 비디오 파일로 위장한 악성 Android APK 페이로드를 보낼 수 있습니다.

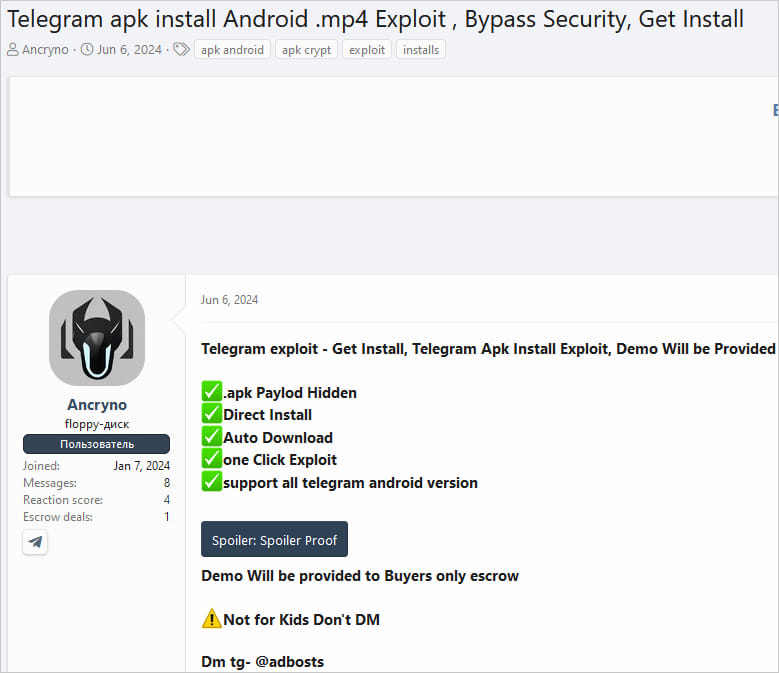

‘Ancryno’라는 위협 행위자는 2024년 6월 6일 러시아어 XSS 해킹 포럼에 게시물을 올려 Telegram 제로데이 익스플로잇을 처음 판매하기 시작했으며, 해당 결함은 Telegram v10.14.4 및 이전 버전에 존재한다고 언급했습니다.

ESET 연구원들은 PoC 데모가 공개 Telegram 채널에서 공유된 후 이 결함을 발견했으며, 이를 통해 악성 페이로드를 얻을 수 있었습니다.

출처: ESET

ESET은 해당 익스플로잇이 Telegram v10.14.4 및 이전 버전에서 작동한다는 것을 확인했으며 이를 ‘EvilVideo’라고 명명했습니다. ESET 연구원 루카스 스테판코는 2024년 6월 26일과 7월 4일에 Telegram에 해당 결함을 책임감 있게 공개했습니다.

텔레그램은 7월 4일에 해당 보고에 대한 조사를 진행 중이라고 답변한 뒤, 2024년 7월 11일에 출시된 10.14.5 버전에서 취약점을 패치했습니다.

즉, 위협 행위자들은 패치가 적용되기 전에 제로데이를 악용할 수 있는 시간이 최소 5주 있었다는 뜻입니다.

해당 결함이 공격에서 적극적으로 악용되었는지는 불분명하지만, ESET은 ‘infinityhackscharan.ddns(.)net’의 페이로드에서 사용되는 명령 및 제어 서버(C2)를 공유했습니다.

BleepingComputer는 VirusTotal(1, 2)에서 C2를 사용하여 Avast Antivirus 또는 ‘xHamster Premium Mod’인 것처럼 가장한 악성 APK 파일 두 개를 발견했습니다.

텔레그램 제로데이 익스플로잇

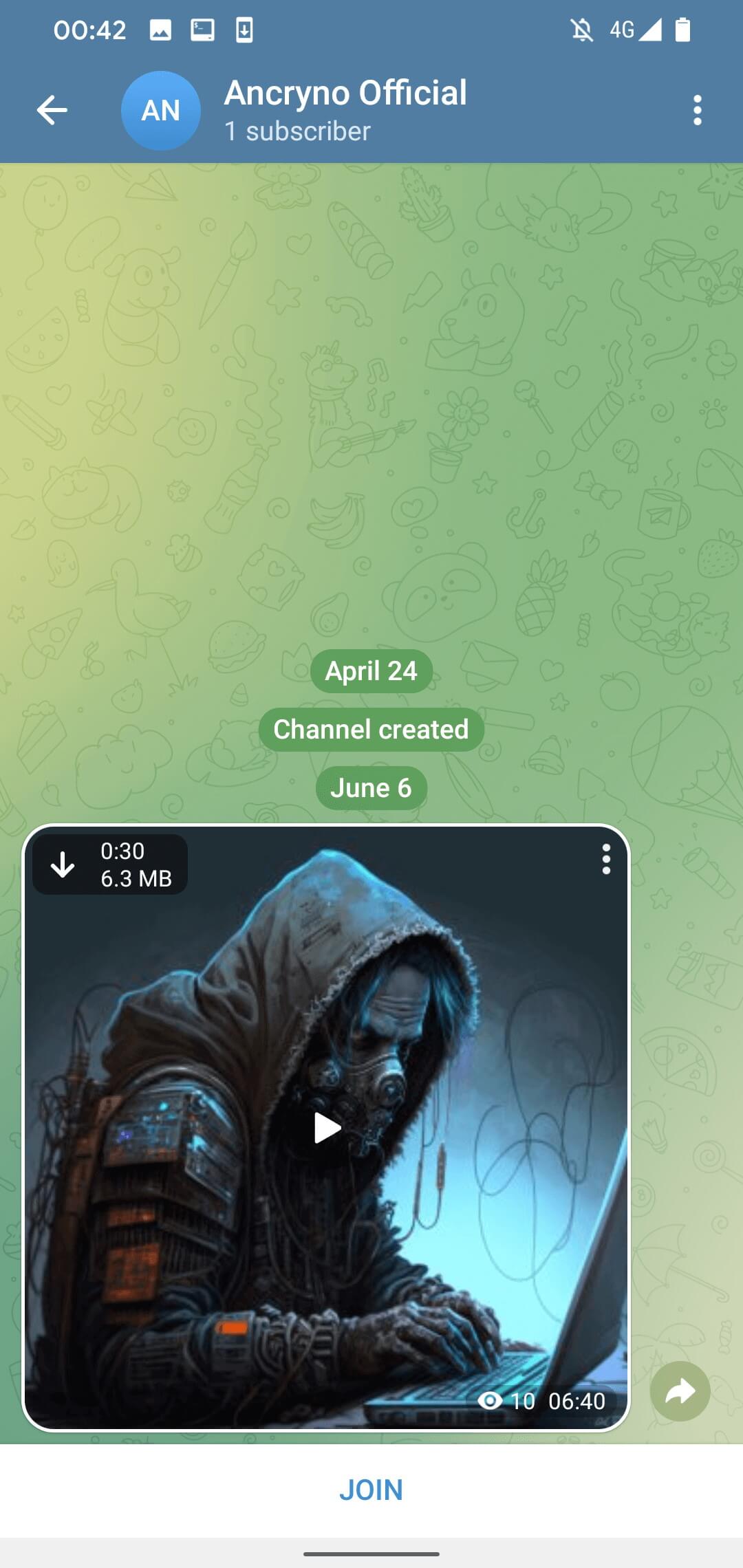

EvilVideo 제로데이 결함은 Android용 Telegram에서만 작동하며, 공격자는 특수하게 조작된 APK 파일을 생성할 수 있고, 이 파일은 Telegram의 다른 사용자에게 전송되면 내장된 비디오로 표시됩니다.

ESET은 이 공격이 Telegram API를 사용해 30초 분량의 비디오를 보여주는 것처럼 보이는 메시지를 프로그래밍 방식으로 생성한다고 생각합니다.

출처: ESET

기본 설정에 따르면 Android용 Telegram 앱은 자동으로 미디어 파일을 다운로드하므로, 채널 참여자는 대화를 열면 자신의 기기에 페이로드를 받게 됩니다.

자동 다운로드를 비활성화한 사용자의 경우, 비디오 미리보기를 한 번 탭하기만 하면 파일 다운로드가 시작됩니다.

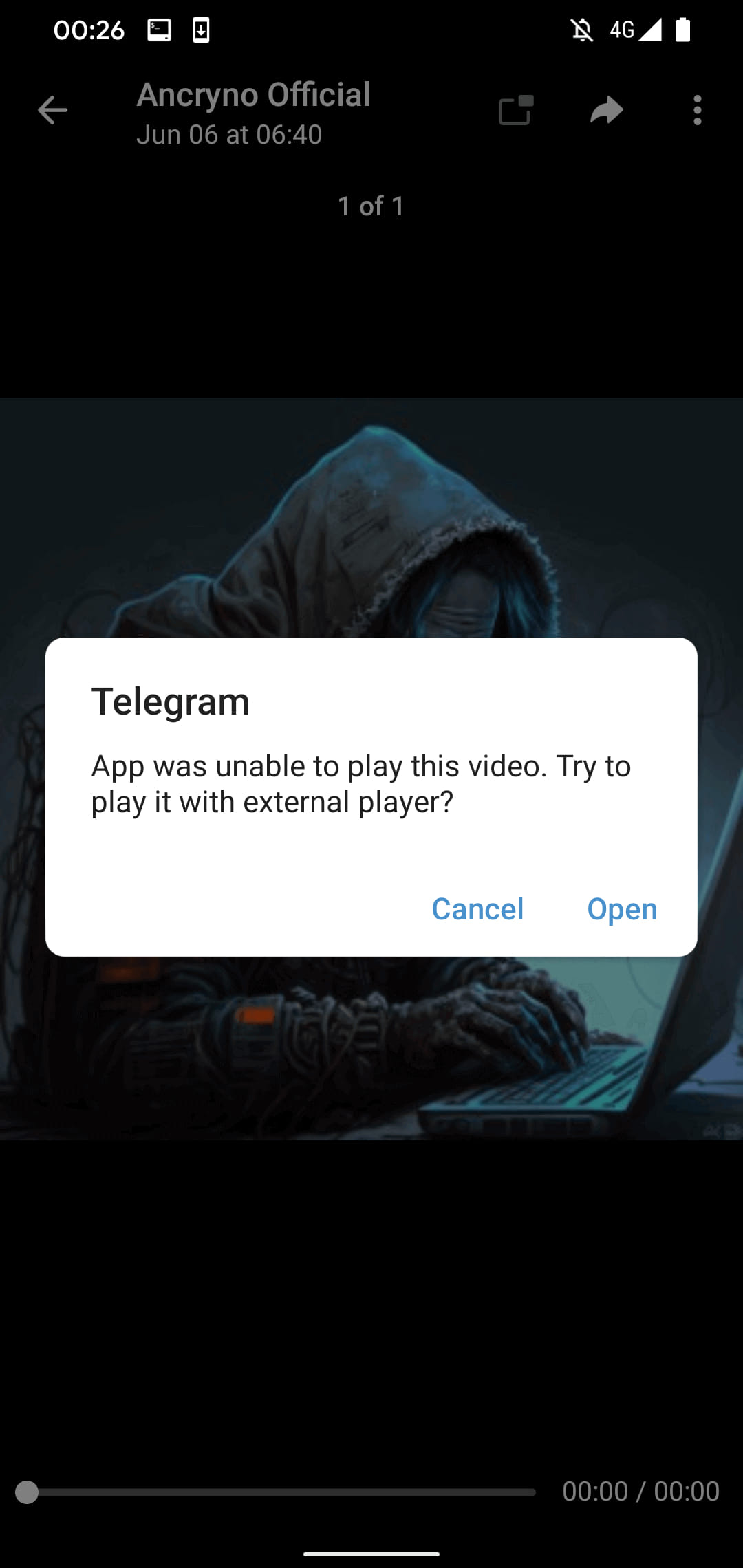

사용자가 가짜 영상을 재생하려고 할 때 Telegram은 외부 플레이어를 사용할 것을 제안하는데, 이를 통해 수신자는 “열기” 버튼을 탭하고 페이로드를 실행할 수 있습니다.

출처: ESET

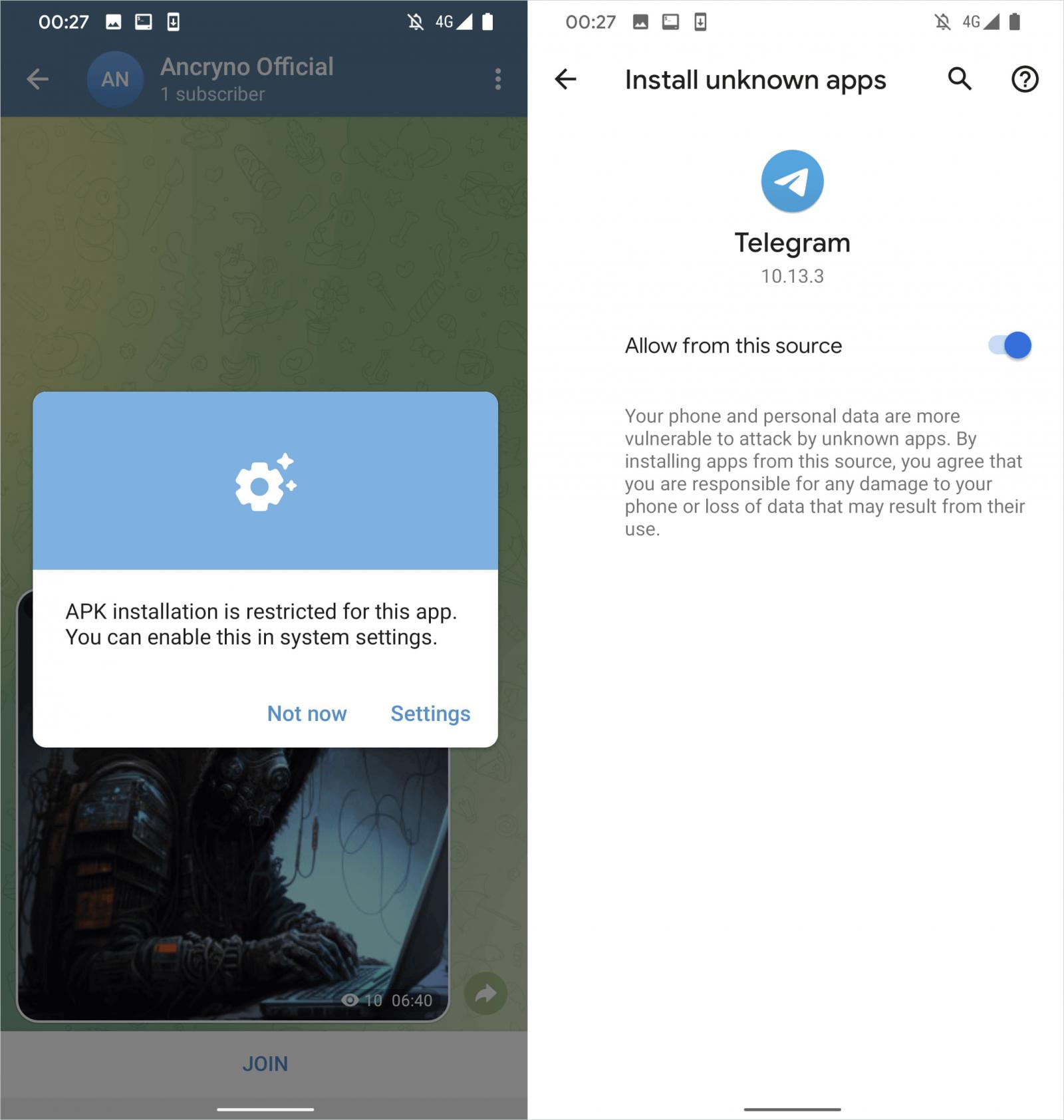

다음으로, 추가 단계가 필요합니다. 피해자는 기기 설정에서 알 수 없는 앱의 설치를 허용해야 하며, 이를 통해 악성 APK 파일이 기기에 설치될 수 있습니다.

출처: ESET

위협 행위자는 해당 익스플로잇이 “한 번 클릭”으로 가능하다고 주장하지만, 피해자의 기기에서 악성 페이로드를 실행하려면 여러 번의 클릭과 단계, 특정 설정이 필요하다는 사실 때문에 공격이 성공할 위험이 크게 줄어듭니다.

ESET은 Telegram 웹 클라이언트와 Telegram 데스크톱에서 해당 익스플로잇을 테스트한 결과, 페이로드가 MP4 비디오 파일로 처리되기 때문에 해당 익스플로잇이 작동하지 않는 것으로 나타났습니다.

Telegram의 10.14.5 버전에 적용된 수정 사항은 이제 미리보기에서 APK 파일을 올바르게 표시하여 수신자가 비디오 파일로 보이는 것에 더 이상 속지 않도록 해줍니다.

최근 Telegram을 통해 재생을 위해 외부 앱을 요청한 비디오 파일을 받은 경우, 모바일 보안 제품군을 사용하여 파일 시스템 검사를 수행하여 장치에서 페이로드를 찾아 제거하세요.

일반적으로 Telegram 비디오 파일은 ‘/storage/emulated/0/Telegram/Telegram Video/'(내부 저장소) 또는 ‘/storage/’에 저장됩니다.

ESET은 Telegram 제로데이 익스플로잇을 보여주는 비디오를 공유했으며, 아래에서 시청할 수 있습니다.