사이버보안 연구원들은 VMWare ESXi 환경을 표적으로 삼은 Play(일명 Balloonfly 및 PlayCrypt)라는 랜섬웨어 종류의 새로운 Linux 변종을 발견했습니다.

Trend Micro 연구원들은 금요일에 발표한 보고서에서 “이번 사건은 이 그룹이 Linux 플랫폼 전반에 걸쳐 공격을 확대하고 있으며, 이로 인해 피해자가 더 늘어나고 몸값 협상이 더 성공적으로 이루어질 수 있음을 시사한다”고 밝혔습니다.

2022년 6월에 등장한 Play는 민감한 데이터를 빼낸 후 시스템을 암호화하고 복호화 키에 대한 대가로 돈을 요구하는 이중 강탈 전술로 유명합니다. 호주와 미국이 발표한 추산에 따르면 2023년 10월 현재 300개에 달하는 조직이 랜섬웨어 그룹의 피해를 입었습니다.

트렌드 마이크로가 공유한 2024년 첫 7개월의 통계에 따르면 미국이 피해자가 가장 많은 나라이며, 그 뒤를 캐나다, 독일, 영국, 네덜란드가 따릅니다.

제조업, 전문 서비스, 건설, IT, 소매, 금융 서비스, 운송, 미디어, 법률 서비스, 부동산은 해당 기간 동안 Play 랜섬웨어의 영향을 가장 많이 받은 산업입니다.

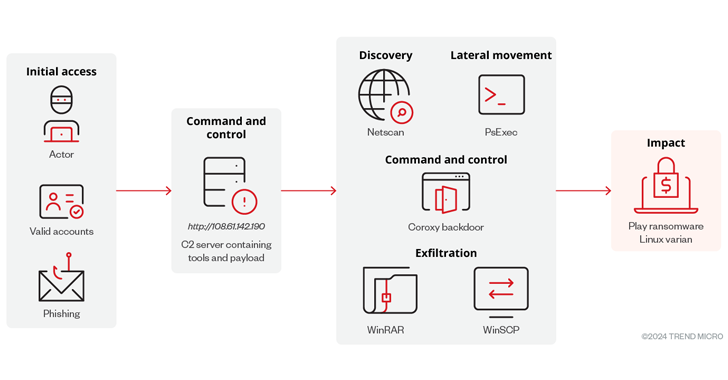

사이버 보안 회사가 Play의 리눅스 변형을 분석한 결과는 IP 주소(108.61.142(.)190)에 호스팅된 RAR 보관 파일에서 나온 것이며, 이 파일에는 PsExec, NetScan, WinSCP, WinRAR, Coroxy 백도어 등 이전 공격에서 사용된 것으로 확인된 다른 도구도 포함되어 있습니다.

“실제 감염은 관찰되지 않았지만, 명령 및 제어(C&C) 서버는 Play 랜섬웨어가 현재 공격에 사용하는 일반적인 도구를 호스팅합니다.”라고 밝혔습니다. “이는 Linux 변종이 유사한 전술, 기술 및 절차(TTP)를 사용할 수 있음을 나타낼 수 있습니다.”

랜섬웨어 샘플은 실행 시 ESXi 환경에서 실행 중인지 확인한 후 VM 디스크, 구성 및 메타데이터 파일을 포함한 가상 머신(VM) 파일을 암호화하고 확장자 “.PLAY”를 추가합니다. 그런 다음 랜섬 노트가 루트 디렉토리에 저장됩니다.

추가 분석 결과, Play 랜섬웨어 그룹은 Prolific Puma가 퍼뜨리는 서비스와 인프라를 사용하고 있을 가능성이 높은 것으로 나타났습니다. Prolific Puma는 다른 사이버 범죄자에게 불법적인 링크 단축 서비스를 제공하여 악성 코드를 배포할 때 감지되지 않도록 돕습니다.

구체적으로, RDGA(등록된 도메인 생성 알고리즘)라고 하는 것을 사용하여 새로운 도메인 이름을 만듭니다. 이는 VexTrio Viper와 Revolver Rabbit을 비롯한 여러 위협 행위자가 피싱, 스팸 및 맬웨어 확산을 위해 점점 더 많이 사용하고 있는 프로그래밍 메커니즘입니다.

예를 들어, Revolver Rabbit은 약 100만 달러 이상의 비용을 들여 “.bond” 최상위 도메인(TLD)에 50만 개가 넘는 도메인을 등록한 것으로 알려졌으며, 이를 XLoader(일명 FormBook) 스틸러 맬웨어를 위한 활성 및 미끼용 C2 서버로 활용했습니다.

“이 행위자가 사용하는 가장 일반적인 RDGA 패턴은 5자리 숫자 뒤에 하나 이상의 사전 단어가 이어지는데, 각 단어나 숫자는 대시로 구분됩니다.” Infoblox는 최근 분석에서 이렇게 언급했습니다. “때때로 행위자는 사전 단어 대신 ISO 3166-1 국가 코드, 전체 국가 이름 또는 연도에 해당하는 숫자를 사용합니다.”

RDGA는 위협 행위자가 범죄 인프라에서 사용하기 위해 여러 도메인 이름을 생성하여 등록할 수 있기 때문에 기존 DGA보다 탐지하고 방어하기가 훨씬 더 어렵습니다. 이는 한 번에 또는 여러 번에 걸쳐 가능합니다.

“RDGA에서 알고리즘은 위협 행위자가 비밀로 간직하고 있으며, 그들은 모든 도메인 이름을 등록합니다.” Infoblox가 말했습니다. “기존 DGA에서 맬웨어는 발견 가능한 알고리즘을 포함하고 있으며, 대부분의 도메인 이름은 등록되지 않습니다. DGA는 맬웨어 컨트롤러에 연결하는 데만 사용되는 반면, RDGA는 광범위한 악성 활동에 사용됩니다.”

최근 조사 결과에 따르면 두 사이버 범죄 조직 간의 잠재적인 협업이 나타나며, Play 랜섬웨어 공격자가 Prolific Puma의 서비스를 통해 보안 프로토콜을 우회하기 위한 조치를 취하고 있는 것으로 보입니다.

Trend Micro는 “ESXi 환경은 비즈니스 운영에서 중요한 역할을 하기 때문에 랜섬웨어 공격의 고가치 대상입니다.”라고 결론지었습니다. “여러 VM을 동시에 암호화하는 효율성과 그들이 보유한 귀중한 데이터는 사이버 범죄자에게 수익성을 더욱 높여줍니다.”