SocGholish(일명 FakeUpdates)라는 자바스크립트 다운로더 맬웨어는 AsyncRAT이라는 원격 액세스 트로이 목마와 BOINC라는 합법적인 오픈소스 프로젝트를 전달하는 데 사용되고 있습니다.

BOINC는 Berkeley Open Infrastructure Network Computing Client의 약자로, 캘리포니아 대학이 유지 관리하는 오픈 소스 “자원봉사 컴퓨팅” 플랫폼으로, 앱이 설치된 참여 홈 컴퓨터를 사용하여 “대규모 분산형 고처리량 컴퓨팅”을 수행하는 것을 목표로 합니다.

“이것은 (컴퓨터 리소스를 사용하여 작업하는) 방식에서 암호화폐 채굴자와 비슷하며, 실제로는 이러한 목적을 위해 설계된 Gridcoin이라는 특정 유형의 암호화폐로 사용자에게 보상하도록 설계되었습니다.” Huntress 연구원인 Matt Anderson, Alden Schmidt, Greg Linares가 지난주에 발표한 보고서에서 밝혔습니다.

이러한 악성 설치는 액터 제어 도메인(“rosettahome(.)cn” 또는 “rosettahome(.)top”)에 연결하도록 설계되었으며, 기본적으로 호스트 데이터를 수집하고, 페이로드를 전송하고, 추가 명령을 푸시하는 명령 및 제어(C2) 서버 역할을 합니다. 7월 15일 현재 10,032개의 클라이언트가 두 도메인에 연결되어 있습니다.

사이버 보안 회사는 감염된 호스트에서 후속 활동이나 작업이 실행되는 것을 관찰하지 못했지만 “호스트 연결이 다른 행위자가 사용할 수 있는 초기 액세스 벡터로 판매될 수 있으며 잠재적으로 랜섬웨어를 실행하는 데 사용될 수 있다”는 가설을 세웠다고 밝혔습니다.

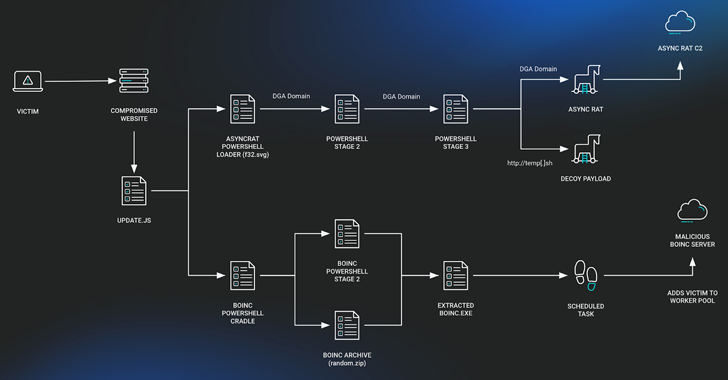

SocGholish 공격 시퀀스는 일반적으로 사용자가 침해된 웹사이트에 접속한 후 시작되는데, 여기서 사용자는 가짜 브라우저 업데이트를 다운로드하라는 메시지를 받게 되고, 이 업데이트가 실행되면 침투한 컴퓨터에 추가 페이로드가 검색됩니다.

이 경우 JavaScript 다운로더는 두 개의 분리된 체인을 활성화하는데, 하나는 파일이 없는 AsyncRAT 변형을 배포하는 체인이고, 다른 하나는 BOINC 설치를 초래합니다.

감지를 피하기 위해 “SecurityHealthService.exe” 또는 “trustedinstaller.exe”로 이름이 바뀐 BOINC 앱은 PowerShell 스크립트를 통해 예약된 작업을 사용하여 지속성을 설정합니다.

악의적인 목적으로 BOINC를 오용하는 것은 프로젝트 관리자들에게 간과되지 않았으며, 그들은 현재 문제를 조사하고 “이 맬웨어를 물리칠” 방법을 찾고 있습니다. 남용의 증거는 적어도 2024년 6월 26일로 거슬러 올라갑니다.

연구원들은 “감염된 호스트에 이 소프트웨어를 로딩한 위협 행위자의 동기와 의도는 아직 명확하지 않다”고 밝혔습니다.

“감염된 클라이언트가 악성 BOINC 서버에 적극적으로 연결하면 상당히 높은 위험이 있습니다. 동기가 부여된 위협 행위자가 이 연결을 오용하여 호스트에서 악성 명령이나 소프트웨어를 실행하여 권한을 더욱 확대하거나 네트워크를 통해 측면 이동하고 전체 도메인을 손상시킬 가능성이 있기 때문입니다.”

Check Point는 맬웨어 작성자가 정적 탐지를 회피하고 원격 액세스 트로이 목마, 스틸러, 로더, 암호화폐 채굴자, 와이퍼, 랜섬웨어를 숨기기 위해 컴파일된 V8 JavaScript를 사용하는 방식을 추적해 왔다고 밝혔습니다.

“보안 전문가와 위협 행위자 간의 지속적인 전투에서 맬웨어 개발자는 공격을 숨기기 위해 새로운 수법을 계속 내놓고 있습니다.” 보안 연구원 모셰 마렐루스가 말했습니다. “그들이 V8을 사용하기 시작한 것은 놀라운 일이 아닙니다. 이 기술은 널리 퍼져 있고 분석하기가 매우 어렵기 때문에 소프트웨어를 만드는 데 일반적으로 사용되기 때문입니다.”