Qualcomm은 수십 개의 칩셋에 영향을 미치는 DSP(Digital Signal Processor) 서비스의 제로데이 취약점에 대한 보안 패치를 출시했습니다.

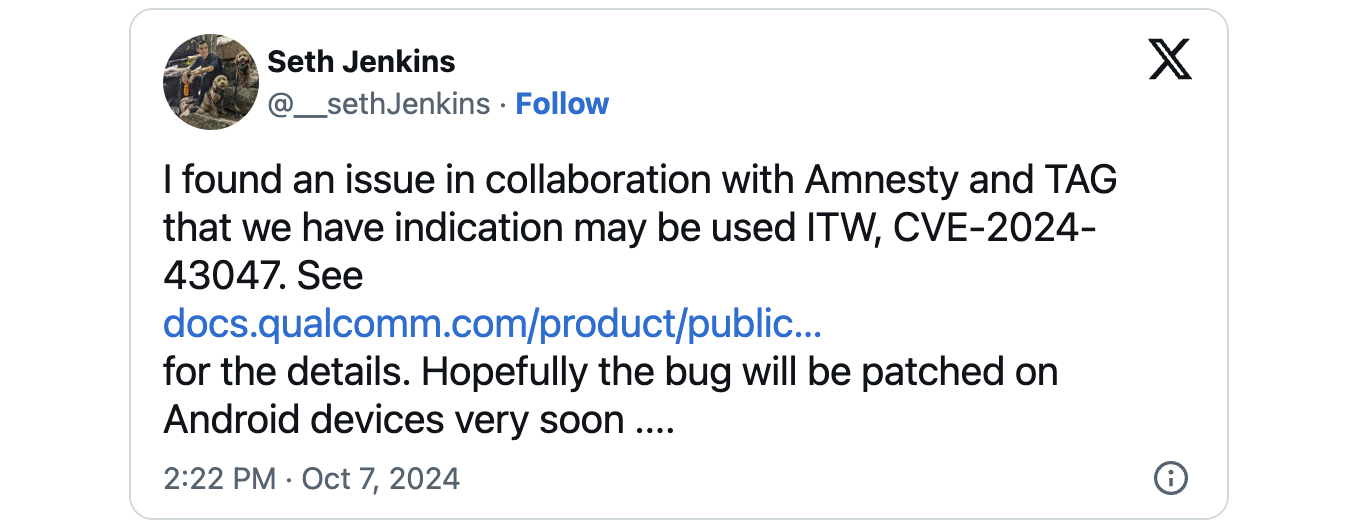

이 보안 결함(CVE-2024-43047)은 Google Project Zero의 Seth Jenkins, 보안 연구원 Conghui Wang 및 국제앰네스티 보안 연구소에서 보고되었습니다. 이는 낮은 권한을 가진 로컬 공격자가 성공적으로 악용할 경우 메모리 손상을 초래할 수 있는 use-after-free 약점으로 인해 발생합니다.

“현재 DSP는 사용되지 않은 DMA 핸들 fds로 헤더 버퍼를 업데이트합니다. put_args 섹션에서 헤더 버퍼에 DMA 핸들 FD가 있으면 해당 맵이 해제됩니다.”라고 DSP 커널 커밋에 설명되어 있습니다.

“그러나 서명되지 않은 PD에서는 헤더 버퍼가 사용자에게 노출되므로 사용자는 잘못된 FD를 업데이트할 수 있습니다. 이 잘못된 FD가 이미 사용 중인 FD와 일치하면 UAF(use-after-free) 취약점이 발생할 수 있습니다. “

회사가 월요일 보안 권고에서 경고한 대로 Google의 위협 분석 그룹과 Amnesty International Security Lab의 보안 연구원들은 이 취약점이 실제로 악용되는 것으로 표시했습니다. 두 그룹 모두 언론인, 야당 정치인, 반체제 인사 등 고위험 개인의 모바일 장치를 대상으로 하는 스파이웨어 공격에 악용되는 제로데이 버그를 발견한 것으로 알려져 있습니다.

Qualcomm은 오늘 “Google 위협 분석 그룹에서 CVE-2024-43047이 제한적이고 표적화된 악용을 당할 수 있다는 징후가 있습니다”라고 경고했습니다. “FASTRPC 드라이버에 영향을 미치는 문제에 대한 패치가 OEM에 제공되었으며, 영향을 받는 장치에 가능한 한 빨리 업데이트를 배포하라는 강력한 권장 사항이 제공되었습니다.”

Qualcomm은 또한 사용자에게 특정 장치의 패치 상태에 대한 자세한 내용을 알아보려면 해당 장치 제조업체에 문의할 것을 촉구했습니다.

현재 이 회사는 1년 이상 전에 보고된 WLAN Resource Manager의 거의 최대 심각도 결함(CVE-2024-33066)을 수정했으며 이는 메모리 손상으로 이어질 수 있는 부적절한 입력 검증 약점으로 인해 발생했습니다.

지난해 10월 Qualcomm은 공격자들이 GPU 및 Compute DSP 드라이버에서 세 가지 제로데이 취약점을 악용하고 있다고 경고하기도 했습니다.

Google의 위협 분석 그룹(TAG) 및 Project Zero 팀의 보고서에 따르면 이는 제한적이고 표적화된 악용에 사용되었습니다. Google과 Qualcomm은 아직 이러한 공격에 대한 추가 정보를 공개하지 않았습니다.

최근 몇 년 동안 Qualcomm은 공격자가 사용자의 미디어 파일, 문자 메시지, 통화 기록 및 실시간 대화에 액세스할 수 있는 칩셋 취약점도 패치했습니다.

Qualcomm은 또한 Snapdragon DSP(디지털 신호 프로세서) 칩의 결함을 수정하여 해커가 사용자 상호 작용 없이 스마트폰을 제어하고, 사용자를 감시하고, 탐지를 피할 수 있는 제거할 수 없는 악성 코드를 생성할 수 있도록 했습니다.

2020년에 패치된 또 다른 취약점인 KrØØk를 통해 공격자는 일부 WPA2로 암호화된 무선 네트워크 패킷을 해독할 수 있었고, 현재 수정된 또 다른 버그는 중요한 데이터에 대한 액세스를 허용했습니다.