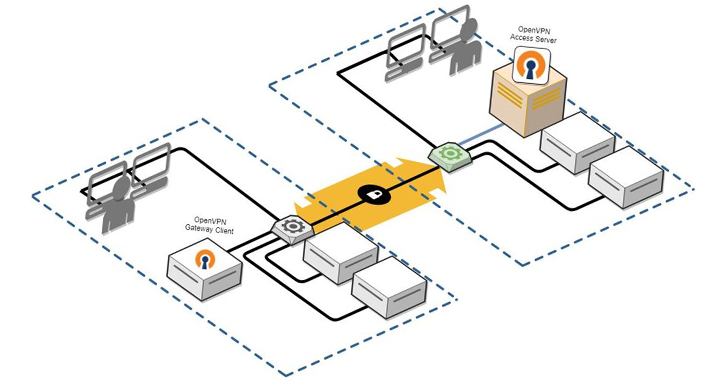

Microsoft는 목요일에 오픈소스 OpenVPN 소프트웨어에서 원격 코드 실행(RCE) 및 로컬 권한 상승(LPE)을 달성하기 위해 연쇄적으로 사용될 수 있는 중간 심각도의 보안 결함 4개를 공개했습니다.

Microsoft Threat Intelligence Community의 블라디미르 토카레프는 “이 공격 체인을 통해 공격자는 타겟 엔드포인트를 완전히 제어할 수 있으며, 잠재적으로 데이터 침해, 시스템 손상 및 중요 정보에 대한 무단 액세스로 이어질 수 있습니다.”라고 말했습니다.

그럼에도 불구하고 Black Hat USA 2024에서 제시한 이 익스플로잇은 사용자 인증과 OpenVPN의 내부 작동에 대한 고급 이해가 필요합니다. 이 결함은 2.6.10 및 2.5.10 이전의 모든 버전의 OpenVPN에 영향을 미칩니다.

취약점 목록은 다음과 같습니다.

- CVE-2024-27459 – Windows에서 서비스 거부(DoS) 및 LPE로 이어지는 스택 오버플로 취약점

- CVE-2024-24974 – Windows의 “\openvpn\service” 명명된 파이프에 대한 무단 액세스를 통해 공격자가 원격으로 이 파이프와 상호 작용하고 이 파이프에서 작업을 시작할 수 있음

- CVE-2024-27903 – Windows에서 RCE, Android, iOS, macOS 및 BSD에서 LPE 및 데이터 조작으로 이어지는 플러그인 메커니즘의 취약점

- CVE-2024-1305 – Windows에서 DoS로 이어지는 메모리 오버플로 취약점

4가지 결함 중 처음 3가지는 openvpnserv라는 구성 요소에서 비롯되고, 마지막 결함은 Windows 터미널 액세스 포인트(TAP) 드라이버에 존재합니다.

공격자가 사용자의 OpenVPN 인증 정보에 액세스하면 모든 취약점을 악용할 수 있습니다. 이 인증 정보는 다크 웹에서 훔친 인증 정보를 구매하거나, 스틸러 맬웨어를 사용하거나, 네트워크 트래픽을 스니핑하여 NTLMv2 해시를 캡처한 다음 HashCat이나 John the Ripper와 같은 크래킹 도구를 사용하여 이를 디코딩하는 등 다양한 방법을 통해 얻을 수 있습니다.

공격자는 CVE-2024-24974와 CVE-2024-27903 또는 CVE-2024-27459와 CVE-2024-27903의 두 가지 조합으로 공격에 연쇄적으로 연루되어 각각 RCE와 LPE를 달성할 수 있습니다.

토카레프는 “공격자는 발견된 4가지 취약점 중 최소 3가지를 활용해 RCE와 LPE를 용이하게 하는 익스플로잇을 만들 수 있으며, 이를 연결해 강력한 공격 체인을 만들 수 있다”며 LPE를 달성한 후에는 BYOVD(Bring Your Own Vulnerable Driver)와 같은 방법을 활용할 수 있다고 덧붙였다.

“이러한 기술을 통해 공격자는 예를 들어 Microsoft Defender와 같은 중요한 프로세스에 대해 Protect Process Light(PPL)를 비활성화하거나 시스템의 다른 중요한 프로세스를 우회하고 간섭할 수 있습니다. 이러한 작업을 통해 공격자는 보안 제품을 우회하고 시스템의 핵심 기능을 조작하여 제어를 더욱 강화하고 감지를 피할 수 있습니다.”