수명이 다한 노출된 수만 개의 D-Link 라우터는 인증되지 않은 원격 공격자가 사용자의 비밀번호를 변경하고 장치를 완전히 제어할 수 있는 심각한 보안 문제에 취약합니다.

보안 연구원 Chaio-Lin Yu(Steven Meow)가 D-Link DSL6740C 모뎀에서 취약점을 발견했으며, 대만 컴퓨터 및 응답 센터(TWCERTCC)에 이를 보고했습니다.

이 장치는 미국에서는 출시되지 않았고, 올해 초에 서비스 종료(EoS) 단계에 도달했다는 점은 주목할 가치가 있습니다.

오늘 권고에서 D-Link는 문제를 해결하지 않을 것이며 “EOL/EOS에 도달한 D-Link 장치 폐기 및 교체”를 권장한다고 발표했습니다.

Chaio-Lin Yu는 TWCERTCC에 OS 명령 주입 및 경로 탐색 문제라는 두 가지 다른 취약점을 보고했습니다.

세 가지 결함 문제는 다음과 같이 요약됩니다.

- CVE-2024-11068: 인증되지 않은 공격자가 권한 있는 API 액세스를 통해 사용자의 비밀번호를 수정하여 모뎀의 웹, SSH 및 Telnet 서비스에 대한 액세스 권한을 부여할 수 있는 결함입니다. (CVSS v3 점수: 9.8 “중요”).

- CVE-2024-11067: 인증되지 않은 공격자가 임의의 시스템 파일을 읽고, 장치의 MAC 주소를 검색하고, 기본 자격 증명을 사용하여 로그인을 시도하도록 허용하는 경로 탐색 취약점입니다. (CVSS v3 점수: 7.5 “높음”)

- CVE-2024-11066: 관리자 권한을 가진 공격자가 특정 웹 페이지를 통해 호스트 운영 체제에서 임의의 명령을 실행할 수 있도록 하는 버그입니다. (CVSS v3 점수: 7.2 “높음”)

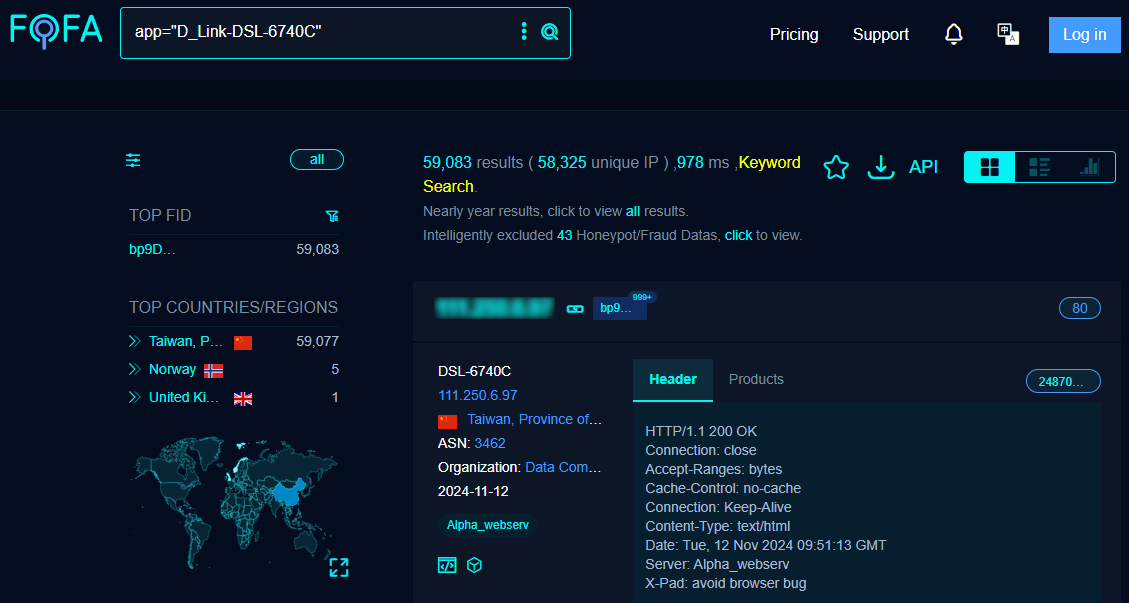

FOFA 검색 엔진에서 공개적으로 노출된 장치 및 소프트웨어를 빠르게 검색하면 인터넷을 통해 연결할 수 있는 D-Link DSL6740C 모뎀이 거의 60,000개에 달하며 대부분이 대만에 있는 것으로 나타났습니다.

출처: BleepingComputer

TWCERTCC는 동일한 D-Link 장치에 영향을 미치는 심각도가 높은 OS 명령 주입 취약점 4개에 대한 권고를 추가로 게시했습니다. 해당 버그는 CVE-2024-11062, CVE-2024-11063, CVE-2024-11064 및 CVE-2024-11065로 추적됩니다.

공개 웹에 노출된 취약한 장치의 수가 상당하지만, D-Link는 과거(1, 2) 심각한 버그가 있는 경우에도 수명 종료(EoL) 장치가 업데이트 대상이 아니라는 점을 분명히 했습니다. 관심 있는.

사용자가 영향을 받는 장치를 공급업체에서 계속 지원하는 변형으로 교체할 수 없는 경우 최소한 원격 액세스를 제한하고 보안 액세스 비밀번호를 설정해야 합니다.