이탈리아, 스페인, 대만, 태국, 터키, 영국의 글로벌 운송 및 물류, 미디어 및 엔터테인먼트, 기술, 자동차 부문에서 운영되는 여러 조직이 중국에 본사를 둔 다작 기업의 “지속적인 캠페인”의 표적이 되었습니다. APT41 해킹 그룹.

Google 소유의 Mandiant는 목요일에 발표한 새로운 보고서에서 “APT41은 2023년부터 수많은 피해자의 네트워크에 성공적으로 침투하여 장기간 무단 접근을 유지했으며, 이를 통해 장기간에 걸쳐 민감한 데이터를 추출할 수 있었습니다.”라고 밝혔습니다.

위협 정보 회사는 적대적인 집단을 중국 연계 주체들 중에서 “국가 지원 임무 범위를 벗어나는 것으로 보이는 활동에서 간첩 작전에 일반적으로 사용되는 비공개 맬웨어”를 사용한다는 점에서 독특하다고 설명했습니다.

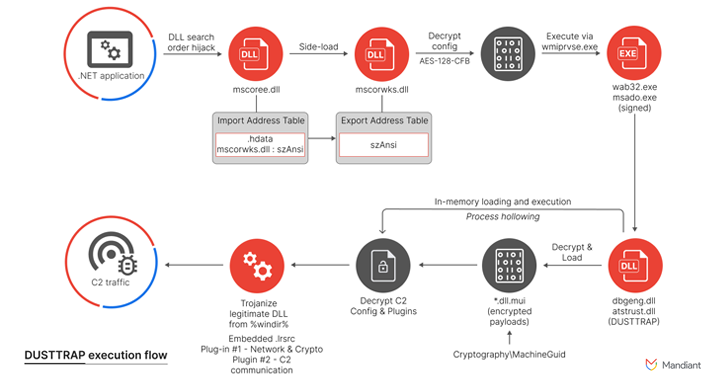

공격 체인에는 웹 셸(ANTSWORD 및 BLUEBEAM), 사용자 정의 드로퍼(DUSTPAN 및 DUSTTRAP), 공개적으로 사용 가능한 도구(SQLULDR2 및 PINEGROVE)를 사용하여 지속성을 확보하고, 추가 페이로드를 전달하고, 관심 있는 데이터를 빼냅니다.

웹 셸은 명령 및 제어(C2) 통신을 위해 Cobalt Strike Beacon을 로드하는 역할을 하는 DUSTPAN(일명 StealthVector) 드로퍼를 다운로드하는 통로 역할을 하며, 그 후 측면 이동 후 DUSTTRAP 드로퍼를 배치합니다.

DUSTTRAP은 악성 페이로드를 해독하고 메모리에서 실행하도록 구성되어 있으며, 이를 통해 공격자가 제어하는 서버나 손상된 Google Workspace 계정에 연결하여 악의적인 활동을 은폐하려고 시도합니다.

Google은 식별된 Workspace 계정이 무단 접근을 방지하기 위해 수정되었다고 밝혔습니다. 그러나 영향을 받은 계정의 수는 밝히지 않았습니다.

침입은 또한 SQLULDR2를 사용하여 Oracle 데이터베이스에서 로컬 텍스트 기반 파일로 데이터를 내보내고 PINEGROVE를 사용하여 Microsoft OneDrive를 유출 벡터로 악용하여 손상된 네트워크에서 대량의 민감한 데이터를 전송하는 것이 특징입니다.

여기서 주목할 점은 Mandiant가 DUSTPAN과 DUSTTRAP으로 추적하는 맬웨어 계열이 Zscaler ThreatLabz에서 각각 DodgeBox와 MoonWalk라는 코드명을 가진 맬웨어 계열과 겹친다는 것입니다.

Mandiant 연구원들은 “DUSTTRAP은 여러 구성 요소로 구성된 다단계 플러그인 프레임워크”라며 셸 명령 실행, 파일 시스템 작업 수행, 프로세스 열거 및 종료, 키 입력 및 스크린샷 캡처, 시스템 정보 수집, Windows 레지스트리 수정이 가능한 플러그인을 최소 15개 식별했다고 덧붙였다.

또한 원격 호스트를 조사하고, 도메인 이름 시스템(DNS) 조회를 수행하고, 원격 데스크톱 세션을 나열하고, 파일을 업로드하고, Microsoft Active Directory에 다양한 조작을 수행하도록 설계되었습니다.

“침입 중에 관찰된 DUSTTRAP 맬웨어와 관련 구성 요소는 아마도 도난된 코드 서명 인증서로 코드 서명되었습니다.”라고 회사는 말했습니다. “코드 서명 인증서 중 하나는 게임 산업 분야에서 운영되는 한국 회사와 관련이 있는 것으로 보입니다.”

GhostEmperor가 다시 돌아와서 괴롭히다

이스라엘 사이버 보안 회사인 시그니아(Sygnia)는 GhostEmperor라는 중국과 연계된 정교한 위협 그룹이 Demodex 루트킷의 변형을 전파하기 위해 벌인 사이버 공격 캠페인에 대한 자세한 내용을 공개했습니다.

현재 타겟을 침해하는 데 사용된 정확한 방법은 명확하지 않지만, 이 그룹은 이전에 인터넷 연결 애플리케이션의 알려진 결함을 악용하는 것으로 관찰되었습니다. 초기 액세스는 Windows 배치 스크립트의 실행을 용이하게 하며, 이는 Cabinet 보관소(CAB) 파일을 삭제하여 궁극적으로 핵심 임플란트 모듈을 시작합니다.

이 임플란트는 Cheat Engine이라는 오픈소스 프로젝트를 사용하여 C2 통신을 관리하고 Demodex 커널 루트킷을 설치하도록 설계되었으며, 이를 통해 Windows 드라이버 서명 적용(DSE) 메커니즘을 우회할 수 있습니다.

보안 연구원인 Dor Nizar는 “GhostEmperor는 은밀한 실행과 지속성을 달성하기 위해 다단계 맬웨어를 사용하며 분석 프로세스를 방해하기 위해 여러 가지 방법을 활용합니다.”라고 말했습니다.