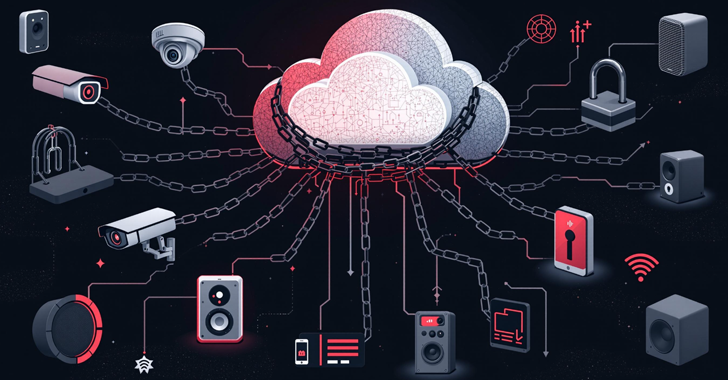

AndroxGh0st 악성 코드의 배후에 있는 위협 행위자들은 이제 다양한 인터넷 연결 애플리케이션에 영향을 미치는 광범위한 보안 결함을 악용하는 동시에 Mozi 봇넷 악성 코드도 배포하고 있습니다.

CloudSEK는 새로운 보고서에서 “이 봇넷은 원격 코드 실행 및 자격 증명 도용 방법을 활용하여 지속적인 액세스를 유지하고 패치되지 않은 취약점을 활용하여 중요한 인프라에 침투합니다”라고 밝혔습니다.

AndroxGh0st는 Amazon Web Services(AWS), SendGrid 및 Twilio와 같은 서비스와 관련된 민감한 데이터를 목표로 Laravel 애플리케이션을 표적으로 삼는 것으로 알려진 Python 기반 클라우드 공격 도구에 부여된 이름입니다.

최소 2022년부터 활동했으며 이전에는 Apache 웹 서버(CVE-2021-41773), Laravel Framework(CVE-2018-15133) 및 PHPUnit(CVE-2017-9841)의 결함을 활용하여 초기 액세스 권한을 얻고 권한을 에스컬레이션했습니다. , 손상된 시스템에 대한 지속적인 제어를 구축합니다.

올해 3월 초, 미국 사이버 보안 및 정보 기관은 공격자들이 “대상 네트워크에서 피해자 식별 및 이용”을 위한 봇넷을 생성하기 위해 AndroxGh0st 악성 코드를 배포하고 있다고 밝혔습니다.

CloudSEK의 최신 분석에 따르면 악성 코드는 이제 초기 액세스를 위해 일련의 취약점을 악용하면서 표적 초점의 전략적 확장을 보여줍니다.

- CVE-2014-2120(CVSS 점수: 4.3) – Cisco ASA WebVPN 로그인 페이지 XSS 취약점

- CVE-2018-10561(CVSS 점수: 9.8) – 다산 GPON 인증 우회 취약점

- CVE-2018-10562(CVSS 점수: 9.8) – Dasan GPON 명령 주입 취약점

- CVE-2021-26086(CVSS 점수: 5.3) – Atlassian Jira 경로 탐색 취약성

- CVE-2021-41277(CVSS 점수: 7.5) – 메타베이스 GeoJSON 맵 로컬 파일 포함 취약점

- CVE-2022-1040(CVSS 점수: 9.8) – Sophos 방화벽 인증 우회 취약점

- CVE-2022-21587(CVSS 점수: 9.8) – Oracle E-Business Suite(EBS) 인증되지 않은 임의 파일 업로드 취약점

- CVE-2023-1389(CVSS 점수: 8.8) – TP-Link Archer AX21 펌웨어 명령 주입 취약점

- CVE-2024-4577(CVSS 점수: 9.8) – PHP CGI 인수 삽입 취약점

- CVE-2024-36401(CVSS 점수: 9.8) – GeoServer 원격 코드 실행 취약점

“봇넷은 공통 관리 사용자 이름을 순환하며 일관된 비밀번호 패턴을 사용합니다.”라고 회사는 말했습니다. “대상 URL은 WordPress 사이트의 백엔드 관리 대시보드인 /wp-admin/으로 리디렉션됩니다. 인증에 성공하면 중요한 웹사이트 제어 및 설정에 대한 액세스 권한을 얻게 됩니다.”

또한 이 공격은 Netgear DGN 장치 및 Dasan GPON 홈 라우터의 인증되지 않은 명령 실행 결함을 활용하여 다른 외부 서버(“200.124.241(.)140” 및 “117.215.206( .)216”).

Mozi는 분산 서비스 거부(DDoS) 공격을 수행하기 위해 IoT 장치를 악성 네트워크로 끌어들이는 기록을 보유한 또 다른 잘 알려진 봇넷입니다.

맬웨어 작성자는 2021년 9월 중국 법 집행 기관에 의해 체포되었지만, 신원을 알 수 없는 당사자가 맬웨어를 종료하기 위해 킬 스위치 명령을 실행한 2023년 8월까지는 Mozi 활동이 급격히 감소하지 않았습니다. 봇넷 제작자나 중국 당국이 이를 해체하기 위해 업데이트를 배포한 것으로 의심됩니다.

AndroxGh0st의 Mozi 통합으로 운영 제휴 가능성이 높아졌으며, 이를 통해 이전보다 더 많은 기기에 전파할 수 있게 되었습니다.

CloudSEK는 “AndroxGh0st는 단순히 Mozi와 협력하는 것이 아니라 Mozi의 특정 기능(예: IoT 감염 및 전파 메커니즘)을 표준 작업 세트에 내장하고 있습니다.”라고 말했습니다.

“이것은 AndroxGh0st가 Mozi의 전파 능력을 활용하여 더 많은 IoT 장치를 감염시키고 Mozi의 페이로드를 사용하여 별도의 감염 루틴이 필요한 목표를 달성하도록 확장되었음을 의미합니다.”

“만약 두 봇넷이 동일한 명령 인프라를 사용한다면 이는 높은 수준의 운영 통합을 의미하며 AndroxGh0st와 Mozi가 모두 동일한 사이버 범죄 그룹의 통제를 받고 있음을 암시할 수 있습니다. 이 공유 인프라는 더 광범위한 장치에 대한 제어를 간소화합니다. , 결합된 봇넷 운영의 효과성과 효율성을 모두 향상시킵니다.”