Fortinet은 오늘 CVE-2024-47575로 추적되는 중요한 FortiManager API 취약점을 공개했습니다. 이 취약점은 제로 데이 공격에 악용되어 관리 장치의 구성, IP 주소 및 자격 증명이 포함된 중요한 파일을 훔쳤습니다.

회사는 보안 업데이트가 출시될 때까지 결함을 완화하기 위한 단계가 포함된 BleepingComputer가 확인한 고급 알림 이메일을 통해 10월 13일부터 FortiManager 고객에게 결함에 대해 비공개적으로 경고했습니다.

그러나 이 취약점에 대한 소식은 Reddit의 고객과 Mastodon의 사이버 보안 연구원 Kevin Beaumont에 의해 일주일 내내 온라인으로 유출되기 시작했습니다. 그는 이 결함을 “FortiJump”라고 부릅니다.

Fortinet 장치 관리자는 또한 이 결함이 한동안 악용되었으며 고객에게 알림이 전송되기 몇 주 전에 공격을 받았다고 보고했습니다.

현재 삭제된 Reddit의 댓글에는 “‘사전 알림’이 표시되기 1주 전에 침해가 발생했습니다. 아마도 0일인 것 같습니다.”라고 적혀 있습니다.

FortiManager 제로데이 공개

오늘 Fortinet은 적극적으로 악용되고 있는 심각한 FortiManager 결함을 공개했습니다. 이 결함은 CVE-2024-47575로 추적되며 심각도는 10점 만점에 9.8점입니다.

Fortinet의 FG-IR-24-423 보안 권고에는 “FortiManager fgfmd 데몬의 중요한 기능 취약점(CWE-306)에 대한 인증 누락으로 인해 인증되지 않은 원격 공격자가 특별히 제작된 요청을 통해 임의 코드나 명령을 실행할 수 있습니다.”라고 적혀 있습니다.

“보고서에 따르면 이 취약점은 실제로 악용되는 것으로 나타났습니다.”

공격에 정통한 소식통은 BleepingComputer에 권고에 버그를 악용하기 위한 몇 가지 중요한 정보가 누락되어 있다고 말했습니다. 위협 행위자는 먼저 FortiManager VM을 포함하여 소유하거나 손상된 Fortinet 장치에서 유효한 인증서를 추출해야 합니다.

이 결함은 다음 FortiManager 버전에 영향을 미칩니다.

| 버전 | 체하는 | 해결책 |

|---|---|---|

| 포티매니저 7.6 | 7.6.0 | 7.6.1 이상으로 업그레이드 |

| 포티매니저 7.4 | 7.4.0~7.4.4 | 7.4.5 이상으로 업그레이드 |

| 포티매니저 7.2 | 7.2.0~7.2.7 | 7.2.8 이상으로 업그레이드 |

| 포티매니저 7.0 | 7.0.0~7.0.12 | 7.0.13 이상으로 업그레이드 |

| 포티매니저 6.4 | 6.4.0~6.4.14 | 6.4.15 이상으로 업그레이드 |

| 포티매니저 6.2 | 6.2.0~6.2.12 | 6.2.13 이상으로 업그레이드 |

| 포티매니저 클라우드 7.6 | 영향을 받지 않음 | 해당사항 없음 |

| 포티매니저 클라우드 7.4 | 7.4.1~7.4.4 | 7.4.5 이상으로 업그레이드 |

| 포티매니저 클라우드 7.2 | 7.2.1~7.2.7 | 7.2.8 이상으로 업그레이드 |

| 포티매니저 클라우드 7.0 | 7.0.1~7.0.12 | 7.0.13 이상으로 업그레이드 |

| FortiManager 클라우드 6.4 | 6.4 모든 버전 | 고정 릴리스로 마이그레이션 |

현재는 FortiManager 버전 7.2.8 및 7.4.5만 출시되었지만 BleepingComputer는 나머지 버전도 곧 출시될 것이라는 사실을 알게 되었습니다.

Fortinet은 기업이 FortiGate 방화벽 장치를 쉽게 배포하고 원격 FortiManager 서버에 등록하여 중앙 위치에서 관리할 수 있도록 “FortiGate-FortiManager 프로토콜”(FGFM)을 만들었습니다.

FGFM 프로토콜에 대한 문서에서는 “FGFM(FortiGate-FortiManager) 프로토콜은 FortiGate 및 FortiManager 배포 시나리오, 특히 NAT가 사용되는 경우를 위해 설계되었습니다.”라고 설명합니다.

“이러한 시나리오에는 공용 인터넷의 FortiManager가 포함되고 FortiGate 장치는 NAT 뒤에 있고 FortiGate 장치는 공용 인터넷에 있고 FortiManager는 NAT 뒤에 있거나 FortiManager와 FortiGate 장치 모두 라우팅 가능한 IP 주소가 있습니다.”

사이버 보안 연구원 Kevin Beaumont가 지적했듯이 공격자가 유효한 인증서를 획득했다면 FortiGate 장치를 노출된 FortiManager 서버에 연결하는 것은 어렵지 않습니다.

이 인증서는 FortiGate와 FortiManager 서버 사이에 SSL 터널을 설정하여 두 장치를 모두 인증하는 데 사용됩니다. 그러나 이 취약점에 대해 잘 알고 있는 소식통은 BleepingComputer에 이 취약점이 취약점이 있는 곳이 아니라고 말했습니다.

대신 CVE-2024-47575 결함을 사용하여 우회할 수 있는 FortiManager FGFM API를 통해 명령을 실행하려면 추가 수준의 인증이 필요합니다. 최신 버전의 FortiManager에서는 API의 인증 우회가 수정되었습니다.

이 API를 통해 공격자는 명령을 실행하고, 정보를 검색하고, 관리되는 장치와 FortiManager를 완전히 제어하여 기업 네트워크에 추가로 액세스할 수 있습니다.

“MSP(관리형 서비스 제공업체)는 종종 FortiManager를 사용하기 때문에 이를 사용하여 내부 네트워크 다운스트림에 들어갈 수 있습니다”라고 Beaumont는 경고했습니다.

“FGFM이 설계된 방식(NAT 통과 상황)으로 인해 관리되는 FortiGate 방화벽에 액세스할 수 있으면 관리 FortiManager 장치까지 탐색한 다음 다른 방화벽 및 네트워크로 다시 돌아갈 수 있다는 의미이기도 합니다.”

Fortinet은 현재 최신 펌웨어 업데이트를 설치할 수 없는 경우 이 공격을 완화할 수 있는 다양한 방법을 제공했습니다.

- 일련 번호를 알 수 없는 장치가 FortiManager에 등록되지 않도록 하려면 set fgfm-deny-unknown 활성화 명령을 활용하십시오.

- SSL 터널을 생성하고 FortiManager로 FortiGate 장치를 인증할 때 사용할 사용자 지정 인증서를 만듭니다.

그러나 Fortinet은 위협 행위자가 이 인증서를 얻을 수 있다면 FortiGate 장치를 연결하고 결함을 악용하는 데 계속 사용될 수 있다고 경고합니다.

- 연결이 허용된 FortiGate 장치에 대해 허용된 IP 주소 목록을 만듭니다.

이러한 완화를 수행하고 손상된 서버를 복원하는 방법에 대한 지침은 Fortinet 권고에서 찾을 수 있습니다.

데이터를 훔치기 위해 악용됨

포티넷은 관찰된 공격이 “관리 장치의 IP, 자격 증명 및 구성이 포함된” FortiManager 서버에서 다양한 파일을 훔치는 데 사용되었다고 밝혔습니다.

이렇게 훔친 정보는 FortiGate 장치를 학습하고 대상으로 지정하여 기업 네트워크 또는 MSP 다운스트림 클라이언트에 대한 초기 액세스 권한을 얻는 데 사용될 수 있습니다.

또한 회사는 손상된 FortiManager 서비스에 악성 코드가 설치되었거나 관리되는 FortiGate 장치의 구성이 변경되었다는 증거가 없음을 확인했습니다.

포티넷은 보안 권고를 통해 “현재 단계에서 손상된 FortiManager 시스템에 하위 수준 시스템에 악성 코드나 백도어가 설치되었다는 보고를 받지 못했습니다”라고 밝혔습니다.

“우리가 아는 한, 수정된 데이터베이스나 관리 장치에 대한 연결 및 수정에 대한 징후는 없었습니다.”

잠재적으로 도난당할 수 있는 데이터의 민감한 특성으로 인해 Fortinet은 관리자에게 모든 관리 장치의 비밀번호, 사용자 민감한 데이터와 같은 자격 증명을 변경할 것을 권장합니다.

Fortinet은 공격을 특정 위협 행위자의 소행으로 간주하지 않았으며 진행 중인 조사로 인해 영향을 받은 고객 수와 유형에 대한 정보를 공유하지 않습니다.

그러나 Fortinet은 보안 전문가와 네트워크 관리자가 FortiManager 서버가 이 취약점을 통해 침해되었는지 여부를 감지할 수 있도록 다음 IOC를 공유했습니다.

관찰된 공격은 위협 행위자가 “localhost”라는 이름으로 공격자가 제어하는 FortiGate 장치를 연결했음을 보여줍니다. 이 장치는 Fortimanager의 등록되지 않은 장치 섹션에 표시됩니다.

로그 항목에는 위협 행위자가 등록되지 않은 “localhost” 장치를 추가하기 위해 API 명령을 실행했음이 표시됩니다.

type=event,subtype=dvm,pri=information,desc="Device,manager,generic,information,log",user="device,...",msg="Unregistered device localhost add succeeded" device="localhost" adom="FortiManager" session_id=0 operation="Add device" performed_on="localhost" changes="Unregistered device localhost add succeeded"

Fortinet이 공유한 또 다른 로그 항목은 장치 설정을 편집하는 데 사용되었습니다.

type=event,subtype=dvm,pri=notice,desc="Device,Manager,dvm,log,at,notice,level",user="System",userfrom="",msg="" adom="root" session_id=0 opera,on="Modify device" performed_on="localhost" changes="Edited device settings (SN FMG-VMTM23017412)"

Fortinet에서는 FortiGate-VM 가상 머신에서 사용하는 형식인 것으로 보이는 일련번호 FMG-VMTM23017412를 사용하는 불법 FortiGate 장치가 발견되었다고 밝혔습니다.

다른 IOC에는 /tmp/.tm 및 /var/tmp/.tm 파일 생성이 포함됩니다.

공격에서 관찰된 IP 주소는 모두 클라우드 호스팅 회사인 Vultr에 있었습니다.

- 45.32.41.202

- 104.238.141.143 (최근 SuperShell C2 인프라를 호스팅하는 것으로 확인됨)

- 158.247.199.37

- 45.32.63.2

SuperShell C2 프레임워크는 최근 F5 BIG-IP 라우터에 대한 공격에 활용되었으며 UNC5174로 알려진 중국(PRC) 위협 행위자에 대한 신뢰도가 중간 수준인 것으로 나타났습니다.

Fortinet은 악용된 장치에 모든 IOC가 존재하지 않을 수 있다고 경고합니다.

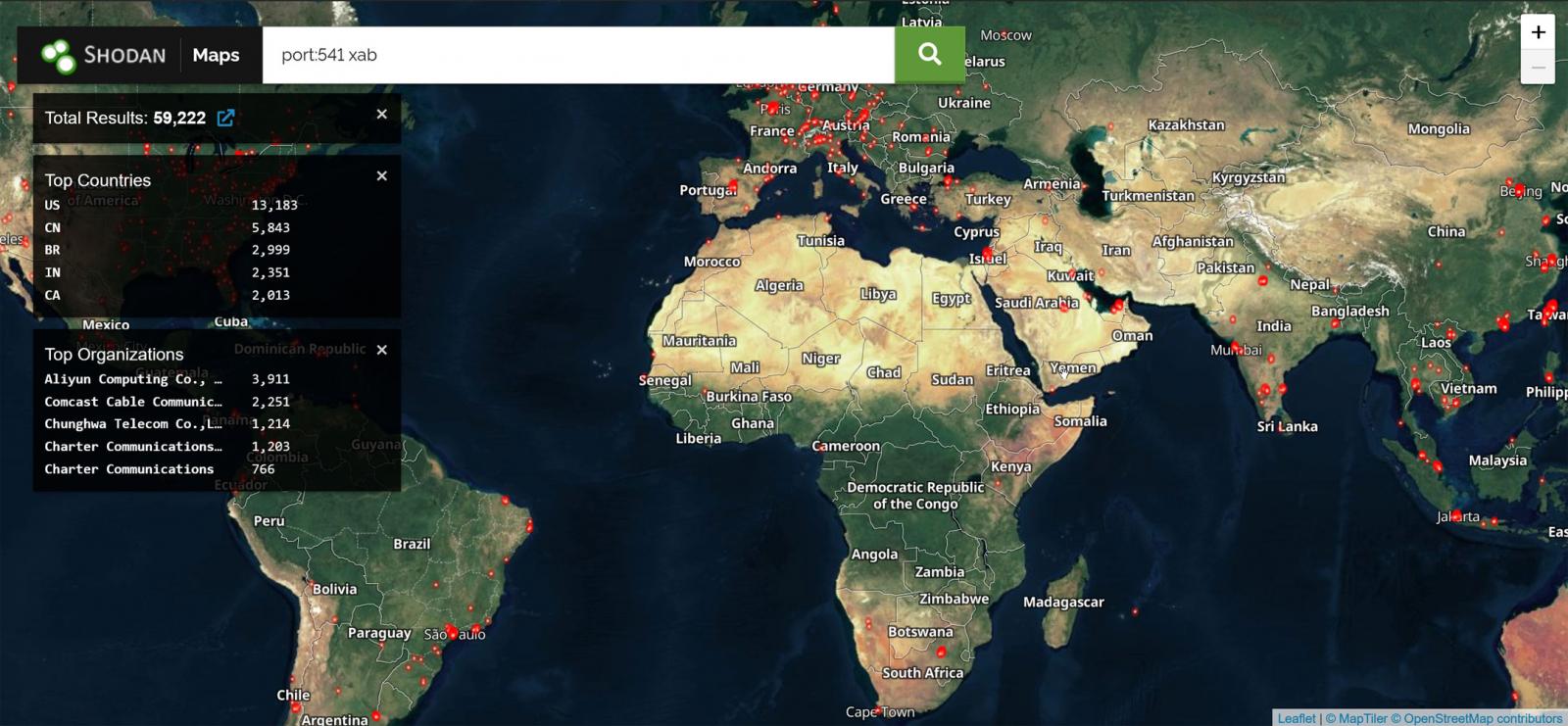

Beaumont는 Shodan 검색에 따르면 FGFM 포트(TCP 포트 531)가 온라인에 노출된 FortiManager 장치가 59,534개 있으며 대부분이 미국에 있는 것으로 나타났습니다.

비공개 공개로 인해 좌절감 발생

Fortinet은 CVE-2024-47575 결함과 이 결함이 고객에게 공개된 방법에 대해 BleepingComputer와 다음 성명을 공유했습니다.

“Fortinet은 이 취약점(CVE-2024-47575)을 식별한 후 고객에게 중요한 정보와 리소스를 신속하게 전달했습니다. 이는 권고가 공개되기 전에 고객이 보안 태세를 강화할 수 있도록 책임 있는 공개를 위한 당사의 프로세스 및 모범 사례와 일치합니다. 또한 해결 방법 및 패치 업데이트를 포함하여 완화 지침을 반복하는 해당 공개 권고(FG-IR-24-423)도 게시했습니다. 우리는 지속적인 대응의 일환으로 적절한 국제 정부 기관 및 업계 위협 조직과 지속적으로 협력하고 있습니다.”

❖ 포티넷.

그러나 Fortinet 고객은 일부 FortiManager 고객이 사전 통지를 받지 못하고 유출된 정보에 의존하여 제로데이 취약점을 알아내야 하는 등 취약점이 공개된 방식에 대해 불만을 표시했습니다.

FortiManager 고객은 Reddit에 “개인 공개 이메일 목록에 어떻게 등록하나요? 저는 7.2.7을 가지고 있는데 이에 대해 들어본 적이 없습니다”라고 말했습니다.

BleepingComputer는 모든 FortiManager 고객이 “마스터” 계정으로 이 알림을 받았어야 한다고 들었습니다. 그렇지 않은 경우 Fortinet이나 리셀러에게 연락하여 올바른 연락처 정보가 있는지 확인해야 합니다.

다른 사람들은 민간 자문단이 FortiManager Cloud를 제로데이의 영향을 받는 것으로 나열하지 않은 것에 불만을 나타냈지만 Fortinet TAC에 전화했을 때 영향을 받았다는 말을 들었습니다.

이 결함은 Fortinet이 중요한 취약점을 조용히 패치하거나 고객에게 비공개로 공개하기로 결정한 것이 처음이 아닙니다.

2022년 12월, Fortinet은 해당 결함이 공격에 사용되었다는 사실을 공개적으로 밝히지 않고 CVE-2022-42475로 추적되어 적극적으로 악용되는 FortiOS SSL-VPN 취약점을 조용히 패치했습니다. 이 FortiManager 결함과 마찬가지로 Fortinet은 12월 7일 고객에게 비공개 TLP:Amber 주의보를 발행하여 고객에게 버그를 알렸습니다.

2023년 6월, Fortinet은 6월 8일 CVE-2023-27997로 추적되는 중요한 FortiGate SSL-VPN 원격 코드 실행 취약점을 다시 조용히 패치했습니다. 4일 후인 6월 11일, Fortinet은 이 결함이 제로데이에 사용되었음을 공개했습니다. 정부, 제조, 중요 인프라에 대한 공격입니다.

일부에서는 Fortinet의 투명성 부족을 지적하면서 “보안 커뮤니티는 조직이 집단적으로 적과의 싸움을 진전시키려면 투명성과 정보 공유를 정상화해야 합니다”라고 언급한 Fortinet의 2023년 10월 게시물을 회상했습니다.

업데이트 10/23/24: 영향을 받는 버전을 업데이트하고 취약점에 대한 추가 정보를 추가했습니다.