SonicWall의 SonicOS는 공격자가 승인되지 않은 리소스에 접근하거나 방화벽을 충돌시킬 수 있는 심각한 액세스 제어 결함에 취약합니다.

이 결함은 네트워크 기반 공격 벡터, 낮은 복잡성, 인증 없음, 사용자 상호 작용 요구 사항 없음을 기반으로 CVSS v3 표준에 따라 CVE-2024-40766 식별자와 9.3의 심각도 점수를 받았습니다.

SonicWall의 게시판에는 “SonicWall SonicOS 관리 액세스에서 부적절한 액세스 제어 취약점이 발견되어 승인되지 않은 리소스 액세스로 이어질 수 있으며 특정 조건에서는 방화벽이 충돌할 수 있습니다.”라고 설명되어 있습니다.

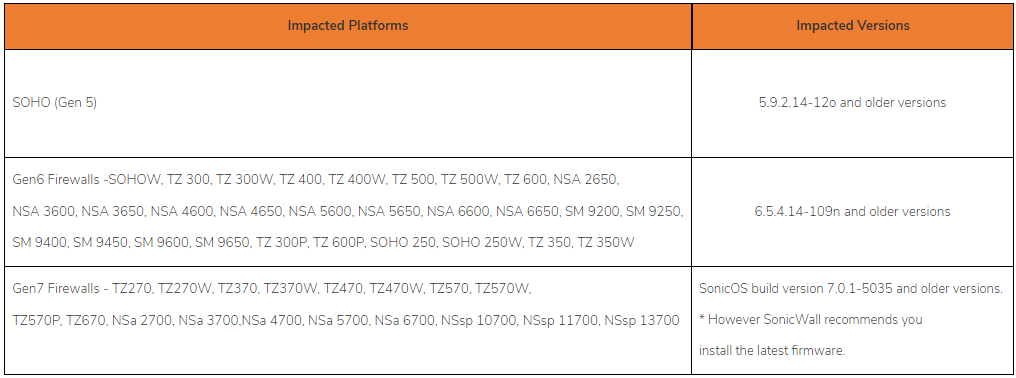

“이 문제는 SonicWall Firewall Gen 5 및 Gen 6 기기와 SonicOS 7.0.1-5035 및 이전 버전을 실행하는 Gen 7 기기에 영향을 미칩니다.”

영향을 받는 특정 모델은 다음과 같습니다.

- Gen 5: 5.9.2.14-12o 및 이전 버전을 실행하는 SOHO 장치

- 6세대: 6.5.4.14-109n 및 이전 버전을 실행하는 다양한 TZ, NSA 및 SM 모델

- Gen 7: SonicOS 빌드 버전 7.0.1-5035 및 이전 버전을 실행하는 TZ 및 NSA 모델

출처: SonicWall

시스템 관리자는 CVE-2024-40766을 해결하는 아래 버전으로 전환하는 것이 좋습니다.

- Gen 5의 경우: 버전 5.9.2.14-13o

- Gen 6의 경우: 버전 6.5.4.15.116n

- SM9800, NSsp 12400 및 NSsp 12800의 경우 버전 6.5.2.8-2n이 안전합니다.

- Gen 7의 경우: 7.0.1-5035보다 높은 SonicOS 펌웨어 버전

보안 업데이트는 mysonicwall.com을 통해 다운로드할 수 있습니다.

수정 사항을 즉시 적용할 수 없는 경우 신뢰할 수 있는 소스에 대한 방화벽 관리 액세스를 제한하거나 인터넷에서 WAN 관리 액세스를 비활성화하는 것이 좋습니다. 이를 수행하는 방법에 대한 자세한 내용은 SonicWall의 도움말 페이지에서 확인할 수 있습니다.

SonicWall 방화벽은 다양한 임무 수행에 중요한 산업 및 기업 환경에서 널리 사용되고 있으며, 위협 행위자들이 기업 네트워크에 처음으로 침입하기 위해 공격 대상으로 삼는 경우가 많습니다.

2023년 3월, UNC4540으로 추적된 중국 해커 의심자는 펌웨어 업그레이드를 통해서도 유지될 수 있는 맞춤형 맬웨어를 이용해 SonicWall Secure Mobile Access(SMA) 어플라이언스를 공격했습니다.

미국 사이버 보안 및 인프라 보안국(CISA)은 2022년부터 SonicWall 어플라이언스에 영향을 미치는 결함이 활발하게 악용되고 있다고 경고했습니다.