중국과 관련된 위협 행위자 APT17 9002 RAT라는 알려진 맬웨어의 변형을 이용해 이탈리아 기업과 정부 기관을 표적으로 삼는 것으로 관찰되었습니다.

이탈리아 사이버 보안 회사인 TG Soft가 지난주 발표한 분석 자료에 따르면, 두 건의 표적 공격은 2024년 6월 24일과 7월 2일에 발생했다고 합니다.

“2024년 6월 24일의 첫 번째 캠페인은 Office 문서를 사용했지만 두 번째 캠페인에는 링크가 포함되었습니다.”라고 회사는 언급했습니다. “두 캠페인 모두 피해자에게 이탈리아 정부와 같은 도메인의 링크에서 Skype for Business 패키지를 설치하여 9002 RAT의 변형을 전달하도록 권유했습니다.”

APT17은 2013년 구글이 소유한 Mandiant(당시 FireEye)에 의해 처음으로 기록되었으며, 당시 DeputyDog와 Ephemeral Hydra라는 사이버 스파이 작전의 일환으로 Microsoft의 Internet Explorer의 제로데이 결함을 이용해 관심 있는 대상을 침해했습니다.

이 악성코드는 Aurora Panda, Bronze Keystone, Dogfish, Elderwood, Helium, Hidden Lynx, TEMP.Avengers 등의 별칭으로도 알려져 있으며, Webworm이라 불리는 또 다른 위협 행위자와 도구가 어느 정도 겹칩니다.

9002 RAT, 일명 Hydraq 및 McRAT는 2009년 Google과 다른 대기업을 겨냥한 Operation Aurora에서 선택한 사이버 무기로 악명을 떨쳤습니다. 이후 2013년 Sunshop이라는 또 다른 캠페인에서도 사용되었는데, 이 캠페인에서 공격자는 여러 웹사이트에 악성 리디렉션을 주입했습니다.

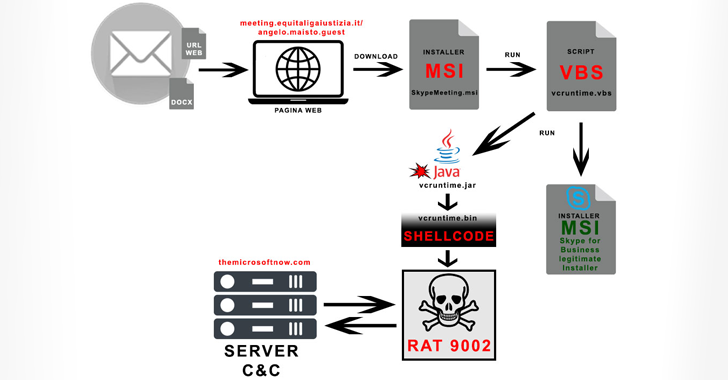

최근의 공격 체인은 스피어 피싱 미끼를 사용해 수신자를 속여 Skype for Business용 MSI 설치 프로그램(“SkypeMeeting.msi”)을 다운로드하도록 유도하는 링크를 클릭하게 하는 방식을 사용합니다.

MSI 패키지를 실행하면 Visual Basic Script(VBS)를 통해 Java 아카이브(JAR) 파일이 실행되는 동시에 Windows 시스템에 합법적인 채팅 소프트웨어가 설치됩니다. 그러면 Java 애플리케이션이 9002 RAT를 실행하는 셸코드를 해독하고 실행합니다.

모듈식 트로이 목마인 9002 RAT는 네트워크 트래픽 모니터링, 스크린샷 캡처, 파일 열거, 프로세스 관리, 원격 서버에서 수신한 추가 명령을 실행하여 네트워크 검색을 용이하게 하는 등의 기능을 갖추고 있습니다.

TG Soft는 “이 악성 소프트웨어는 디스크 없는 변형으로도 지속적으로 업데이트되는 것으로 보인다”고 말했다. “사이버 공격자가 필요에 따라 활성화하는 다양한 모듈로 구성되어 있어 가로채기 가능성을 줄인다.”