ViperSoftX라는 정교한 맬웨어가 토런트를 통해 전자책 형태로 배포되는 것으로 관찰되었습니다.

“ViperSoftX의 현재 변형에서 주목할 만한 측면은 CLR(공통 언어 런타임)을 사용하여 PowerShell 명령을 동적으로 로드하고 실행함으로써 작업을 위한 AutoIt 내에 PowerShell 환경을 생성한다는 것입니다.” Trellix 보안 연구원인 Mathanraj Thangaraju와 Sijo Jacob이 말했습니다.

“CLR을 활용함으로써 ViperSoftX는 PowerShell 기능을 원활하게 통합하여 단독 PowerShell 활동을 표시할 수 있는 탐지 메커니즘을 회피하면서 악성 기능을 실행할 수 있습니다.”

2020년 Fortinet에서 처음 발견한 ViperSoftX는 손상된 Windows 호스트에서 민감한 정보를 빼내는 능력으로 유명합니다. 수년에 걸쳐 이 맬웨어는 위협 행위자들이 은밀하게 행동하고 방어를 회피하기 위해 끊임없이 전략을 혁신하는 관련 사례가 되었습니다.

이는 트렌드 마이크로가 2023년 4월에 기록한 바와 같이 바이트 리매핑, 웹 브라우저 통신 차단과 같은 고급 분석 방지 기술의 도입과 복잡성 증가를 통해 입증됩니다.

최근인 2024년 5월에도 ViperSoftX를 전달 수단으로 활용한 악성 캠페인이 Quasar RAT와 TesseractStealer라는 또 다른 정보 도용 악성 코드를 배포했습니다.

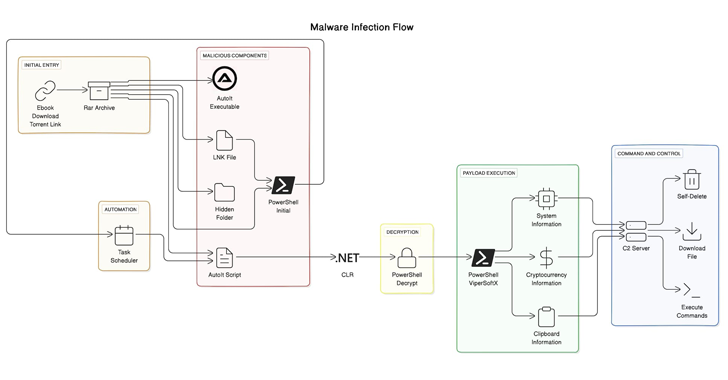

맬웨어를 전파하는 공격 체인은 크래킹된 소프트웨어와 토렌트 사이트를 사용하는 것으로 알려져 있지만, 전자책 미끼를 사용하는 것은 새롭게 관찰된 접근 방식입니다. 가정된 전자책 RAR 보관 파일 내에는 숨겨진 폴더와 무해한 문서라고 주장하는 사기성 Windows 바로 가기 파일이 있습니다.

바로가기 파일을 실행하면 여러 단계로 구성된 감염 시퀀스가 시작되는데, 먼저 PowerShell 코드를 추출하여 숨겨진 폴더를 표시하고 시스템에 지속성을 설정하여 AutoIt 스크립트를 실행합니다. 이 스크립트는 .NET CLR 프레임워크와 상호 작용하여 보조 PowerShell 스크립트인 ViperSoftX를 해독하고 실행합니다.

“AutoIt은 기본적으로 .NET Common Language Runtime(CLR)을 지원하지 않습니다.” 연구원들이 말했습니다. “그러나 이 언어의 사용자 정의 함수(UDF)는 CLR 라이브러리로 가는 관문을 제공하여 악의적인 행위자에게 PowerShell의 강력한 기능에 대한 액세스를 허용합니다.”

ViperSoftX는 시스템 정보를 수집하고, 브라우저 확장 프로그램을 통해 암호화폐 지갑을 스캔하고, 클립보드 내용을 캡처하고, 원격 서버에서 수신한 응답에 따라 추가 페이로드와 명령을 동적으로 다운로드하고 실행합니다. 또한 감지에 도전하기 위한 자체 삭제 메커니즘도 함께 제공됩니다.

“ViperSoftX의 특징 중 하나는 AutoIt 환경 내에서 PowerShell 작업을 조율하기 위해 Common Language Runtime(CLR)을 능숙하게 사용한다는 것입니다.” 연구원들은 말했습니다. “이 통합을 통해 일반적으로 독립형 PowerShell 활동을 표시하는 탐지 메커니즘을 회피하면서 악성 기능을 원활하게 실행할 수 있습니다.”

“또한 ViperSoftX가 PowerShell 스크립트를 실행하기 전에 AMSI(Antimalware Scan Interface)를 패치할 수 있는 능력은 기존 보안 조치를 회피하려는 의지를 강조합니다.”