Black Basta 랜섬웨어 작전은 수정판이 나오기 전에 Windows 권한 상승 취약점(CVE-2024-26169)을 제로데이로 악용한 것으로 의심됩니다.

이 결함은 Windows 오류 보고 서비스의 심각한 문제(CVSS v3.1: 7.8)로, 공격자가 SYSTEM으로 권한을 승격할 수 있도록 허용합니다.

Microsoft는 2024년 3월 12일에 월별 패치 화요일 업데이트를 통해 해당 결함을 수정했지만 공급업체 페이지에서는 해당 결함의 활성 악용이 없음을 표시합니다.

시만텍 보고서에 따르면 CVE-2024-26169는 블랙 바스타 갱단의 운영자인 사이버범죄 조직인 카디널(Storm-1811, UNC4394)이 적극적으로 악용하고 있으며, 제로데이로 활용되었을 가능성이 높다고 밝혔다.

CVE-2024-26169 악용

시만텍은 QakBot이 사라진 이후 Black Basta가 사용하고 있던 DarkGate 로더에 의한 초기 감염 이후 CVE-2024-26169의 악용 도구가 배포된 랜섬웨어 공격 시도를 조사했습니다.

분석가들은 공격자가 블랙 바스타와 연관되어 있다고 믿고 있다. 왜냐하면 이들은 악성 명령을 실행하고 손상된 시스템에 지속성을 확보하도록 설계된 소프트웨어 업데이트처럼 위장한 배치 스크립트를 사용했기 때문이다. 이는 이 그룹이 흔히 사용하는 전술이다.

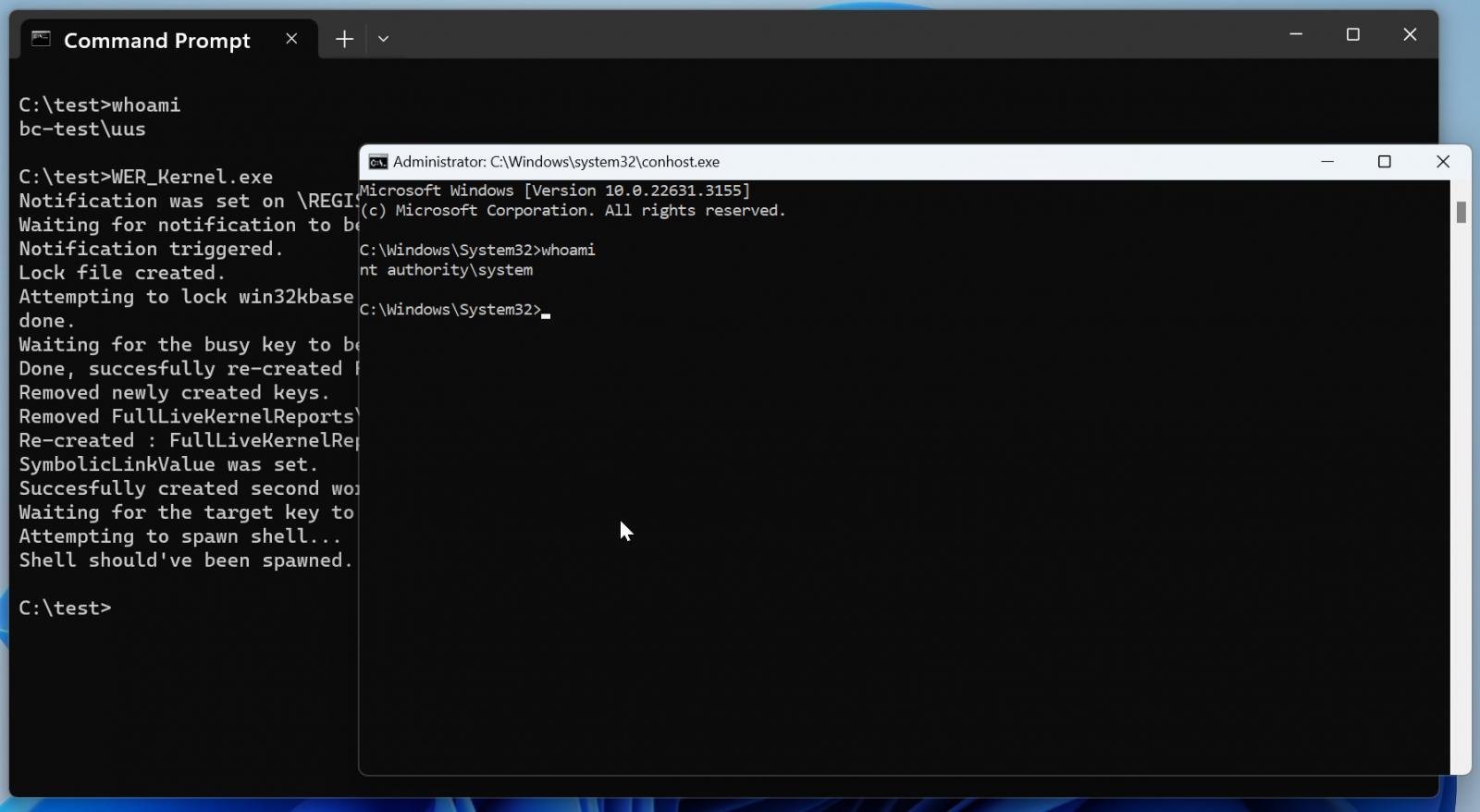

관찰된 악용 도구는 Windows 파일 werkernel.sys가 레지스트리 키를 생성할 때 null 보안 설명자를 사용한다는 사실을 이용했습니다.

이 도구는 이를 악용하여 레지스트리 키(HKLM\Software\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\WerFault.exe)를 생성하고 “디버거” 값을 자체 실행 파일 경로 이름으로 설정하여 SYSTEM 권한으로 셸을 시작할 수 있도록 합니다.

아래는 BleepingComputer가 3월에 Microsoft가 결함을 수정하기 전인 2월의 Windows 보안 업데이트만 설치된 Windows 11 기기에서 해당 익스플로잇을 테스트하는 모습을 보여주는 데모입니다.

출처: BleepingComputer

시만텍의 조사 결과에서 흥미로운 점은 해당 악용 도구의 한 변종의 컴파일 타임스탬프가 2024년 2월 27일인 반면, 두 번째 샘플은 그보다 더 이른 2023년 12월 18일에 만들어졌다는 것입니다.

이는 Microsoft가 권한 승격 문제에 대한 해결책을 최종적으로 발표하기 전 14~85일 사이에 Black Basta가 작동하는 악용 도구를 보유하고 있었다는 것을 의미합니다.

시만텍이 인정했듯이 이식 가능한 실행 파일의 타임스탬프는 수정이 가능하므로 제로데이 익스플로잇이 발생했는지 여부에 대해 확실한 결론을 내릴 수는 없지만, 공격자가 타임스탬프를 위조할 동기가 거의 없는 것으로 보이므로 이 시나리오는 발생할 가능성이 낮습니다.

사라진 Conti 사이버범죄 조직과 관련이 있는 것으로 추정되는 랜섬웨어 조직인 Black Basta는 이전에 Windows 도구를 남용하는 데 있어 전문성과 플랫폼에 대한 심층적인 이해를 입증한 바 있습니다.

CISA와 FBI가 2024년 5월에 발표한 자문에서는 Black Basta의 활발한 활동을 강조하며, 2022년 4월(발족 당시)부터 계열사를 상대로 500건의 침해 사고를 저질렀다고 밝혔습니다.

블록체인 분석 회사 엘립틱(Elliptic)은 2023년 11월 랜섬웨어 작전으로 인해 몸값 지불이 1억 달러가 넘었다고 보고했습니다.

Black Basta가 이러한 취약점을 악용하는 것을 완화하려면 최신 Windows 보안 업데이트를 적용하고 CISA에서 공유한 지침을 따르는 것이 필수적입니다.