Microsoft는 공격자가 수신 전자 메일에서 합법적인 보낸 사람을 위조하고 악의적인 메시지를 훨씬 더 효과적으로 만들 수 있는 심각도가 높은 Exchange Server 취약점을 공개했습니다.

보안 결함(CVE-2024-49040)은 Exchange Server 2016 및 2019에 영향을 미치며 올해 초 Solidlab 보안 연구원 Vsevolod Kokorin이 발견하여 Microsoft에 보고했습니다.

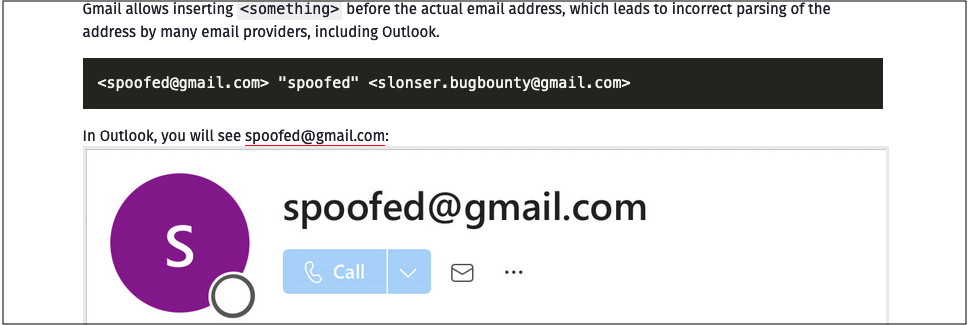

Kokorin은 5월 보고서에서 “문제는 SMTP 서버가 수신자 주소를 다르게 구문 분석하여 이메일 스푸핑으로 이어진다는 것”이라고 말했습니다.

“내가 발견한 또 다른 문제는 일부 이메일 제공업체가 RFC 표준을 준수하지 않는 그룹 이름에 기호 사용을 허용한다는 것입니다.”

“조사하는 동안 RFC 표준에 따라 ‘보낸 사람’ 필드를 올바르게 구문 분석하는 단일 메일 공급자를 찾지 못했습니다.”라고 그는 덧붙였습니다.

마이크로소프트는 또한 이 결함이 Exchange 서버를 표적으로 삼는 스푸핑 공격에 사용될 수 있다고 경고했습니다. 여러 가지 업데이트를 출시했습니다 이번 달 패치 화요일 동안 악용 탐지 및 경고 배너를 추가합니다.

“이 취약점은 현재의 구현으로 인해 발생합니다. P2 FROM 전송 중에 발생하는 헤더 확인”이라고 Microsoft는 설명했습니다.

“현재 구현에서는 RFC 5322를 준수하지 않는 일부 P2 FROM 헤더가 통과하여 이메일 클라이언트(예: Microsoft Outlook)가 위조된 발신자를 합법적인 것처럼 표시할 수 있습니다.”

Exchange 서버는 이제 악용에 대해 경고합니다.

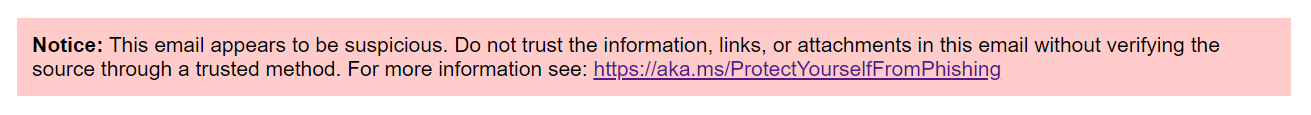

마이크로소프트는 취약점을 패치하지 않았으며 이러한 잘못된 헤더가 포함된 이메일을 허용할 예정이지만, 이제 Exchange 서버는 2024년 11월 보안 업데이트(SU)를 설치한 후 Exchange 서버가 악성 이메일을 감지하고 앞에 경고를 추가할 것이라고 밝혔습니다.

CVE-2024-49040 악용 감지 및 이메일 경고는 관리자가 기본 설정으로 보안을 활성화하는 모든 시스템에서 기본적으로 활성화됩니다.

최신 Exchange 서버는 또한 위조된 보낸 사람이 있는 것으로 감지된 모든 이메일의 본문에 경고를 추가합니다. X-MS-Exchange-P2FromRegexMatch 관리자가 사용자 지정 메일 흐름 규칙을 사용하여 이 결함을 악용하려는 피싱 이메일을 거부할 수 있는 헤더입니다.

“주의: 이 이메일은 의심스러운 이메일로 보입니다. 신뢰할 수 있는 방법을 통해 출처를 확인하지 않고 이 이메일의 정보, 링크 또는 첨부 파일을 신뢰하지 마십시오”라는 경고가 표시됩니다.

권장되지는 않지만 회사에서는 이 새로운 보안 기능을 비활성화하려는 사용자를 위해 다음 PowerShell 명령을 제공합니다(상승된 Exchange 관리 셸에서 실행).

New-SettingOverride -Name "DisableNonCompliantP2FromProtection" -Component "Transport" -Section "NonCompliantSenderSettings" -Parameters @("AddDisclaimerforRegexMatch=false") -Reason "Disabled For Troubleshooting"

Get-ExchangeDiagnosticInfo -Process Microsoft.Exchange.Directory.TopologyService -Component VariantConfiguration -Argument Refresh

Redmond는 “New-SettingOverride를 사용하여 기능을 비활성화할 수 있지만 기능을 활성화된 상태로 두는 것이 좋습니다. 이 기능을 비활성화하면 악의적인 행위자가 조직에 대한 피싱 공격을 더 쉽게 실행할 수 있기 때문입니다.”라고 Redmond는 경고했습니다.