사이버보안 연구원들은 공격자가 부적절하게 구성된 Jenkins Script Console 인스턴스를 무기로 삼아 암호화폐 채굴과 같은 범죄 활동을 심화할 수 있다는 것을 발견했습니다.

“부적절하게 설정된 인증 메커니즘과 같은 잘못된 구성은 ‘/script’ 엔드포인트를 공격자에게 노출시킵니다.” Trend Micro의 Shubham Singh과 Sunil Bharti가 지난주에 발표한 기술 기사에서 말했습니다. “이로 인해 원격 코드 실행(RCE)과 악의적인 행위자의 오용으로 이어질 수 있습니다.”

인기 있는 지속적 통합 및 지속적 배포(CI/CD) 플랫폼인 Jenkins는 사용자가 Jenkins 컨트롤러 런타임 내에서 임의의 Groovy 스크립트를 실행할 수 있는 Groovy 스크립트 콘솔을 제공합니다.

프로젝트 관리자는 공식 문서에서 웹 기반 Groovy 셸을 사용하여 민감한 데이터(예: “/etc/passwd”)가 들어 있는 파일을 읽고, Jenkins 내에서 구성된 자격 증명을 해독하고, 심지어 보안 설정을 재구성할 수도 있다는 점을 분명히 밝혔습니다.

설명서에 따르면, 콘솔은 “사용자(또는 관리자)가 스크립트 콘솔을 실행하여 Jenkins 인프라의 모든 부분에 영향을 미치는 것을 막을 수 있는 관리 제어 기능을 제공하지 않습니다.”라고 합니다. “일반 Jenkins 사용자에게 스크립트 콘솔 액세스를 부여하는 것은 기본적으로 Jenkins 내에서 관리자 권한을 부여하는 것과 같습니다.”

스크립트 콘솔에 대한 액세스는 일반적으로 관리자 권한이 있는 인증된 사용자에게만 제한되지만, 잘못 구성된 Jenkins 인스턴스가 실수로 인터넷을 통해 “/script”(또는 “/scriptText”) 엔드포인트에 액세스할 수 있도록 만들어 위험한 명령을 실행하려는 공격자에게 악용될 수 있습니다.

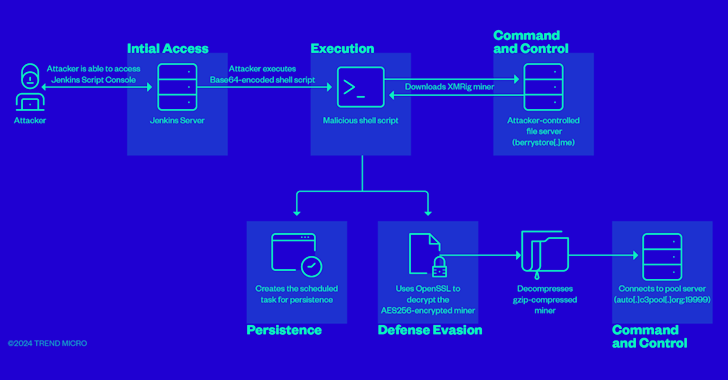

Trend Micro는 위협 행위자가 Jenkins Groovy 플러그인의 잘못된 구성을 악용하여 손상된 서버에서 berrystore(.)me에 호스팅된 채굴 페이로드를 배포하고 지속성을 설정하여 암호화폐를 채굴하도록 설계된 악성 스크립트가 포함된 Base64로 인코딩된 문자열을 실행하는 사례를 발견했다고 밝혔습니다.

연구자들은 “이 스크립트는 마이닝을 효과적으로 수행하기에 충분한 시스템 리소스를 확보합니다.”라고 말했습니다. “이를 위해 스크립트는 CPU 리소스의 90% 이상을 사용하는 프로세스를 확인한 다음 이러한 프로세스를 종료합니다. 또한 중지된 모든 프로세스를 종료합니다.”

이러한 악용 시도를 방지하려면 적절한 구성을 보장하고, 견고한 인증 및 권한 부여를 구현하고, 정기 감사를 실시하고, Jenkins 서버가 인터넷에 공개적으로 노출되는 것을 제한하는 것이 좋습니다.

2024년 상반기에 해킹과 악용에 따른 암호화폐 도난이 급증하면서 위협 행위자들이 약탈한 금액은 전년 대비 6억 5,700만 달러에서 13억 8,000만 달러로 증가했습니다.

블록체인 인텔리전스 플랫폼 TRM Labs는 “상위 5개 해킹 및 익스플로잇이 올해 지금까지 도난당한 총 금액의 70%를 차지했습니다.”라고 말했습니다. “개인 키 및 시드 구문 침해는 스마트 계약 익스플로잇 및 플래시 대출 공격과 함께 2024년에도 여전히 주요 공격 벡터입니다.”