Patchwork라는 위협 행위자는 부탄과 관련된 기관을 표적으로 삼아 Brute Ratel C4 프레임워크와 PGoShell이라는 백도어의 업데이트된 버전을 제공하는 사이버 공격에 연루된 것으로 밝혀졌습니다.

Knownsec 404팀은 지난주에 발표한 분석 자료에서, 이번 사건은 적이 레드팀 소프트웨어를 사용하는 것이 처음으로 관찰된 것이라고 밝혔습니다.

APT-C-09, Dropping Elephant, Operation Hangover, Viceroy Tiger, Zinc Emerson이라고도 불리는 이 활동 클러스터는 인도 출신일 가능성이 높은 국가 지원 집단입니다.

중국 사이버 보안 회사 QiAnXin이 공유한 데이터에 따르면, 중국과 파키스탄을 대상으로 스피어피싱과 워터링 홀 공격을 감행한 것으로 알려진 이 해킹단은 적어도 2009년부터 활동해 온 것으로 추정됩니다.

작년 7월, Knownsec 404는 중국의 대학과 연구 기관을 표적으로 한 간첩 캠페인의 세부 사항을 공개했습니다. 이 캠페인에서는 EyeShell이라는 코드명의 .NET 기반 임플란트를 활용해 공격자가 제어하는 서버에서 명령을 가져와 실행하고, 추가 페이로드를 실행하고, 스크린샷을 캡처했습니다.

그리고 올해 2월 초에는 위협 행위자가 로맨스를 주제로 한 미끼를 사용해 파키스탄과 인도의 피해자들을 낚아채서 VajraSpy라는 원격 접속 트로이 목마를 통해 안드로이드 기기를 손상시켰다는 사실이 밝혀졌습니다.

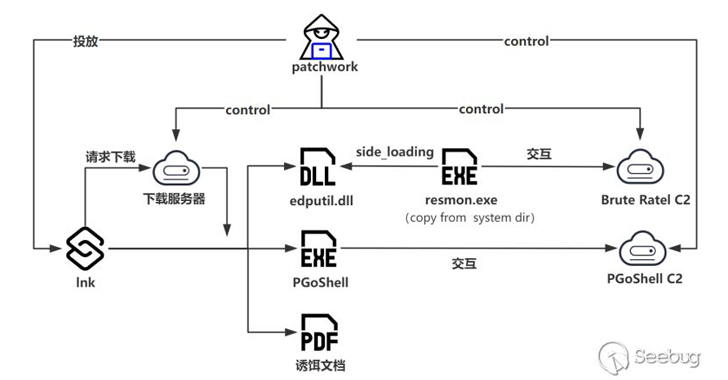

최근 관찰된 공격 체인의 시작점은 원격 도메인에서 UNFCCC 지원 적응 기금을 가장하여 가짜 PDF 문서를 다운로드하도록 설계된 Windows 바로가기(LNK) 파일로, 다른 도메인(“beijingtv(.)org”)에서 검색한 Brute Ratel C4와 PGoShell을 은밀하게 배포합니다.

사이버 보안 회사는 “PGoShell은 Go 프로그래밍 언어로 개발되었으며, 전반적으로 원격 셸 기능, 화면 캡처, 페이로드 다운로드 및 실행을 포함한 풍부한 기능을 제공합니다.”라고 밝혔습니다.

APT-K-47(SideWinder, Patchwork, Confucius, Bitter와 전술적으로 중복되는 또 다른 위협 행위자)이 ORPCBackdoor와 WalkerShell, DemoTrySpy, NixBackdoor와 같은 이전에 문서화되지 않은 맬웨어를 사용하여 데이터를 수집하고 셸코드를 실행하는 공격에 기인한 것으로 밝혀진 지 몇 달 후에 이러한 개발이 이루어졌습니다.

Knownsec 404에 따르면, 이러한 공격은 Nimbo-C2라는 오픈소스 명령 및 제어(C2) 프레임워크를 배포한 것으로도 주목할 만합니다. 이는 “다양한 원격 제어 기능을 제공합니다.”