스페인어를 사용하는 사이버범죄 그룹이 GXC팀 악성 안드로이드 애플리케이션과 함께 피싱 키트를 묶어 판매하는 사례가 관찰되었으며, 이를 통해 맬웨어 즉 서비스(MaaS) 제공이 새로운 차원으로 끌어올려졌습니다.

싱가포르 사이버 보안 회사인 Group-IB는 2023년 1월부터 전자 범죄 조직을 추적해 왔으며, 해당 범죄 소프트웨어 솔루션을 “정교한 AI 기반 피싱 서비스 플랫폼”이라고 설명했는데, 이 플랫폼은 전 세계 36개 이상의 스페인 은행, 정부 기관 및 30개 기관의 사용자를 타겟으로 삼을 수 있습니다.

피싱 키트의 가격은 한 달에 150달러에서 900달러 사이이며, 피싱 키트와 안드로이드 맬웨어가 포함된 패키지는 한 달에 약 500달러의 구독 기준으로 제공됩니다.

캠페인의 대상에는 스페인 금융 기관 사용자, 세무 및 정부 서비스, 전자 상거래, 은행, 미국, 영국, 슬로바키아, 브라질의 암호화폐 거래소가 포함됩니다. 지금까지 이 활동과 관련된 피싱 도메인이 288개나 확인되었습니다.

또한 제공되는 서비스 범위에는 은행, 금융 및 암호화폐 업계를 표적으로 삼는 다른 사이버 범죄 집단을 위한 도난된 은행 자격 증명 판매와 맞춤형 코딩 고용 계획도 포함됩니다.

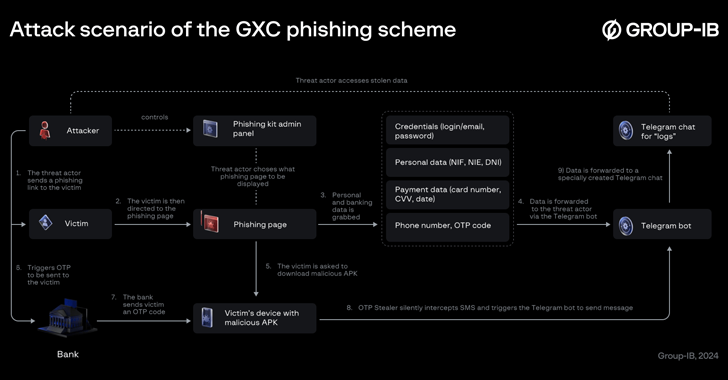

“일반적인 피싱 개발자와 달리 GXC팀은 피싱 키트와 SMS OTP 스틸러 맬웨어를 결합하여 일반적인 피싱 공격 시나리오를 약간 새로운 방향으로 전환했습니다.” 보안 연구원인 Anton Ushakov와 Martijn van den Berk가 목요일 보고서에서 밝혔습니다.

여기서 주목할 점은 위협 행위자들이 가짜 페이지를 직접 사용하여 자격 증명을 획득하는 대신, 피해자들에게 피싱 공격을 막기 위해 안드로이드 기반 뱅킹 앱을 다운로드하라고 촉구한다는 것입니다. 이러한 페이지는 스미싱 및 기타 방법을 통해 배포됩니다.

앱이 설치되면 기본 SMS 앱으로 구성할 수 있는 권한을 요청하며, 이를 통해 일회용 비밀번호 및 기타 메시지를 가로채서 자신이 제어하는 Telegram 봇으로 유출시키는 것이 가능해집니다.

“마지막 단계에서 앱은 WebView에서 진짜 은행 웹사이트를 열어 사용자가 정상적으로 상호 작용할 수 있도록 합니다.” 연구원들이 말했습니다. “그 후 공격자가 OTP 프롬프트를 트리거할 때마다 Android 맬웨어는 OTP 코드가 포함된 SMS 메시지를 조용히 수신하여 위협 행위자가 제어하는 Telegram 채팅으로 전달합니다.”

전담 텔레그램 채널에서 위협 행위자가 광고하는 다른 서비스 중에는 AI가 주입된 음성 통화 도구가 있는데, 이를 통해 고객은 피싱 키트에서 직접 제공되는 일련의 프롬프트를 기반으로 잠재적 대상에게 음성 통화를 걸 수 있습니다.

이러한 전화는 일반적으로 은행에서 온 것처럼 위장하여 2단계 인증(2FA) 코드를 제공하거나, 악성 앱을 설치하거나, 기타 임의의 작업을 수행하도록 지시합니다.

연구원들은 “이 간단하면서도 효과적인 메커니즘을 채택하면 피해자에게 사기 시나리오가 더욱 설득력 있게 전달되고, 범죄자들이 AI 도구를 얼마나 빠르고 쉽게 도입하여 계획에 구현하는지를 보여주며, 기존 사기 시나리오를 새로운, 더욱 정교한 전술로 바꿔놓는다”고 지적했다.

Google 소유의 Mandiant는 최근 보고서에서 AI 기반 음성 복제가 “놀라울 정도로 정밀하게” 인간의 말을 모방할 수 있는 기능을 가지고 있어 초기 접근, 권한 확대, 측면 이동을 용이하게 하는 더욱 진짜처럼 들리는 피싱(또는 비싱) 사기를 가능하게 한다고 밝혔습니다.

위협 정보 회사는 “위협 행위자는 임원, 동료 또는 심지어 IT 지원 담당자로 가장하여 피해자를 속여 기밀 정보를 공개하거나, 시스템에 원격으로 액세스하거나, 자금을 이체하도록 할 수 있다”고 밝혔습니다.

“친숙한 목소리와 관련된 내재적 신뢰를 악용하여 피해자가 일반적으로 취하지 않을 행동(예: 악성 링크 클릭, 맬웨어 다운로드 또는 민감한 데이터 누설)을 취하도록 조종할 수 있습니다.”

중간자 공격(AiTM) 기능을 갖춘 피싱 키트는 대규모 피싱 캠페인을 실행하기 위한 기술적 진입 장벽을 낮추므로 점점 더 인기를 얻고 있습니다.

보안 연구원 mr.d0x는 지난달 발표한 보고서에서, 악의적인 행위자들이 프로그레시브 웹 앱(PWA)을 악용해 사용자 인터페이스 요소를 조작해 가짜 URL 표시줄을 표시함으로써 피싱 목적으로 그럴듯한 로그인 페이지를 설계할 수 있다고 밝혔습니다.

게다가 이러한 AiTM 피싱 키트를 사용하면 다양한 온라인 플랫폼에서 패스키로 보호되는 계정에 침입할 수도 있습니다. 이는 인증 방법 삭제 공격이라고 하는 공격을 통해 가능합니다. 이 공격은 패스키가 구성된 경우에도 이러한 서비스가 여전히 덜 안전한 인증 방법을 대체 메커니즘으로 제공한다는 사실을 악용합니다.

사이버 보안 회사 eSentire는 “AitM은 로그인 페이지에서 HTML, CSS, 이미지 또는 JavaScript를 수정하여 사용자에게 표시되는 뷰를 조작할 수 있으므로 최종 사용자에게 프록시를 통해 인증 흐름을 제어하고 패스키 인증에 대한 모든 참조를 제거할 수 있습니다.”라고 밝혔습니다.

Barracuda Networks와 Cofense에 따르면, 이러한 공개는 보안 이메일 게이트웨이(SEG)와 같은 보안 도구를 사용하여 이미 인코딩된 URL을 내장한 피싱 캠페인이 최근 급증하는 와중에 이루어졌으며, 이는 피싱 링크를 가리고 스캐닝을 회피하려는 시도라고 합니다.

또한, 사용자를 겉보기에 합법적인 웹사이트로 유인한 다음 웹 브라우저에서 콘텐츠를 보는 것과 관련된 문제를 해결한다는 명분으로 난독화된 코드를 수동으로 복사, 붙여넣고 PowerShell 터미널에 실행하도록 요청하는 특이한 방법을 사용하는 사회 공학적 공격도 관찰되었습니다.

맬웨어 전달 방법에 대한 세부 사항은 이전에 ReliaQuest와 Proofpoint에서 문서화되었습니다. McAfee Labs는 ClickFix라는 이름으로 활동을 추적하고 있습니다.

“공격자는 겉보기에 합법적인 오류 메시지에 Base64로 인코딩된 스크립트를 내장하여 사용자를 속여 악의적인 PowerShell 명령을 실행하는 일련의 동작을 수행하게 합니다.” 연구원인 야쉬비 샤(Yashvi Shah)와 비그네시 다차나무르티(Vignesh Dhatchanamoorthy)가 말했습니다.

“이러한 명령은 일반적으로 원격 서버에서 HTA 파일과 같은 페이로드를 다운로드하고 실행한 후 DarkGate 및 Lumma Stealer와 같은 맬웨어를 배포합니다.”