Android 및 Windows용 Google의 Quick Share 데이터 전송 유틸리티에서 최대 10개의 보안 결함이 발견되었으며, 해당 결함은 소프트웨어가 설치된 시스템에서 원격 코드 실행(RCE) 체인을 트리거하도록 조립될 수 있습니다.

SafeBreach Labs 연구원인 Or Yair와 Shmuel Cohen은 The Hacker News와 공유한 기술 보고서에서 “Quick Share 애플리케이션은 인근의 호환 장치 간 파일 전송을 지원하기 위해 자체적인 특정 애플리케이션 계층 통신 프로토콜을 구현합니다.”라고 밝혔습니다.

“프로토콜이 어떻게 작동하는지 조사함으로써 Windows용 Quick Share 애플리케이션 내에서 조작하거나 우회할 수 있는 논리를 퍼징하고 식별할 수 있었습니다.”

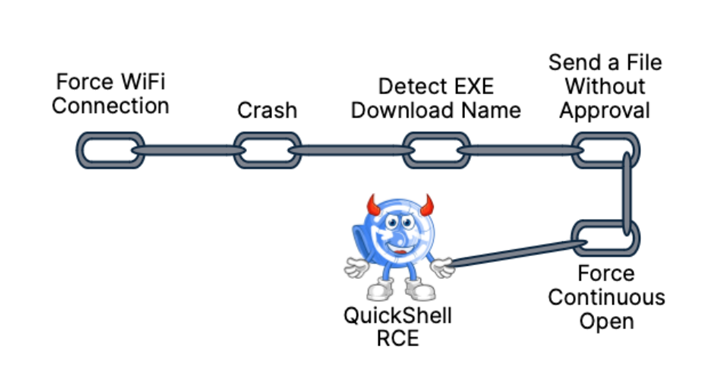

그 결과 10개의 취약점이 발견되었습니다. 이 중 9개는 Windows용 Quick Share에 영향을 미치고 1개는 Android에 영향을 미치며, 이를 “혁신적이고 색다른” RCE 공격 체인으로 만들어 Windows 호스트에서 임의의 코드를 실행할 수 있습니다. RCE 공격 체인의 코드명은 다음과 같습니다. 퀵쉘.

이러한 단점에는 원격 서비스 거부(DoS) 취약점 6개, Android와 Windows 버전 소프트웨어에서 각각 확인된 무단 파일 쓰기 버그 2개, 디렉터리 탐색 1개, 강제 Wi-Fi 연결 1개가 포함됩니다.

이 문제는 Quick Share 버전 1.0.1724.0 이상에서 해결되었습니다. Google은 아래 두 CVE 식별자로 결함을 모두 추적하고 있습니다.

- CVE-2024-38271 (CVSS 점수: 5.9) – 공유를 위해 생성된 임시 Wi-Fi 연결에 피해자가 계속 연결되어 있어야 하는 취약점

- CVE-2024-38272 (CVSS 점수: 7.1) – 공격자가 Windows에서 파일 수락 대화 상자를 우회할 수 있도록 하는 취약점

Quick Share(이전의 Nearby Share)는 사용자가 Android 기기, Chromebook, Windows 데스크톱 및 노트북 간에 사진, 비디오, 문서, 오디오 파일 또는 전체 폴더를 전송할 수 있는 피어 투 피어 파일 공유 유틸리티입니다. 두 기기는 Bluetooth 및 Wi-Fi가 활성화된 상태에서 서로 5m(16피트) 이내에 있어야 합니다.

간단히 말해, 발견된 단점을 이용하면 승인 없이 원격으로 장치에 파일을 쓸 수 있고, Windows 앱을 충돌시킬 수 있으며, 트래픽을 공격자가 제어하는 Wi-Fi 액세스 포인트로 리디렉션할 수 있으며, 경로를 통과해 사용자 폴더로 접근할 수 있습니다.

하지만 더 중요한 점은 연구원들이 대상 기기를 다른 Wi-Fi 네트워크에 연결하고 다운로드 폴더에 파일을 생성하는 기능을 결합하면 궁극적으로 원격 코드 실행으로 이어지는 일련의 단계가 시작될 수 있다는 것을 발견했다는 것입니다.

오늘 DEF CON 32에서 처음 발표된 이 발견은 Protobuf 기반 독점 프로토콜과 시스템을 뒷받침하는 논리에 대한 심층 분석의 정점입니다. 이는 겉보기에 무해해 보이는 알려진 문제가 어떻게 성공적인 침해로 이어질 수 있는지, 그리고 다른 결함과 결합하면 심각한 위험을 초래할 수 있는지를 강조하기 때문에 중요합니다.

SafeBreach Labs는 성명에서 “이 연구는 많은 통신 프로토콜과 장치를 지원하려는 데이터 전송 유틸리티의 복잡성으로 인해 발생하는 보안 문제를 보여줍니다.”라고 밝혔습니다. “또한 겉보기에 위험도가 낮거나 알려지거나 수정되지 않은 취약성을 함께 연결함으로써 발생할 수 있는 중대한 보안 위험을 강조합니다.”