사이버보안 연구원들은 Python 패키지 인덱스(PyPI) 저장소에서 Apple macOS 시스템을 대상으로 소수의 피해자에게서 사용자의 Google Cloud 자격 증명을 훔치는 것을 목표로 하는 악성 패키지를 발견했습니다.

“lr-utils-lib”라는 이름의 이 패키지는 삭제되기 전에 총 59번 다운로드되었습니다. 2024년 6월 초에 레지스트리에 업로드되었습니다.

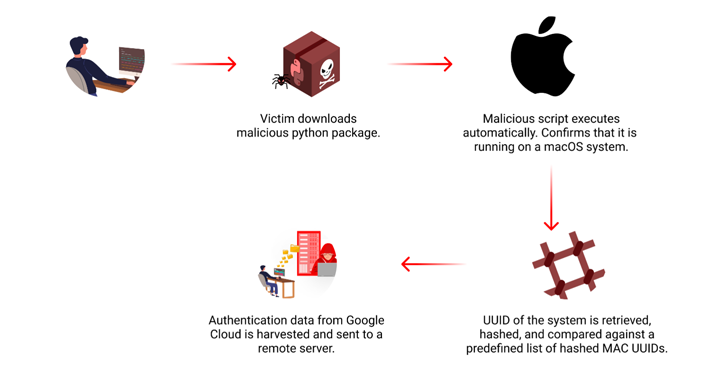

“이 맬웨어는 사전 정의된 해시 목록을 사용하여 특정 macOS 컴퓨터를 표적으로 삼고 Google Cloud 인증 데이터를 수집하려고 시도합니다.” Checkmarx 연구원 Yehuda Gelb가 금요일 보고서에서 말했습니다. “수집된 자격 증명은 원격 서버로 전송됩니다.”

이 패키지의 중요한 측면은 먼저 macOS 시스템에 설치되었는지 확인한 다음에야 시스템의 UUID(Universally Unique Identifier)를 하드코딩된 64개 해시 목록과 비교한다는 것입니다.

손상된 시스템이 사전 정의된 세트에 지정된 시스템 중 하나인 경우 ~/.config/gcloud 디렉터리에 있는 두 파일(application_default_credentials.json 및 credentials.db)에 액세스하려고 시도합니다. 이 파일에는 Google Cloud 인증 데이터가 들어 있습니다.

캡처된 정보는 HTTP를 통해 원격 서버 “europe-west2-workload-422915(.)cloudfunctions(.)net”으로 전송됩니다.

Checkmarx는 LinkedIn에서 “Lucid Zenith”라는 이름의 가짜 프로필을 발견했는데, 이 프로필은 패키지 소유자와 일치하며 Apex Companies의 CEO라고 거짓 주장하고 있어 공격에 사회 공학적 요소가 있었을 가능성을 시사한다고 밝혔습니다.

현재 이 캠페인의 배후에 누가 있는지 정확히 알 수 없습니다. 그러나 사이버 보안 회사 Phylum이 macOS 호스트의 UUID를 확인한 후 악의적인 행동을 유발한 것으로 밝혀진 “requests-darwin-lite”라는 Python 패키지를 포함한 또 다른 공급망 공격에 대한 세부 정보를 공개한 지 두 달이 넘었습니다.

이러한 캠페인은 위협 행위자가 침투하려는 macOS 시스템에 대한 사전 지식을 가지고 있으며 악성 패키지가 특정 시스템에만 배포되도록 많은 노력을 기울이고 있다는 신호입니다.

또한 이는 악의적인 행위자가 개발자를 속여 자신의 애플리케이션에 통합하도록 하는 것을 목표로 하는 유사한 패키지를 배포하기 위해 사용하는 전술을 보여줍니다.

“이 공격이 개인을 표적으로 삼았는지 기업을 표적으로 삼았는지는 불분명하지만, 이런 종류의 공격은 기업에 상당한 영향을 미칠 수 있습니다.” 겔브는 말했습니다. “초기 침해는 일반적으로 개별 개발자의 머신에서 발생하지만, 기업에 미치는 영향은 상당할 수 있습니다.”