사이버보안 연구원들은 이전에 문서화되지 않은 Windows 백도어를 발견했습니다. 이 백도어는 BITS(Background Intelligent Transfer Service)라는 기본 제공 기능을 명령 및 제어(C2) 메커니즘으로 활용합니다.

새롭게 식별된 맬웨어 변종의 코드명은 다음과 같습니다. 비츠로스 Elastic Security Labs에서 2024년 6월 25일에 남미 정부의 특정되지 않은 외무부를 표적으로 삼은 사이버 공격과 관련하여 발견한 것입니다. 활동 클러스터는 REF8747이라는 이름으로 추적되고 있습니다.

“이 출판 당시 백도어의 가장 최신 버전에는 키로깅 및 화면 캡처 기능을 포함한 35개의 핸들러 기능이 있습니다.” 보안 연구원 Seth Goodwin과 Daniel Stepanic이 말했습니다. “또한 BITSLOTH에는 검색, 열거 및 명령줄 실행을 위한 다양한 기능이 포함되어 있습니다.”

2021년 12월부터 개발 중인 이 도구는 위협 행위자들이 데이터 수집 목적으로 사용하고 있는 것으로 평가됩니다. 현재 누가 그 배후에 있는지는 불분명하지만, 소스 코드 분석 결과 작성자가 중국어 화자일 수 있다는 것을 시사하는 로깅 기능과 문자열이 발견되었습니다.

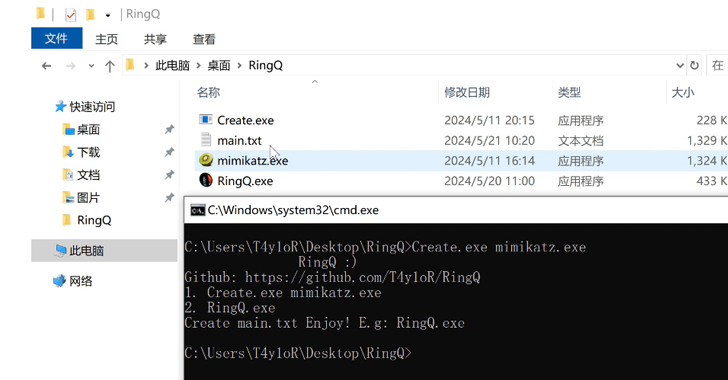

중국과의 또 다른 잠재적 연결은 RingQ라는 오픈소스 도구의 사용에서 비롯됩니다. RingQ는 맬웨어를 암호화하고 보안 소프트웨어의 감지를 방지하는 데 사용되며, 그런 다음 메모리에서 직접 복호화되고 실행됩니다.

2024년 6월, AhnLab Security Intelligence Center(ASEC)는 취약한 웹 서버가 웹 셸을 드롭하는 데 악용되고 있으며, 이를 활용하여 RingQ를 통한 암호화폐 채굴자를 포함한 추가 페이로드를 전달한다고 밝혔습니다. 이 공격은 중국어를 구사하는 위협 행위자에게 기인했습니다.

이 공격은 STOWAWAY를 사용하여 HTTP를 통해 암호화된 C2 트래픽을 프록시하고 iox라는 포트 포워딩 유틸리티를 사용한 점에서도 주목할 만합니다. 후자는 이전에 Cheerscrypt 랜섬웨어 공격에서 Bronze Starlight(일명 Emperor Dragonfly)라는 중국 사이버 간첩 그룹이 활용한 바 있습니다.

DLL 파일(“flengine.dll”) 형태를 취하는 BITSLOTH는 FL Studio(“fl.exe”)라는 Image-Line과 관련된 합법적 실행 파일을 사용하여 DLL 사이드 로딩 기술을 통해 로드됩니다.

“최신 버전에서 개발자는 BITSLOTH가 피해자 환경에서 작동해야 하는 특정 시간을 제어하기 위해 새로운 스케줄링 구성 요소를 추가했습니다.” 연구원들은 말했습니다. “이것은 EAGERBEE와 같은 다른 최신 맬웨어 패밀리에서 관찰한 기능입니다.”

모든 기능을 갖춘 백도어인 BITSLOTH는 명령 실행, 파일 업로드 및 다운로드, 열거 및 검색 수행, 키로깅 및 화면 캡처링을 통한 민감한 데이터 수집이 가능합니다.

또한 통신 모드를 HTTP 또는 HTTPS로 설정하고, 지속성을 제거 또는 재구성하고, 임의의 프로세스를 종료하고, 사용자를 컴퓨터에서 로그오프하고, 시스템을 재시작 또는 종료하고, 심지어 호스트에서 자신을 업데이트하거나 삭제할 수도 있습니다. 이 맬웨어의 결정적인 측면은 C2에 BITS를 사용한다는 것입니다.

연구원들은 “많은 조직이 여전히 BITS 네트워크 트래픽을 모니터링하고 비정상적인 BITS 작업을 감지하는 데 어려움을 겪고 있기 때문에 이 매체는 적대자들에게 매력적입니다.”라고 덧붙였습니다.