중국어를 사용하는 사용자는 ValleyRAT이라는 악성 코드를 배포하는 지속적인 캠페인의 표적이 되고 있습니다.

Fortinet FortiGuard Labs 연구원인 Eduardo Altares와 Joie Salvio는 “ValleyRAT은 다양한 기술을 활용하여 피해자를 모니터링하고 제어하고 임의의 플러그인을 배포하여 추가 피해를 입히는 다단계 맬웨어입니다.”라고 말했습니다.

“이 맬웨어의 또 다른 주목할 만한 특징은 셸코드를 많이 사용하여 많은 구성 요소를 메모리에서 직접 실행하여 피해자의 시스템에서 파일 공간을 크게 줄이는 것입니다.”

이 캠페인에 대한 자세한 내용은 2024년 6월 Zscaler ThreatLabz에서 업데이트된 버전의 맬웨어와 관련된 공격에 대한 자세한 내용을 공개하면서 처음 공개되었습니다.

ValleyRAT의 최신 버전이 어떻게 배포되는지는 현재로선 알 수 없지만, 이전 캠페인에서는 압축된 실행 파일을 가리키는 URL이 포함된 이메일 메시지를 활용했습니다.

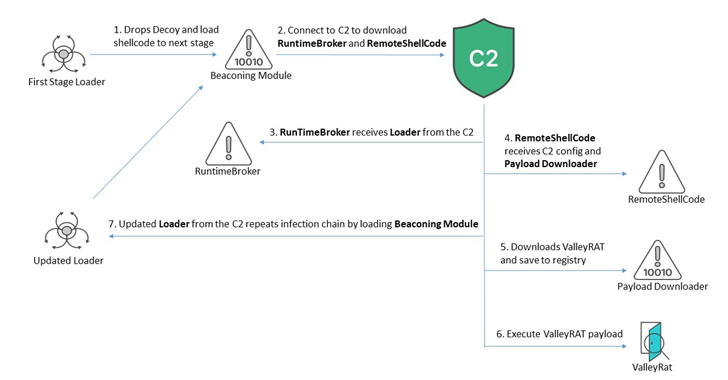

공격 순서는 Microsoft Office와 같은 합법적인 응용 프로그램을 가장하여 무해한 것처럼 보이게 만드는 1단계 로더로 시작하는 다단계 프로세스입니다(예: “Industrial and Commercial Annual Report Master.exe” 또는 “Complementary Order Docking Update Record txt”). .exe”).

실행 파일을 시작하면 미끼 문서가 삭제되고 셸코드가 로드되어 공격의 다음 단계로 넘어갑니다. 로더는 가상 머신에서 실행되지 않는지 확인하기 위한 단계도 수행합니다.

셸코드는 명령 및 제어(C2) 서버에 연결하여 두 가지 구성 요소(RuntimeBroker와 RemoteShellcode)를 다운로드하는 비콘 모듈을 시작하고, 호스트에 지속성을 설정하고 fodhelper.exe라는 합법적인 바이너리를 악용하여 UAC를 우회하여 관리자 권한을 얻는 역할을 합니다.

권한 상승에 사용된 두 번째 방법은 CMSTPLUA COM 인터페이스의 남용과 관련이 있습니다. 이 기술은 이전에 Avaddon 랜섬웨어에 연결된 위협 행위자가 채택한 기술이며 최근 Hijack Loader 캠페인에서도 관찰되었습니다.

맬웨어가 컴퓨터에서 방해 없이 실행되는지 확인하기 위해 Microsoft Defender Antivirus에 대한 제외 규칙을 구성하고 실행 파일 이름이 일치하면 다양한 바이러스 백신 관련 프로세스를 종료합니다.

RuntimeBroker의 주요 작업은 C2 서버에서 Loader라는 구성 요소를 검색하는 것입니다. 이 구성 요소는 1단계 로더와 동일한 방식으로 작동하고 비콘 모듈을 실행하여 감염 프로세스를 반복합니다.

로더 페이로드도 몇 가지 뚜렷한 특징을 보이는데, 샌드박스에서 실행되는지 확인하고 Tencent WeChat, Alibaba DingTalk과 같은 앱과 관련된 키를 찾기 위해 Windows 레지스트리를 검사하는 등이 있습니다. 이는 이 맬웨어가 중국 시스템만을 표적으로 삼는다는 가설을 뒷받침합니다.

반면, RemoteShellcode는 C2 서버에서 ValleyRAT 다운로더를 가져오도록 구성되어 있으며, 이후 C2 서버에서 UDP 또는 TCP 소켓을 사용하여 서버에 연결하고 최종 페이로드를 수신합니다.

ValleyRAT은 Silver Fox라는 위협 그룹에 기인하며, 손상된 워크스테이션을 원격으로 제어할 수 있는 모든 기능을 갖춘 백도어입니다. 스크린샷을 찍고, 파일을 실행하고, 피해자 시스템에 추가 플러그인을 로드할 수 있습니다.

연구원들은 “이 맬웨어는 여러 단계에서 로드된 여러 구성 요소를 포함하고 있으며 주로 셸코드를 사용하여 이를 메모리에서 직접 실행하여 시스템에서 파일 추적을 크게 줄입니다.”라고 밝혔습니다.

“맬웨어가 시스템에 발판을 마련하면 피해자의 활동을 모니터링하고 위협 행위자의 의도를 더욱 촉진하기 위해 임의의 플러그인을 전달할 수 있는 명령을 지원합니다.”

이러한 개발은 악성 코드를 실행하고 GuLoader, Remcos RAT, Sankeloader를 전달하기 위해 오래된 Microsoft Office의 취약점(CVE-2017-0199)을 악용하려는 지속적인 악성 스팸 캠페인의 와중에 이루어졌습니다.

Broadcom 소유의 Symantec은 “CVE-2017-0199는 여전히 XLS 파일 내에서 원격 코드를 실행하도록 허용하기 위해 타겟팅되었습니다.”라고 말했습니다. “캠페인은 원격 HTA 또는 RTF 파일을 실행하여 최종 페이로드를 다운로드할 링크가 있는 악성 XLS 파일을 전달했습니다.”