최근 패치된 보안 결함은 VMware ESXi 하이퍼바이저에 영향을 미쳐 “여러” 랜섬웨어 그룹이 승격된 권한을 얻고 파일을 암호화하는 맬웨어를 배포하는 데 적극적으로 악용되고 있습니다.

해당 공격에는 CVE-2024-37085(CVSS 점수: 6.8)를 악용하는 것이 포함됩니다. 이는 공격자가 호스트에 대한 관리 액세스 권한을 얻을 수 있도록 허용하는 Active Directory 통합 인증 우회 취약점입니다.

Broadcom 소유의 VMware는 2024년 6월 말에 발표한 공지에서 “충분한 Active Directory(AD) 권한이 있는 악의적인 행위자는 이전에 사용자 관리를 위해 AD를 사용하도록 구성된 ESXi 호스트에 대한 전체 액세스 권한을 얻을 수 있습니다. 이는 AD에서 삭제된 후 구성된 AD 그룹(기본적으로 ‘ESXi Admins’)을 다시 생성함으로써 가능합니다.”라고 언급했습니다.

즉, ESXi에서 관리자에게 권한을 확대하는 것은 “ESX Admins”라는 이름의 새 AD 그룹을 만들고 여기에 사용자를 추가하거나, 도메인의 모든 그룹 이름을 “ESX Admins”로 바꾸고 그룹에 사용자를 추가하거나 기존 그룹 멤버를 사용하는 것만큼 간단했습니다.

Microsoft는 7월 29일에 발표한 새로운 분석 결과에 따르면 Storm-0506, Storm-1175, Octo Tempest, Manatee Tempest와 같은 랜섬웨어 운영자들이 침해 후 기술을 활용해 Akira와 Black Basta를 배포하는 것을 관찰했다고 밝혔습니다.

“Active Directory 도메인에 가입된 VMware ESXi 하이퍼바이저는 기본적으로 ‘ESX Admins’라는 도메인 그룹의 모든 구성원에게 전체 관리 액세스 권한이 있는 것으로 간주합니다.” 연구원 Danielle Kuznets Nohi, Edan Zwick, Meitar Pinto, Charles-Edouard Bettan 및 Vaibhav Deshmukh가 말했습니다.

“이 그룹은 Active Directory에 내장된 그룹이 아니며 기본적으로 존재하지 않습니다. ESXi 하이퍼바이저는 서버가 도메인에 가입될 때 이러한 그룹이 존재하는지 확인하지 않으며, 원래 그룹이 존재하지 않았더라도 이 이름을 가진 그룹의 모든 멤버를 전체 관리 액세스 권한으로 취급합니다.”

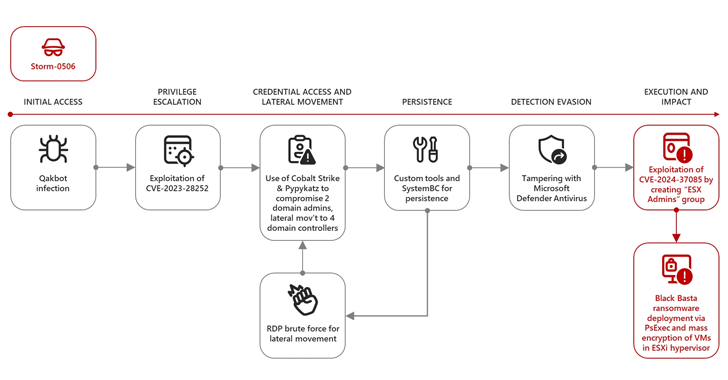

북미의 익명의 엔지니어링 회사를 상대로 Storm-0506이 감행한 공격 중 하나에서 위협 행위자는 QakBot 감염을 사용하여 초기 발판을 확보한 후 ESXi 하이퍼바이저에 대한 승격된 권한을 얻기 위해 취약성을 무기화하고 Windows Common Log File System(CLFS) 드라이버(CVE-2023-28252, CVSS 점수: 7.8)의 또 다른 결함을 악용하여 권한을 상승시켰습니다.

그 후에는 Cobalt Strike와 Mimikatz의 Python 버전인 Pypykatz를 배포하여 도메인 관리자 자격 증명을 훔치고 네트워크에서 측면적으로 이동한 다음, 지속성을 위해 SystemBC 임플란트를 삭제하고 ESXi 관리자 액세스를 남용하여 Black Basta를 배포했습니다.

연구원들은 “공격자는 또한 측면 이동을 위한 또 다른 방법으로 여러 기기에 원격 데스크톱 프로토콜(RDP) 연결을 무차별 대입하려고 시도한 다음 다시 Cobalt Strike와 SystemBC를 설치하는 것으로 관찰되었습니다.”라고 말했습니다. “그런 다음 위협 행위자는 감지를 피하기 위해 다양한 도구를 사용하여 Microsoft Defender Antivirus를 조작하려고 시도했습니다.”

Google 소유의 Mandiant는 UNC4393이라는 재정적 동기를 가진 위협 클러스터가 ZLoader(일명 DELoader, Terdot 또는 Silent Night)라는 C/C++ 백도어를 통해 얻은 초기 액세스를 사용하여 Black Basta를 배포하고 QakBot과 DarkGate에서 벗어나고 있다고 밝혔습니다.

“UNC4393은 목표에 대한 조치를 완료하기 위해 여러 배포 클러스터와 협력할 의향을 보였습니다.” 위협 정보 회사가 말했습니다. “올해 초에 시작된 이 최근의 Silent Night 활동 급증은 주로 악성 광고를 통해 이루어졌습니다. 이는 UNC4393의 알려진 유일한 초기 접근 수단인 피싱에서 벗어나는 주목할 만한 변화였습니다.”

공격 시퀀스에는 Cobalt Strike Beacon을 투하하기 위한 초기 접근과 정찰을 수행하기 위한 사용자 지정 및 즉시 사용 가능한 도구의 조합을 활용하는 것이 포함되며, 측면 이동을 위해 RDP 및 Server Message Block(SMB)에 의존하는 것은 말할 것도 없습니다. 지속성은 SystemBC를 통해 달성됩니다.

지난해 말 오랜 공백 이후 다시 나타난 ZLoader는 활발하게 개발되고 있으며, 월마트 사이버 인텔리전스 팀의 최근 조사 결과에 따르면 PowerDash라는 PowerShell 백도어를 통해 새로운 변종이 퍼지고 있습니다.

지난 몇 년 동안 랜섬웨어 공격자들은 영향을 극대화하고 감지를 회피할 수 있는 새로운 기술을 도입하는 데 대한 욕구를 보였으며, ESXi 하이퍼바이저를 점점 더 많이 표적으로 삼고 인터넷에 연결된 서버에서 새로 발견된 보안 결함을 이용하여 관심 있는 대상을 침해했습니다.

예를 들어, Qilin(일명 Agenda)은 원래 Go 프로그래밍 언어로 개발되었지만, 이후 Rust를 사용하여 재개발되어 메모리 안전 언어를 사용하여 맬웨어를 구성하는 방향으로 전환되었음을 나타냅니다. 랜섬웨어와 관련된 최근 공격은 초기 액세스를 위해 Fortinet 및 Veeam Backup & Replication 소프트웨어의 알려진 약점을 활용하는 것으로 밝혀졌습니다.

Group-IB는 최근 분석에서 “Qilin 랜섬웨어는 로컬 네트워크에서 자체적으로 전파될 수 있다”고 말하며, “VMware vCenter를 사용하여 자체 배포를 수행할 수 있는 장비도 갖추고 있다”고 덧붙였다.

Qilin 랜섬웨어 공격에 사용된 또 다른 주목할 만한 맬웨어는 Killer Ultra라는 도구로, 감염된 호스트에서 실행되는 널리 사용되는 엔드포인트 탐지 및 대응(EDR) 소프트웨어를 비활성화하고 모든 Windows 이벤트 로그를 지워 모든 손상 지표를 제거하도록 설계되었습니다.

조직에서는 최신 소프트웨어 업데이트를 설치하고, 자격 증명 위생을 실천하고, 2단계 인증을 시행하고, 적절한 모니터링 절차와 백업 및 복구 계획을 사용하여 중요 자산을 보호하기 위한 조치를 취하는 것이 좋습니다.